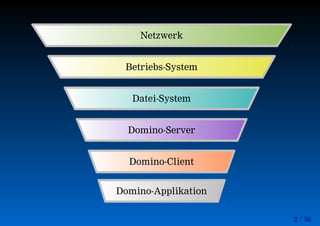

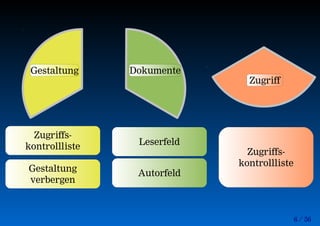

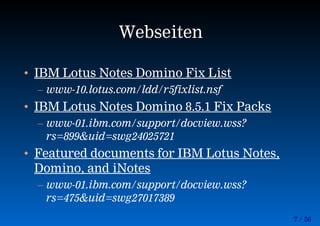

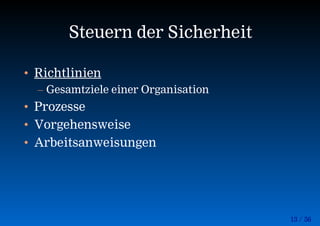

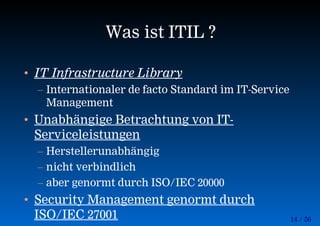

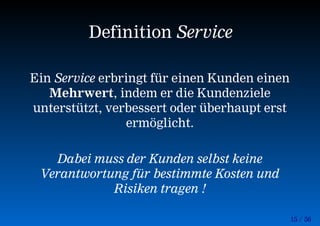

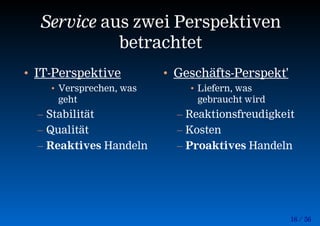

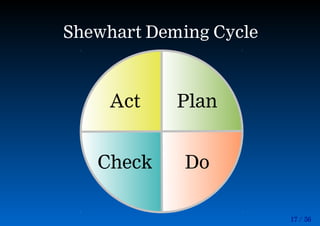

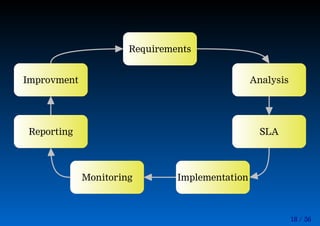

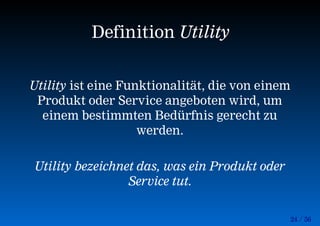

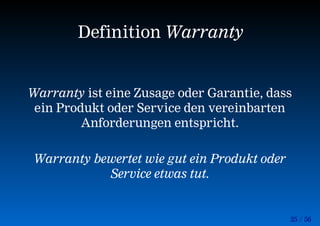

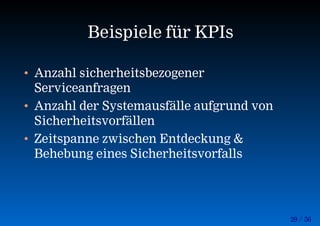

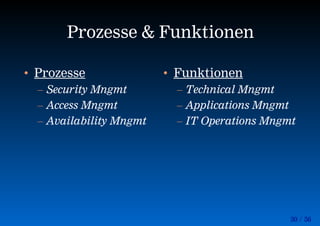

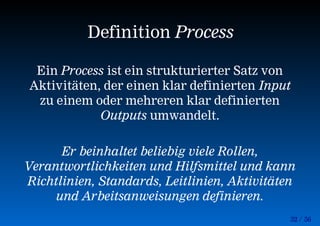

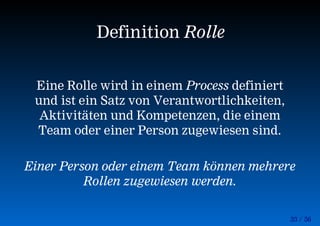

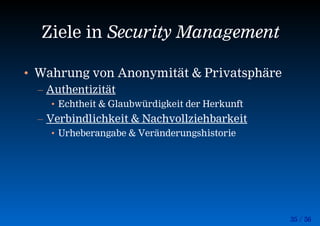

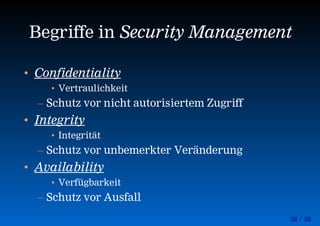

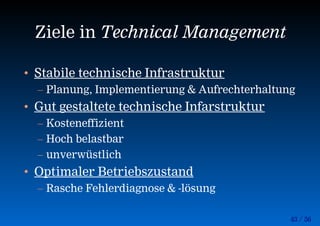

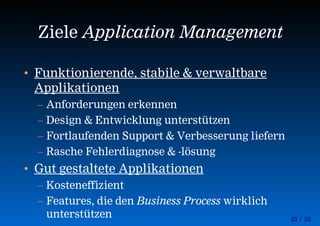

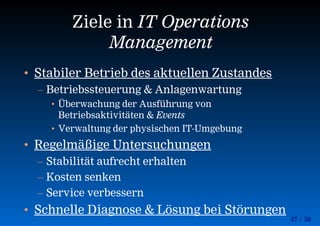

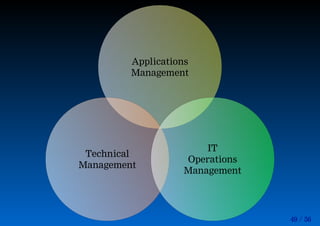

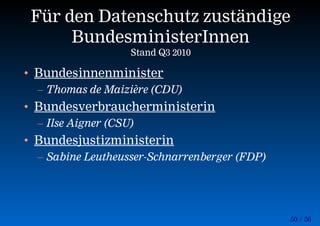

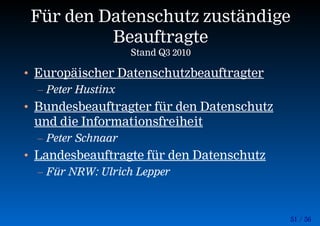

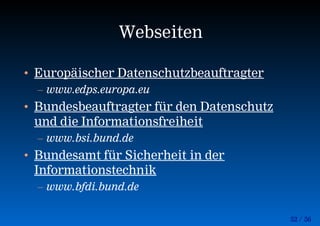

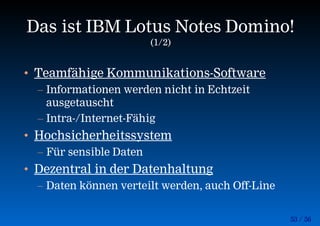

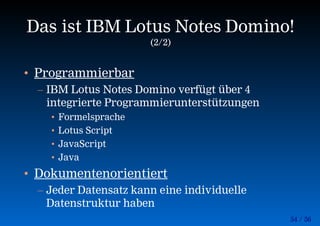

Das Dokument behandelt Sicherheitsmanagement und IT-Service-Management im Kontext von IBM Lotus Notes Domino, einschließlich Zugriffskontrolle, Service-Level-Agreements und den entsprechenden Prozessen. Es werden wichtige Begriffe wie Utility, Warranty und Key Performance Indicators definiert, und die Bedeutung der Kommunikation zur Vermeidung von Sicherheitsrisiken betont. Zudem gibt es Informationen zu den Verantwortlichkeiten innerhalb des Datenschutzes in Deutschland und der EU.