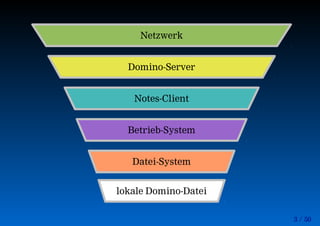

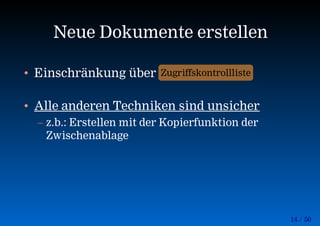

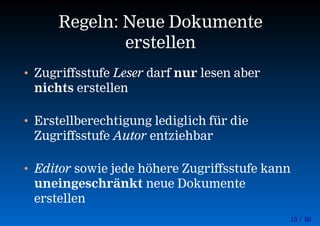

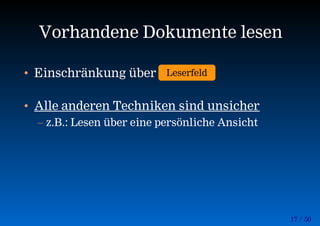

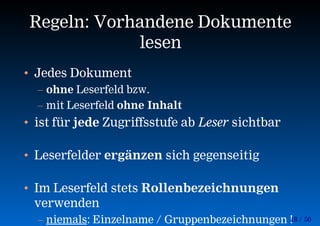

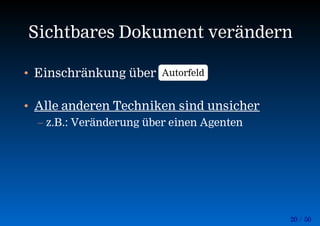

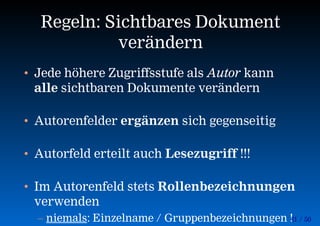

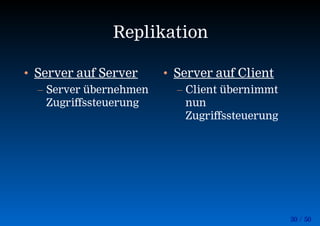

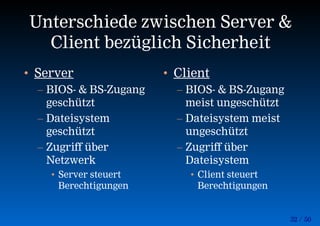

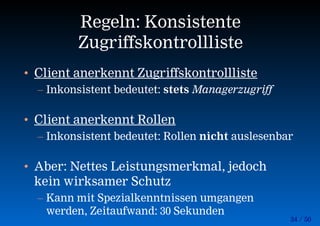

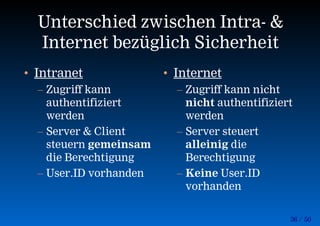

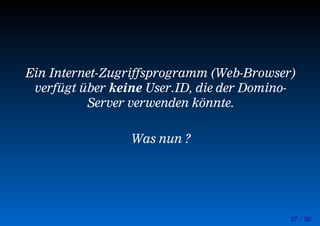

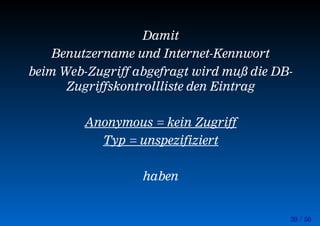

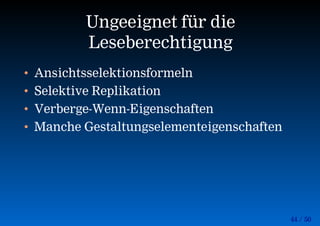

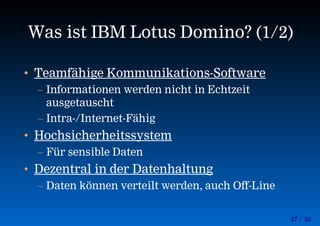

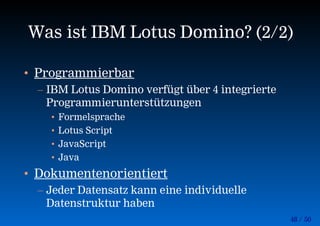

Das Dokument beschreibt Sicherheitsaspekte und Zugriffskontrollen im IBM Lotus Domino-System. Es erläutert die Unterschiede zwischen Server- und Client-Sicherheit, die verschiedenen Zugriffsmöglichkeiten für Dokumente sowie die spezifischen Regeln für das Erstellen, Lesen, Ändern und Löschen von Dokumenten. Zusätzlich werden Herausforderungen und Einschränkungen bei Web-Anwendungen und die Relevanz sicherer Zugriffskontrolllisten hervorgehoben.