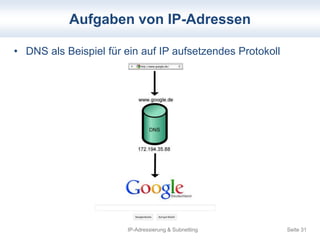

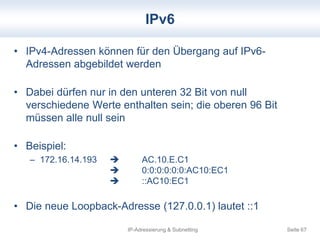

Das Dokument behandelt die TCP/IP-Protokollfamilie, die grundlegende Technologien zur Vernetzung von IT-Systemen versteht und eine Einführung in verschiedene Schichten des Protokolls bietet. Es werden wichtige Aspekte wie das Transmission Control Protocol (TCP) mit seinen Verbindungsmechanismen, UDP für schnellere, aber unzuverlässige Datenübertragung, und das Internet Protocol (IP) für die Adressierung und Fragmentierung von Datenpaketen behandelt. Zudem werden die Struktur und Vergabe von IP-Adressen sowie Unterschiede zwischen öffentlichen und privaten Adressbereichen erläutert.

![Quellenhinweise

[1] J. Scherff: Grundkurs Computernetze. Eine kompakte Einführung in die

Netzwerk- und Internet-Technologien, 2., überarbeitete und erweiterte

Auflage 2010, Wiesbaden: Vieweg + Teubner Verlag.

[2] L.L. Peterson, B.S. Davie: Computernetze – Eine systemorientierte

Einführung, dpunkt.verlag Heidelberg, 2008

[3] Tanenbaum, Andrew S.: Computernetzwerke. 4., überarb. Aufl., [4.

Nachdr.]. München: Pearson-Studium (InformatikNetzwerke), 2007

[4] Cisco Networking Academy Program, 1. und 2. Semester CCNA, 3.

Auflage, Markt und Technik Verlag, München, 2007

[5] Cisco Academy @ HSW:

https://www.hsw-elearning.de/cisco/, 2013

August 2014](https://image.slidesharecdn.com/vit-5-2014-141007083434-conversion-gate02/85/VIT-5-2014-73-320.jpg)