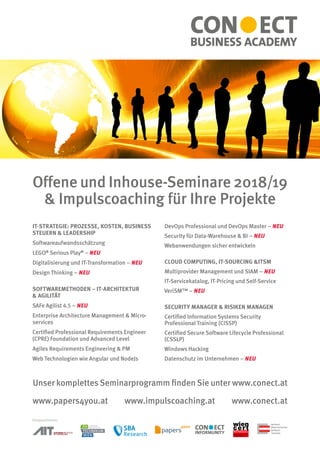

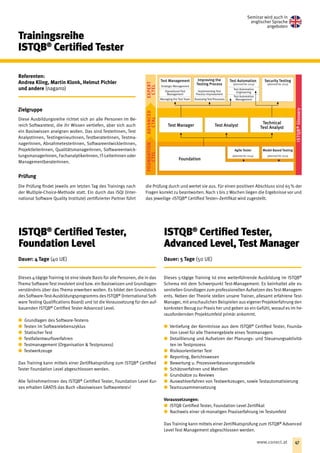

Das Dokument beschreibt ein umfassendes Seminarprogramm und Coaching-Angebote der Con•ect Business Academy, das IT-Strategien, Digitalisierung, agile Methoden, DevOps, Sicherheitsmanagement und diverse Zertifizierungen umfasst. Es hebt die Wichtigkeit der individuellen Weiterbildung und der Anpassung von Schulungsinhalten an die spezifischen Bedürfnisse der Unternehmen hervor. Zudem werden aktuelle IT-Trends und deren Einfluss auf die Wirtschaft sowie die Vorteile von kontinuierlichem Lernen und Prozessoptimierung betont.