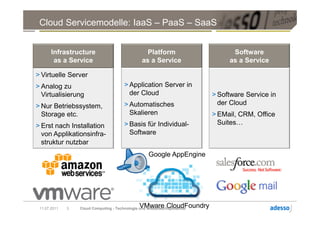

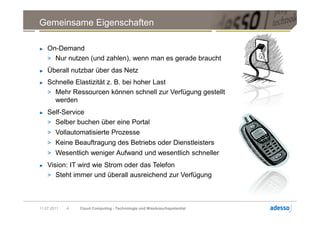

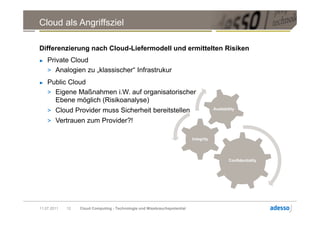

Das Dokument bietet einen umfassenden Überblick über Cloud Computing, einschließlich der verschiedenen Service- und Liefermodelle sowie ihrer Vorteile und Risiken. Es behandelt den Datenschutz, die potenziellen Missbrauchsmöglichkeiten von Cloud-Diensten für Cyberangriffe und die Herausforderungen der Forensik in der Cloud. Zudem wird auf die Notwendigkeit von Sicherheitsmaßnahmen und die Verantwortung der Cloud-Anbieter eingegangen.