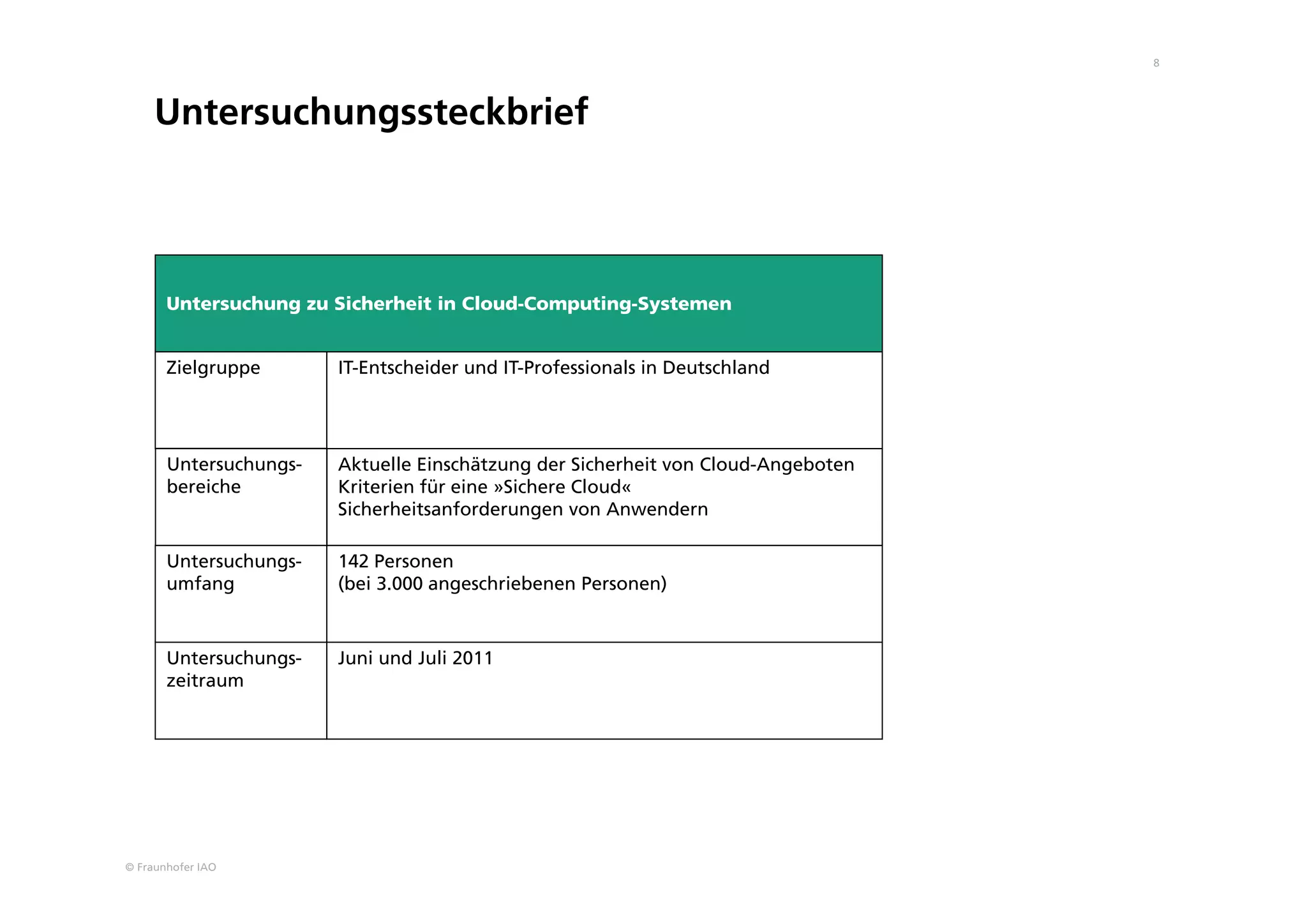

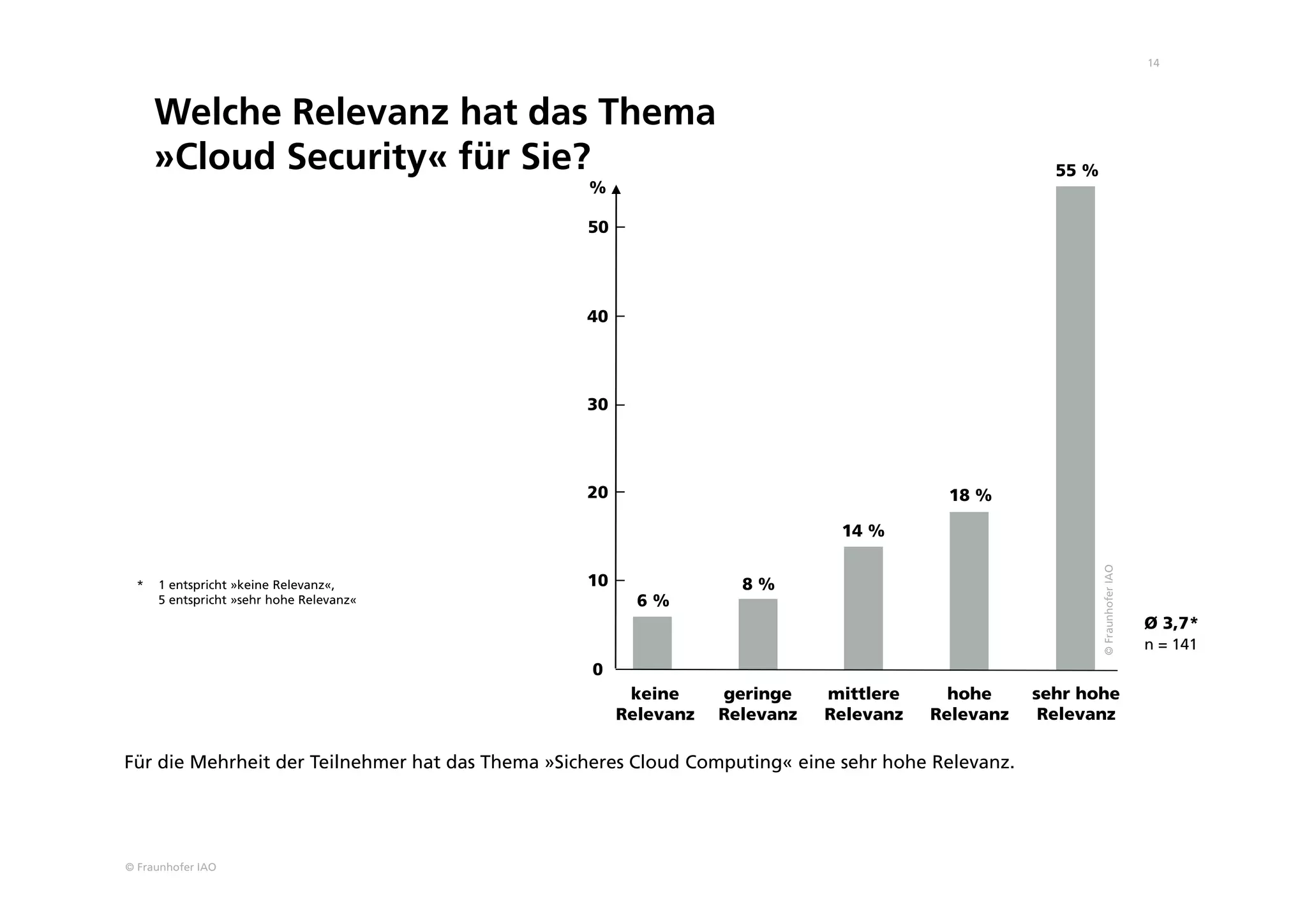

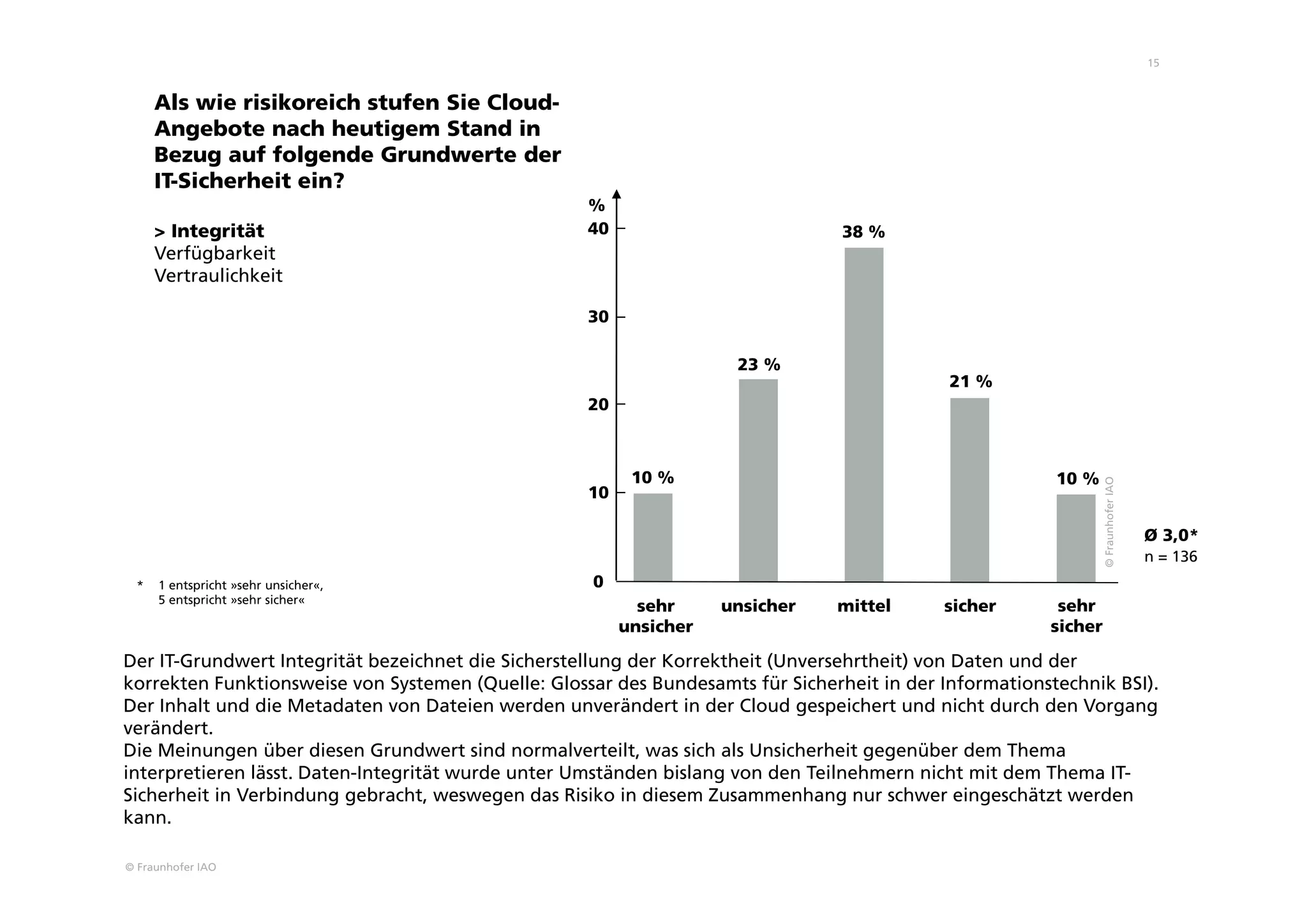

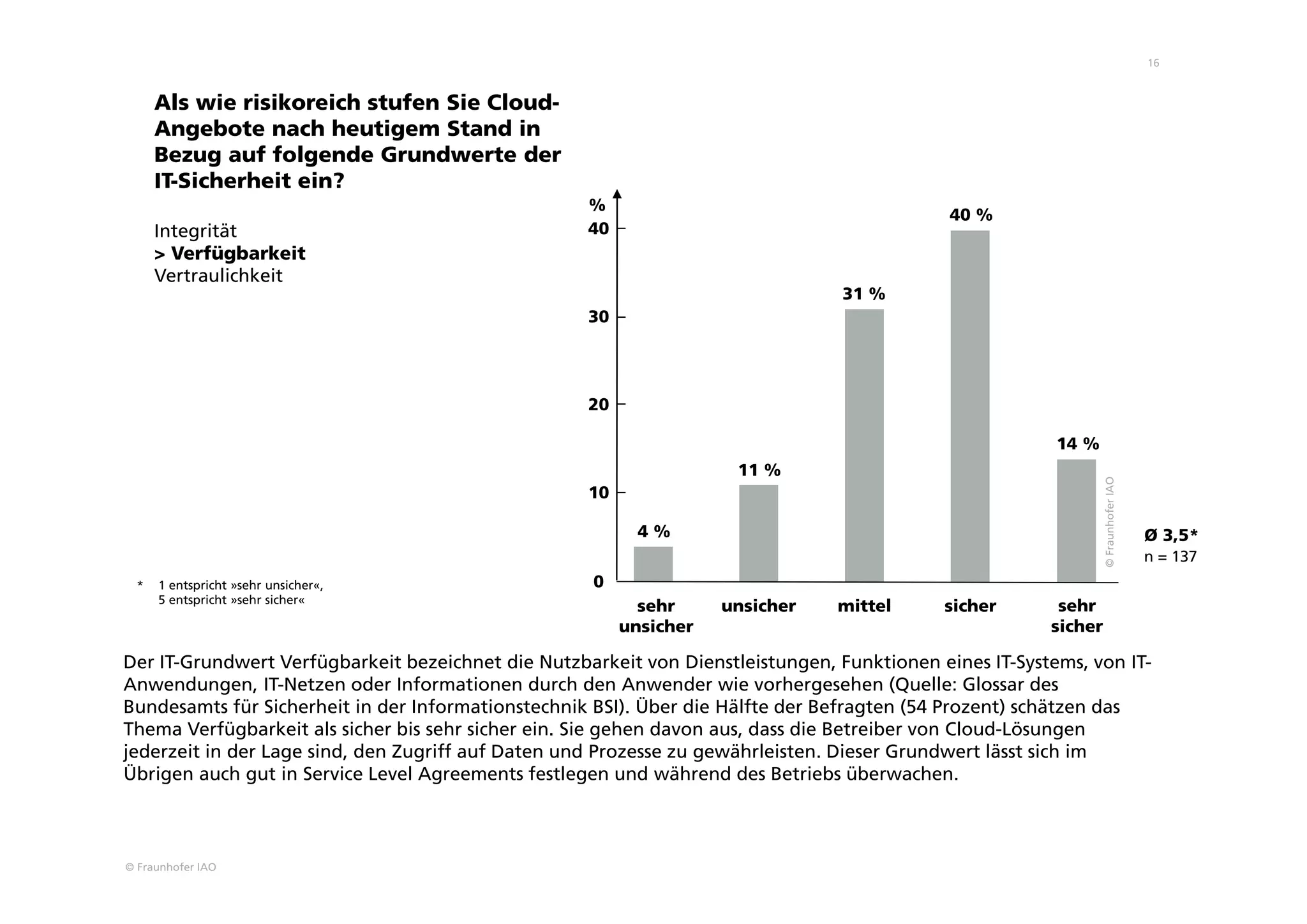

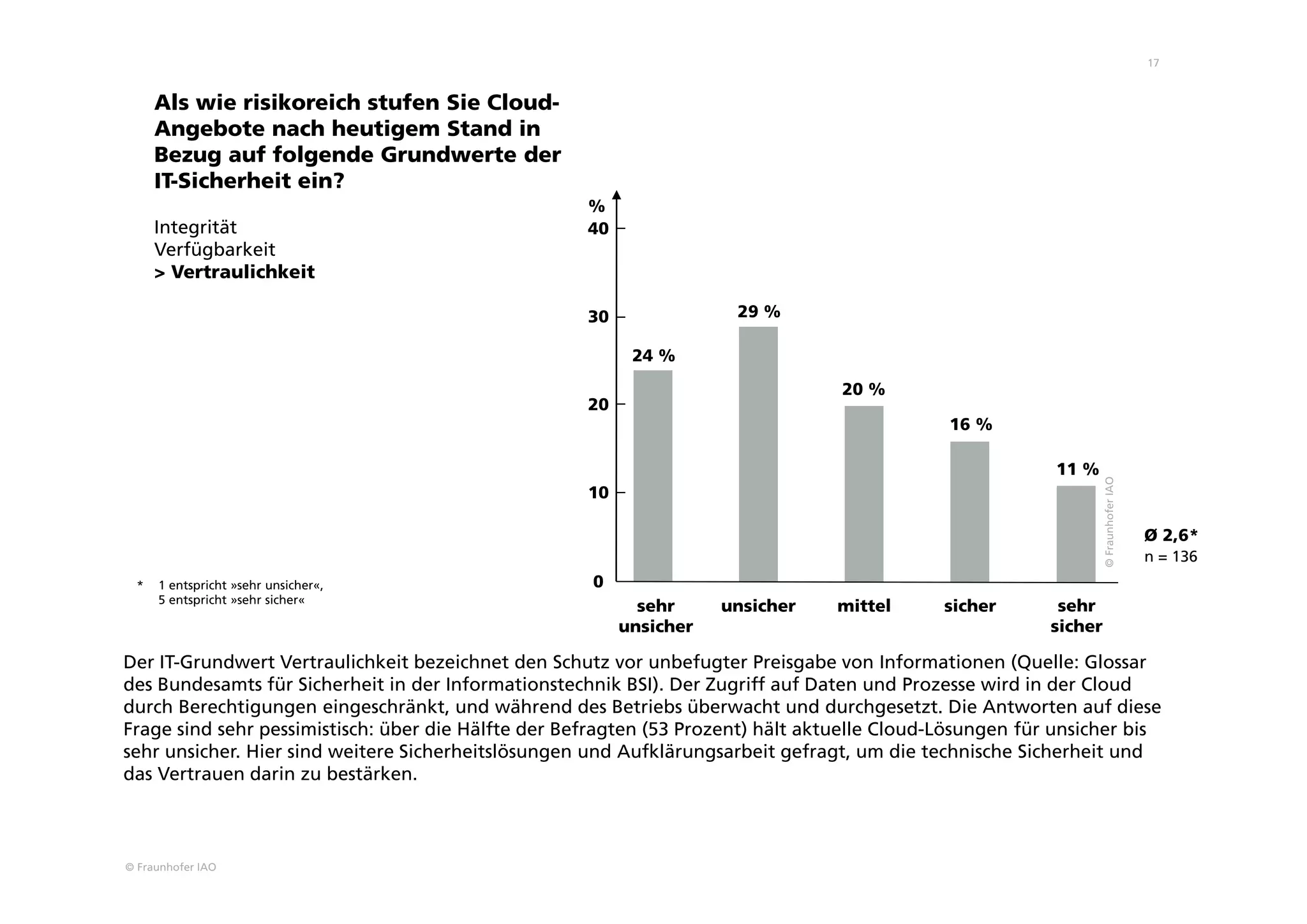

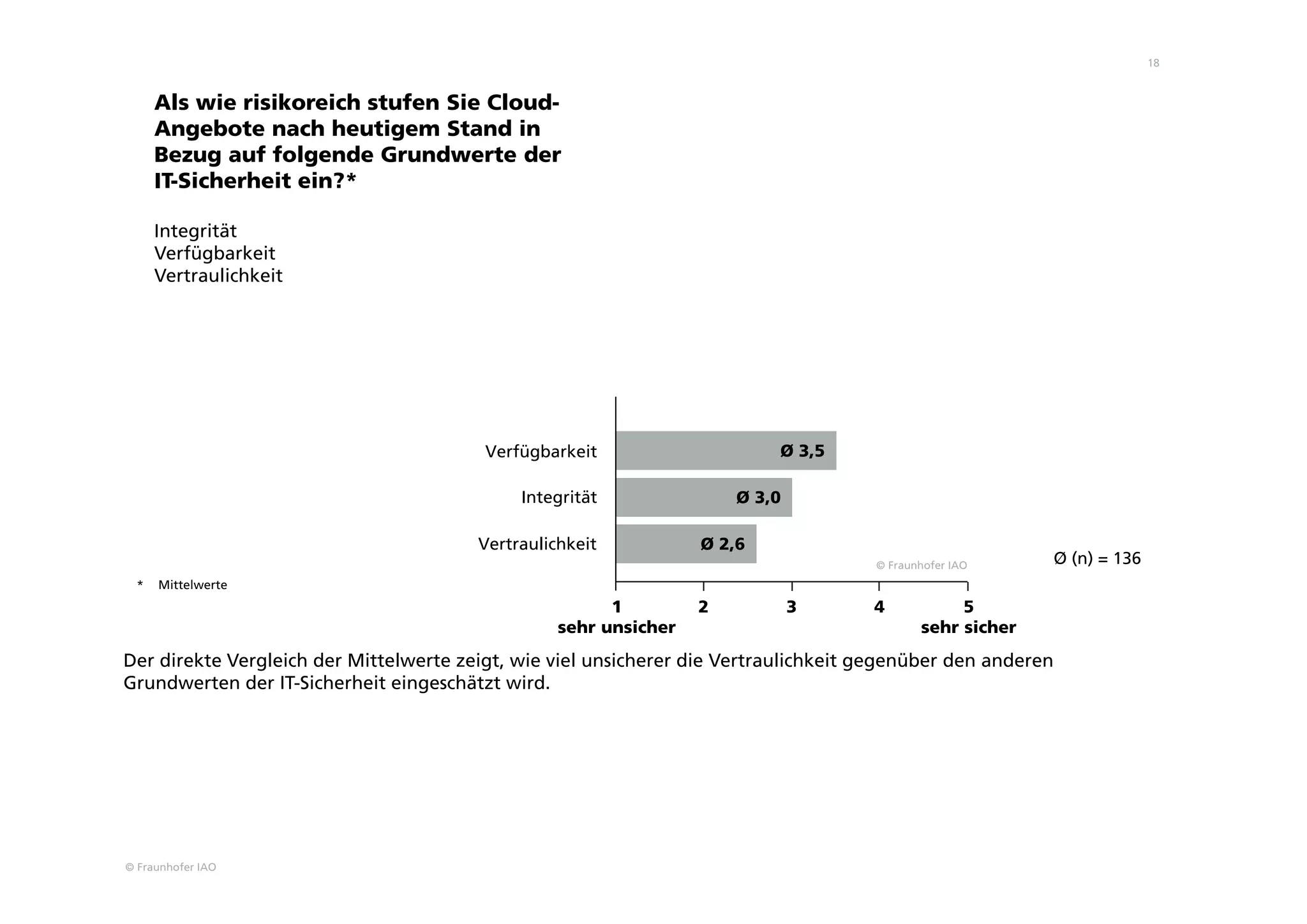

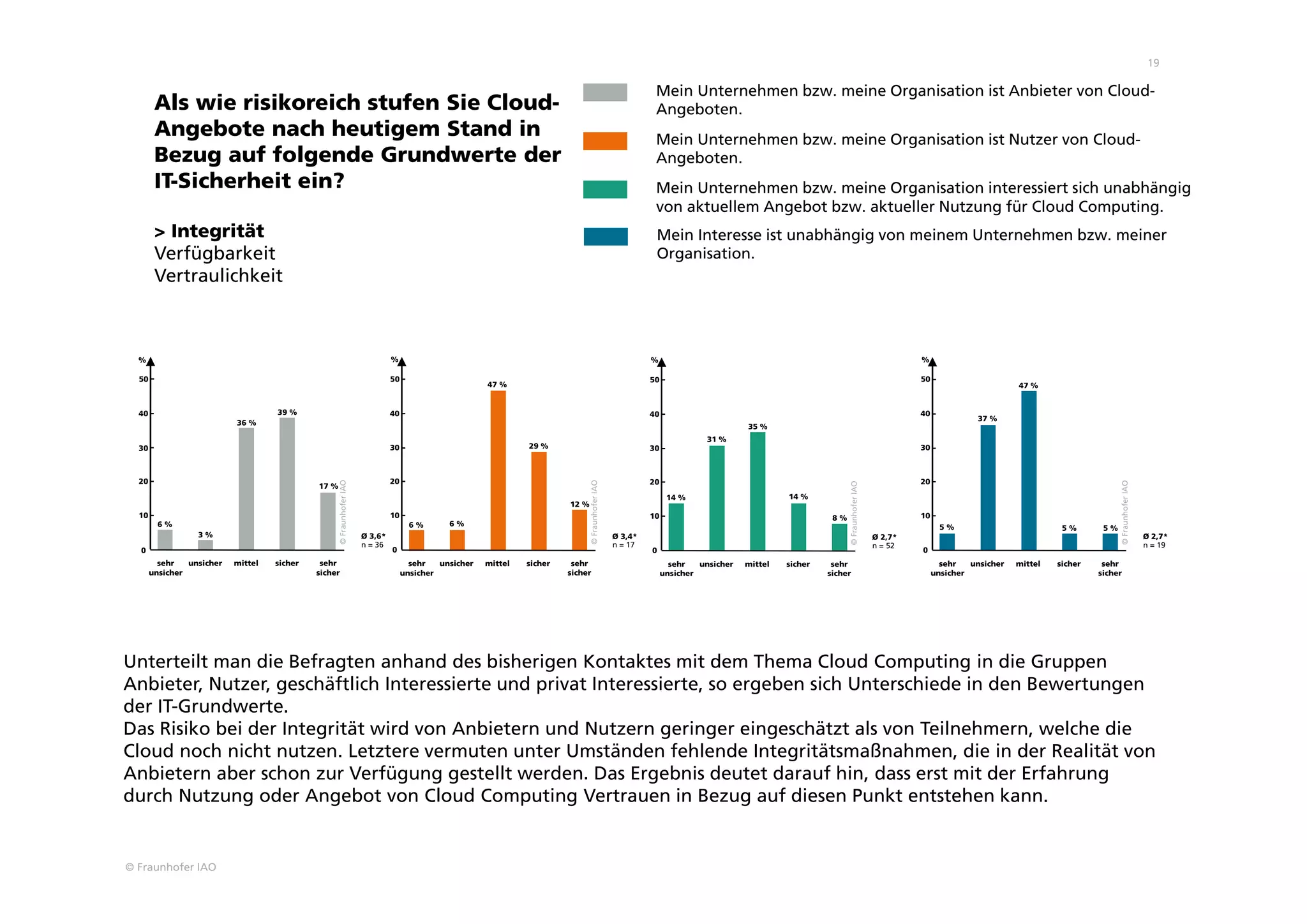

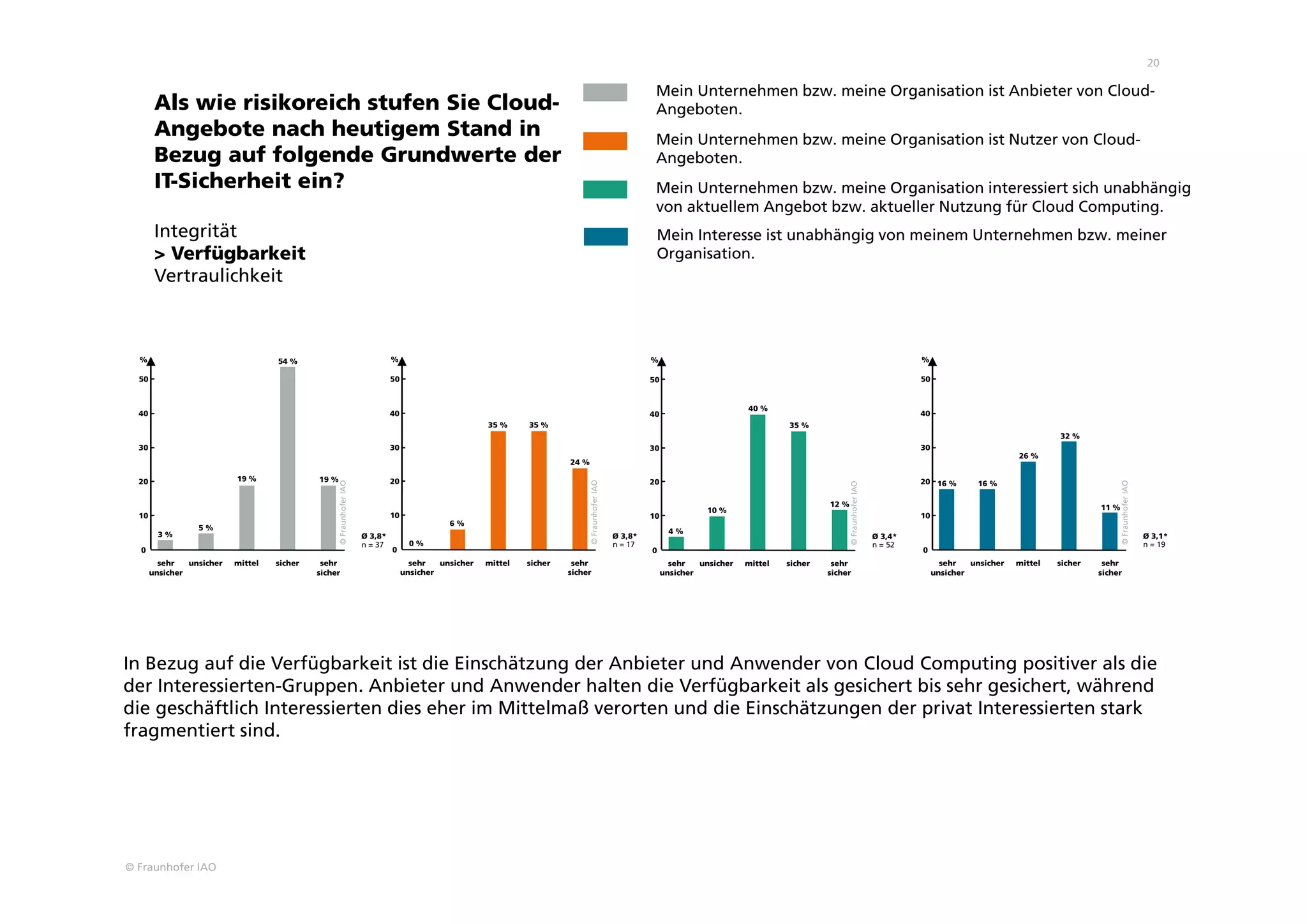

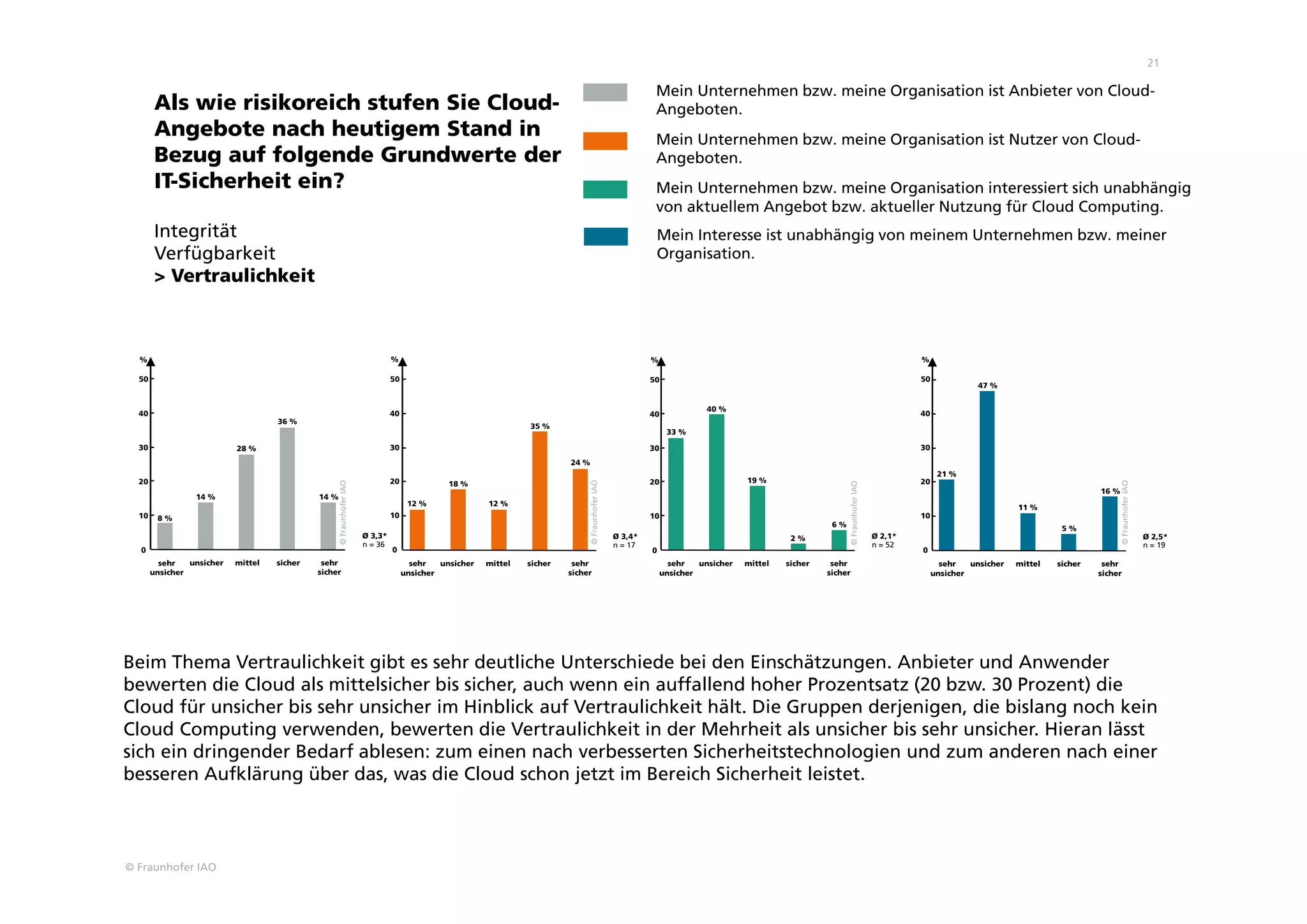

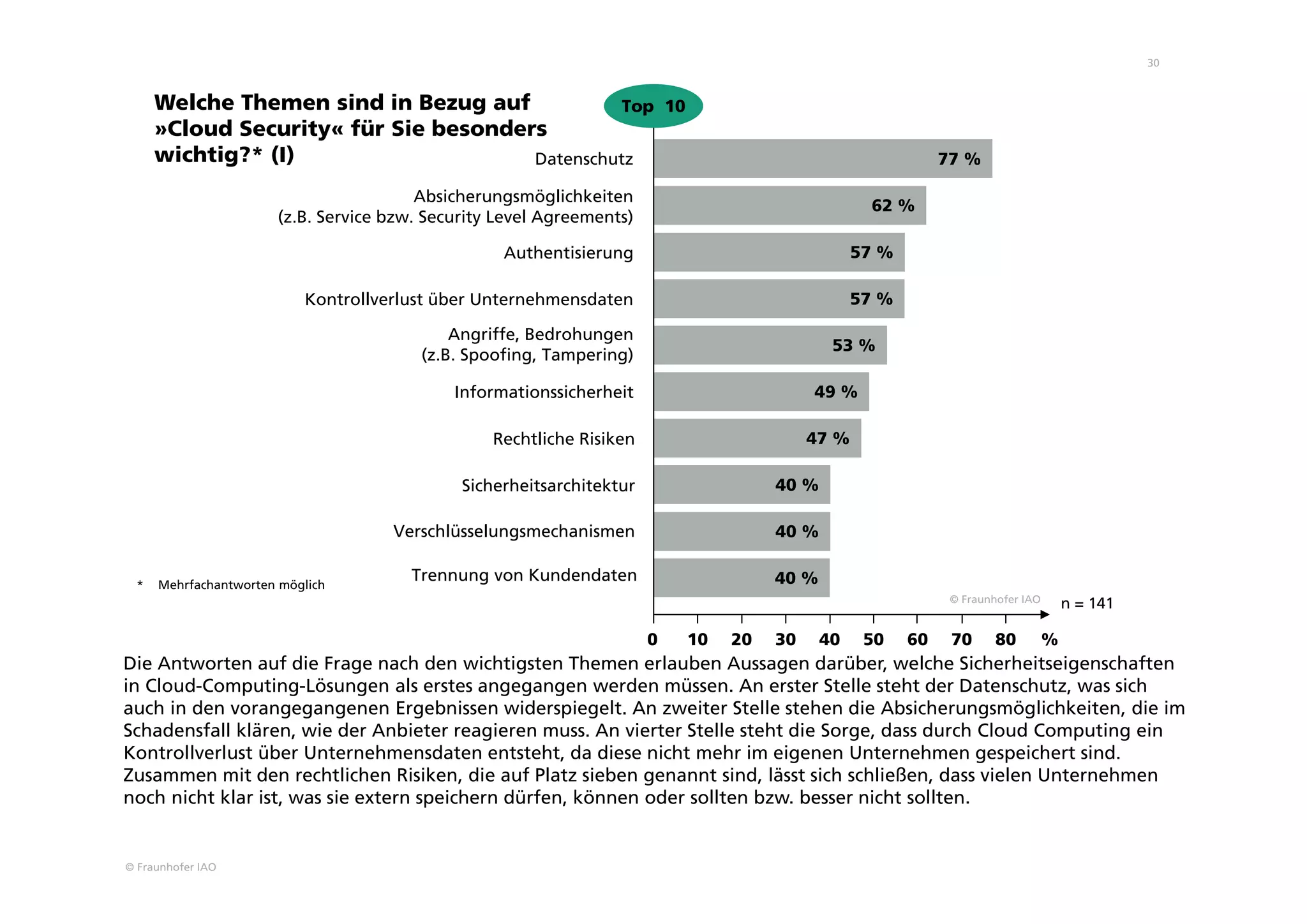

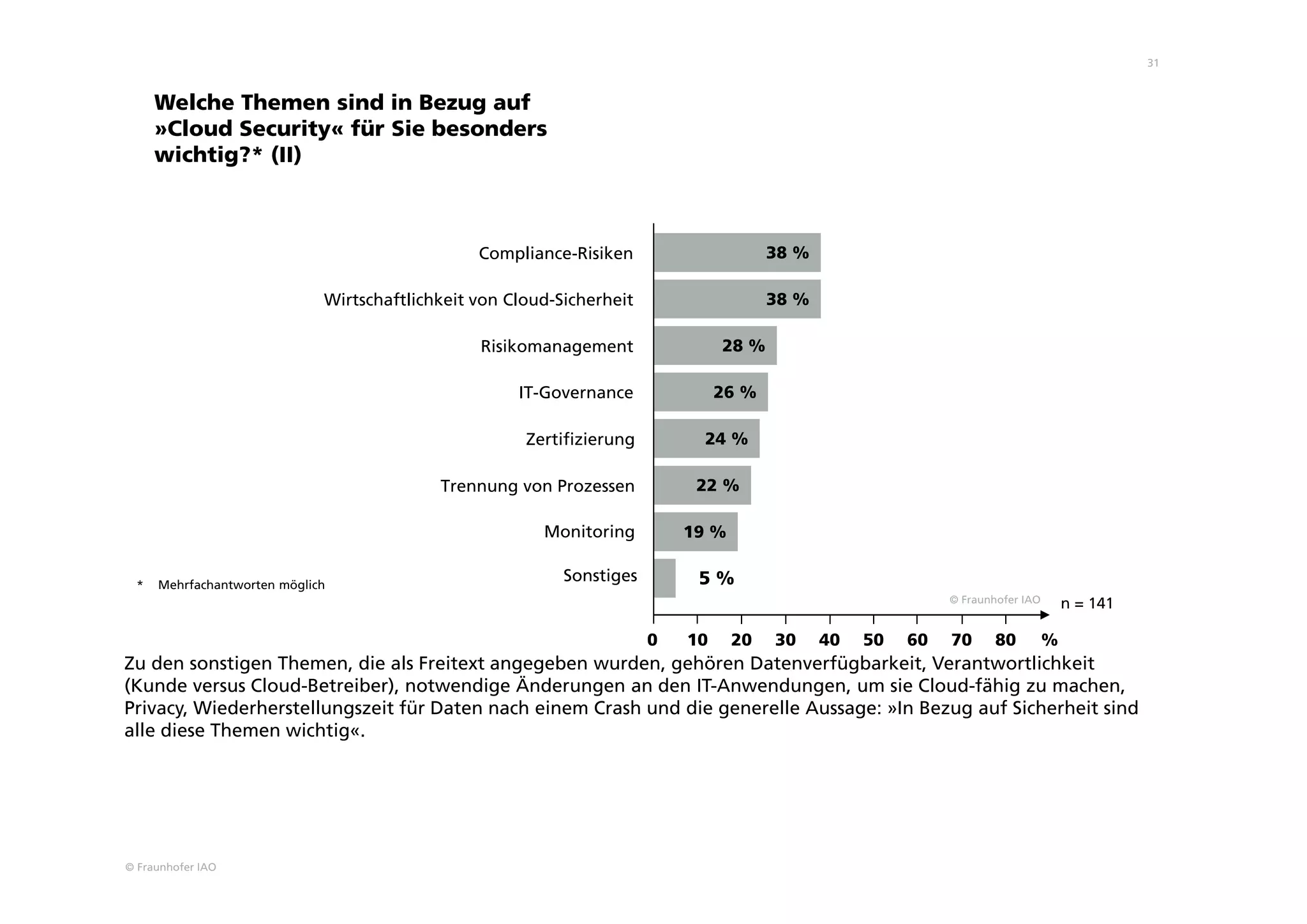

Die Umfrage des Fraunhofer IAO untersucht die Sicherheitsanforderungen und Wahrnehmungen von IT-Entscheidungsträgern in Deutschland bezüglich Cloud-Computing. Die Ergebnisse zeigen, dass Sicherheitsaspekte eine hohe Relevanz für Unternehmen haben, wobei insbesondere die Vertraulichkeit als kritisch wahrgenommen wird. Zudem wird eine Kluft zwischen Anbietern und Nutzern in Bezug auf das Vertrauen in die Integrität von Cloud-Diensten deutlich.