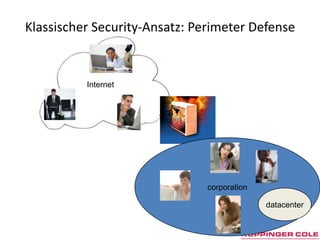

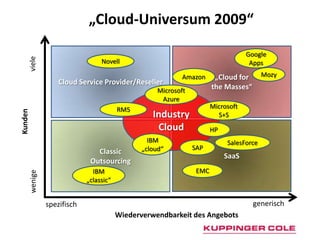

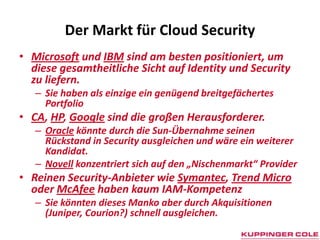

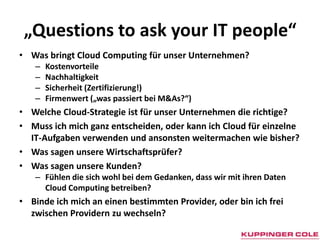

Das Dokument erläutert die Notwendigkeit neuer Sicherheitsansätze für Cloud-IT, insbesondere durch Identity and Access Management (IAM), um den Schutz vor verschiedenen Bedrohungen und die Einhaltung von Compliance-Vorgaben zu gewährleisten. Es wird betont, dass Unternehmen nicht nur über Cloud Computing, sondern über Cloud IT nachdenken sollten, um neue Organisationsformen und Sicherheitsstrategien zu integrieren. Die Wettbewerbslandschaft im Bereich Cloud Security wird analysiert, wobei Microsoft und IBM als führende Anbieter hervorgehoben werden.