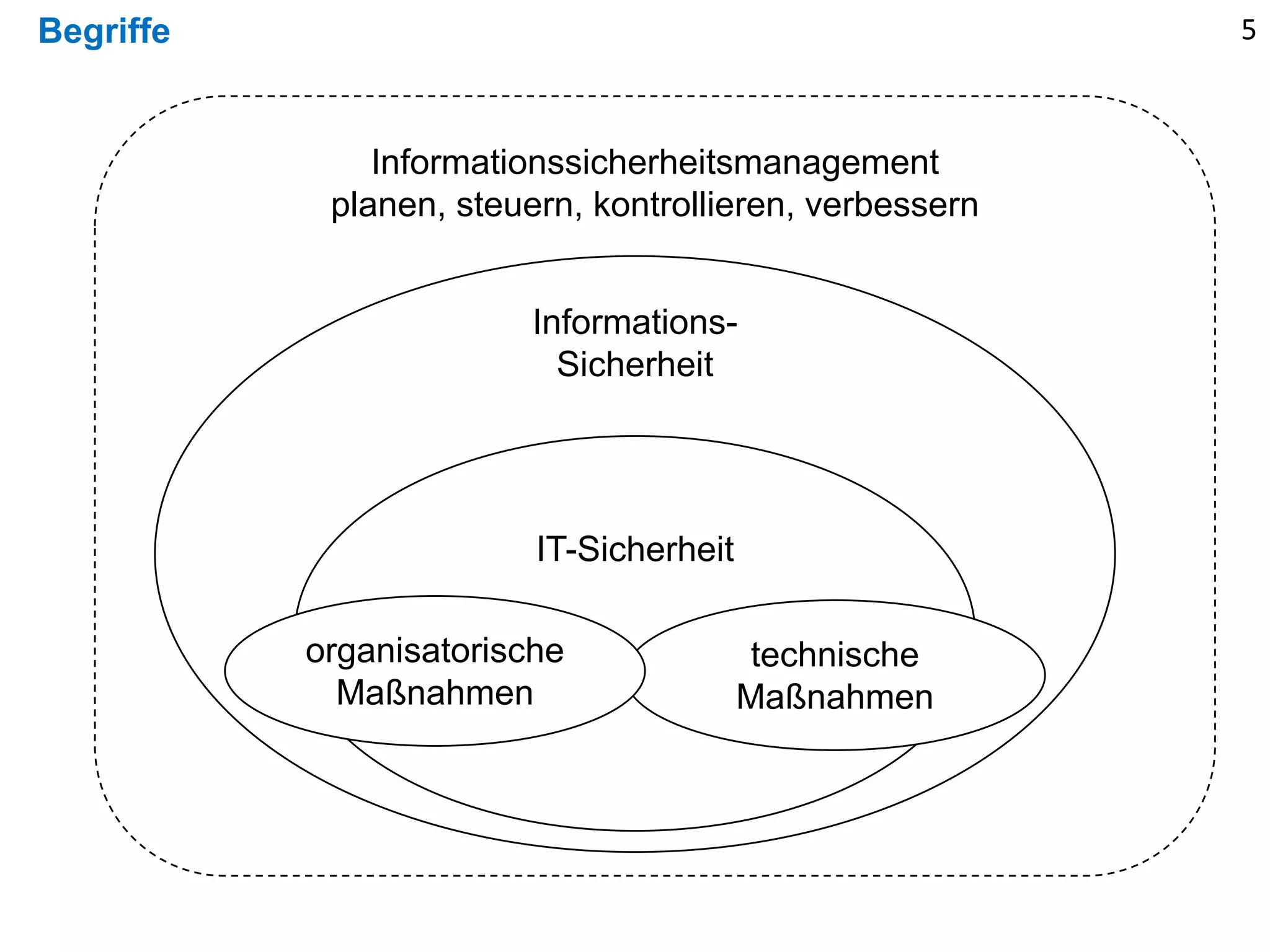

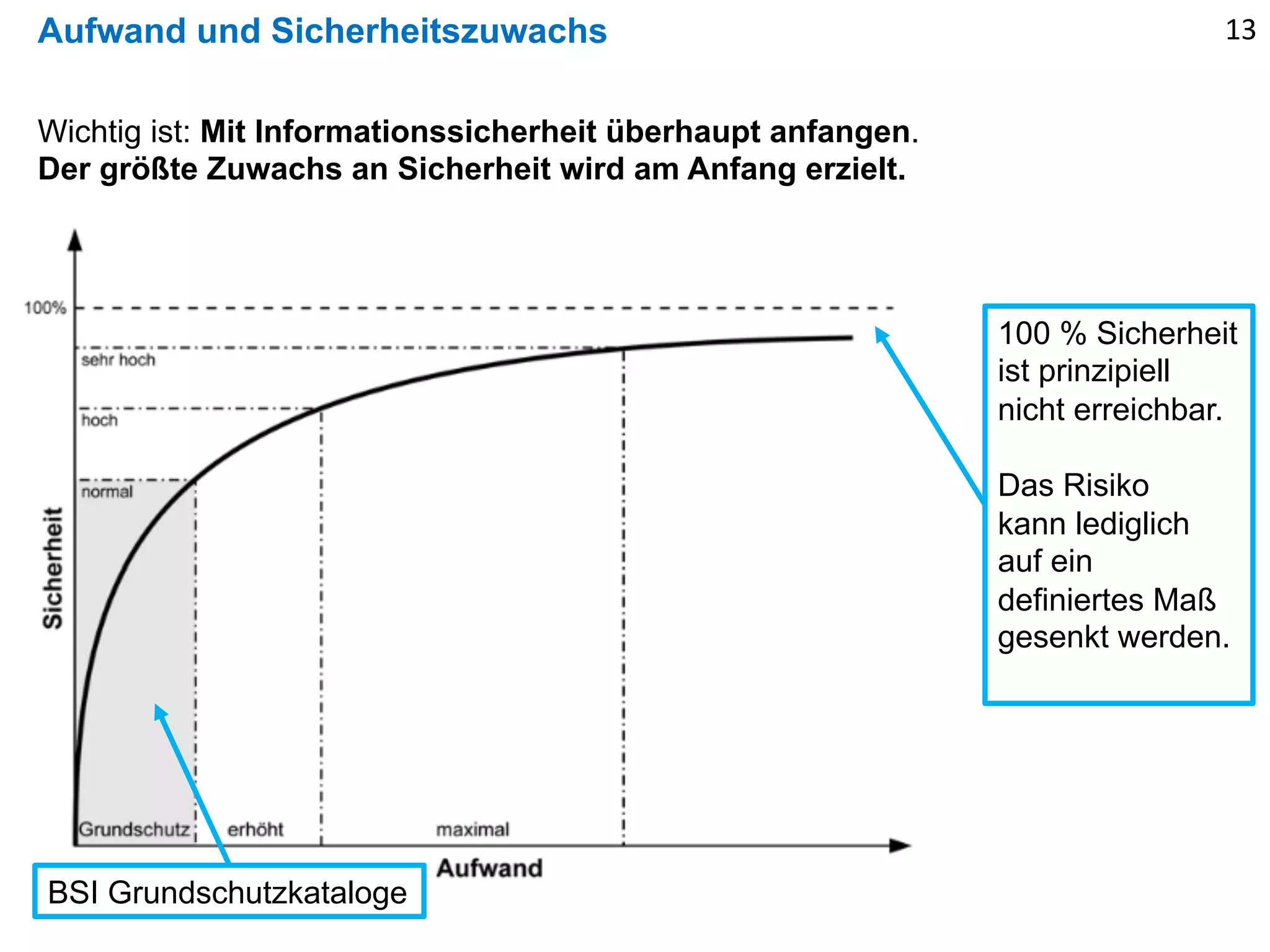

Das Dokument behandelt die Bedeutung des Informationssicherheitsmanagements (ISM) und die Notwendigkeit, Risiken in Unternehmen zu mindern, insbesondere angesichts gesetzlicher Anforderungen und potenzieller Bedrohungen. Es werden verschiedene Aspekte der Informationssicherheit, kritische Infrastrukturen und Methoden des Social Engineering diskutiert, um ein umfassendes Verständnis für den Schutz von Informationen zu vermitteln. Zudem wird auf die Notwendigkeit hingewiesen, Sicherheitsmanagement Methoden zu planen, zu steuern und kontinuierlich zu verbessern.

![Literatur und Links 21

[1] Abts/Mülder (2011) Grundkurs Wirtschaftsinformatik . 7. Auflage 2011,

S. 465-467, 471-472, 481-482, 488-489

[2] Hansen, Mendling & Neumann (2019) Wirtschaftsinformatik. De

Gruyter, Berlin. 12. Auflage. S. 381 -436

[3] www.bsi.bund.de, insbesondere

„BSI-Standard 100-1: Managementsysteme für Informationssicherheit

(ISMS)“

[4] Kritische Infrastrukturen

https://www.bbk.bund.de/DE/AufgabenundAusstattung/KritischeInfrastrukt

uren/kritischeinfrastrukturen_node.html

[5] Uwe Baumann, Klaus Schimmer, Andreas Fendel (2005): SAP

Pocketseminar. „Faktor Mensch – Die Kunst des Hackens oder warum

Firewalls nichts nützen“.](https://image.slidesharecdn.com/4-1-informationssicherheitsmanagment-200427-200427132508/75/Informationssicherheitsmanagment-21-2048.jpg)