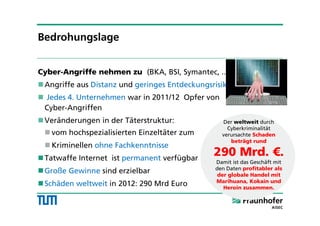

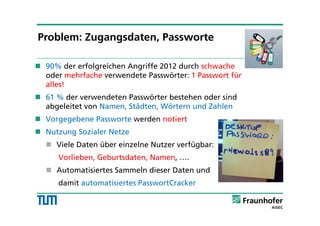

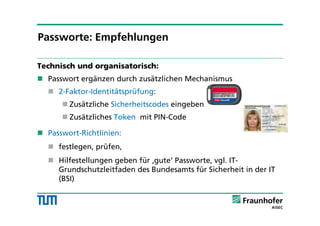

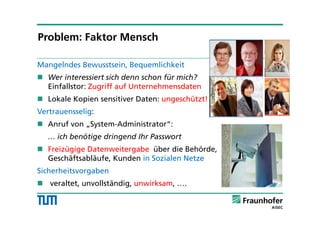

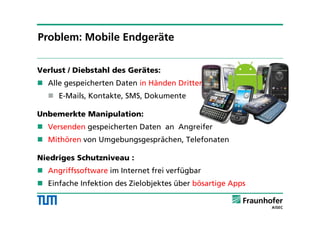

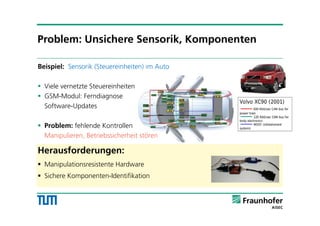

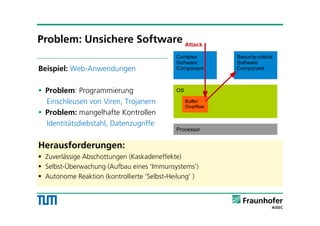

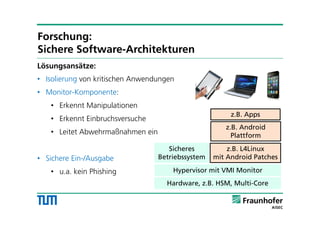

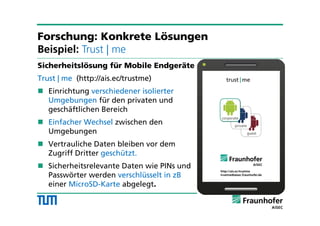

Das Dokument behandelt Chancen und Risiken der Informations- und Kommunikationstechnik (IKT) sowie die Notwendigkeit von Forschung in der IT-Sicherheit. Es wird aufgezeigt, dass IKT Schlüsseltechnologie in verschiedenen Bereichen ist, jedoch auch Sicherheitsbedrohungen wie Cyberangriffe und mangelhafte Sicherheitsvorgaben bestehen. Abschließend wird betont, dass jeder zur Sicherheit beitragen kann, indem er Zugangsdaten schützt und sensibilisiert wird.