Das Dokument behandelt die Sicherheit in der Informations- und Kommunikationstechnik mit einem Fokus auf die Entwicklung sicherer IT-Systeme, die von Forschungsprojekten und Demonstratoren auf der CeBIT geprägt sind. Es werden Methoden zur benutzbaren Sicherheit evaluiert, darunter die Nutzung des ATUS-Toolkits sowie konkrete Anwendungsbeispiele wie SignTrust Mail und iManager. Zudem wird auf die zukünftige Forschung und die Ziele des Schwerpunktprogramms eingegangen, einschließlich einer Abschlusskonferenz im Jahr 2006.

![Sichere IT-Systeme 4

CeBIT-Demonstrator

[GeWoMu2003]

PolicyMaker

(München)

Zugriffsschutz

für

Middleware

(Berlin)

Pseudo-

nymisierung

(Dortmund)

Effiziente

Angriffs-

erkennung

(Cottbus)

IT-Infrastruktur

Kryptoanalyse

(Karlsruhe)

Sicheres Betriebssystem

(München)

Spontane Vernetzung

(Rostock)

Digitale

Geldbörse

(Gießen)

E-Ticket

(Augsburg)

Anondienst

JAP

(Dresden)

Elliptische Kurven

(Darmstadt)

(Freiburg)

Benutzbare Sicherheit (ATUS)

Hardwareerweiterung für spontane Vernetzung

(Rostock)

iManager

Biometrisches

Signier-

werkzeug

Mobiles Endgerät

SW-Verifikation

(DFKI, Augsburg)](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-4-320.jpg)

![Sichere IT-Systeme 10

Sicherheitskonzept nicht vertrautSicherheitskonzept vertraut

Gefährdung der

• Vertraulichkeit

• Integrität

• Zurechenbarkeit

• Verfügbarkeit

Sicherheitskritisches

Fehlverhalten

Sicherheits-

probleme

Benutzbarkeits-

probleme

Sicherheits-

kritische

Benutzbarkeits-

probleme

[KaRe2002]

Ausgangspunkt: Problemklassen

Problemklasse I Problemklasse IV

Problemklasse II Problemklasse III](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-10-320.jpg)

![Sichere IT-Systeme 11

Usable Security Evaluation (USE)

Inspektionsvorlagen

Sicherheits-

orientierte

Gestaltungs-

richtlinien

Beispiel-

aufgaben

Sicherheitscheckliste

• Schutzobjekte

• Sicherheitskriterien

• Sicherheitslücken

ähnlicher Anwendungen

IT-Sicherheitsevaluation

• ITSEC

• Common Criteria

Methoden der HCI

• Heuristische Evaluation

• Cognitive Walkthrough

[Ge2003]

Usable Security Evaluation (USE)](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-11-320.jpg)

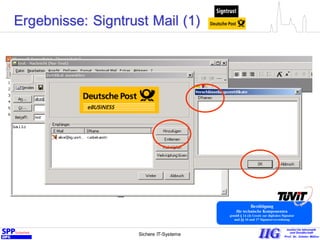

![Sichere IT-Systeme 12

Schritt 1: Spezifikation der Rahmenbedingungen

– Zielgruppe: Sicherheitslaien

– Anwendungskontext

– Probanden: Sicherheits- und HCI-Experten

– Testumgebung

Schritt 2: Durchführung der Evaluation

– Sicherheitscheckliste:

Schutzobjekte, Kriterien, bekannte

Probleme von PGP

– Beispielaufgaben

– Analyse der Benutzungsschnittstelle

– Interview der Probanden

Schritt 3: Auswertung der Ergebnisse

– Schweregrad

– Gestaltungsrichtlinien

– Problemklassen

USE: Beispiel Signtrust Mail

[Ge2003]](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-12-320.jpg)

![Sichere IT-Systeme 14

Benutzbarkeitsrichtlinien

9

19

48

2

9

13

3

17

0 10 20 30 40 50 60

Fehlervermeidung

Erwartungskonformität

Selbstbeschreibungsfähigkeit

Erstbenutzungsfreundlichkeit

Komfort/Effizienz

Aufgabenangemessenheit

Benutzerführung

Vertrauen

Anzahl

40 % der Probleme: mangelnde Selbstbeschreibungsfähigkeit

Sicherheitsorientierte Gestaltungsrichtlinien

Ergebnisse: Signtrust Mail (2)

[Ge2003]](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-14-320.jpg)

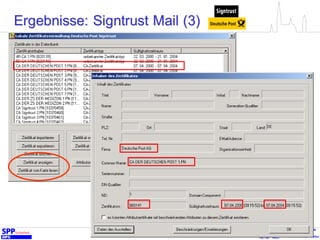

![Sichere IT-Systeme 16

• 75% der identifizierten Probleme sind sicherheitskritische

Benutzbarkeitsprobleme

• Trotz Sicherheitszertifizierung sind Schwachstellen vorhanden

10

48

42

20

0

10

20

30

40

50

60

Problemklasse I Problemklasse II Problemklasse III Problemklasse IV

AnzahlderNennungen

Ergebnisse: Signtrust Mail (4)

[Ge2003]](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-16-320.jpg)

![Sichere IT-Systeme 17

Analyse

Implementierung

und Test

Entwurf

Funktions-

analyse

Analyse

Bedrohungs-/

Risikoanalyse

Sicherheits-/

Strategiemodell

Nutzer als Angriffsobjekt

Nutzerverhalten

Adäquates

Sicherheitsniveau

Design und

Implementierung

Evaluation

und Test

Design

Test

Gestaltungsrichtlinien /

USE

Abschlusstest

User-Centered Security Engineering (UCSec)

für Problemklasse III

[Ge2003]Bewertung von UCSec noch nicht möglich](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-17-320.jpg)

![Sichere IT-Systeme 18

• Nutzer kontrolliert seine persönlichen Daten

• Anwendung von UCSec

– Analyse: Nutzerbefragung

– Entwurf: Schutzzielimplikation

– Implementierung: Gestaltungsrichtlinien

• Offen

– Sicherheitsprotokollzur

Authentifikation

– Anbindung an

Identitätsmanagementsysteme

(Passport, Liberty Alliance, ...)

– Adaptive Schnittstelle

Einkaufen

Willi Weber

Behörde

Teil-Identitäten

Freizeit

Anonym

Name:

Willi Weber

Kreditkarte: VISA

Nr.: 9988 7766 5544 3322

Gültig bis:01.10.2004

Adresse

Straße: Friedrichstr. 50

PLZ: 79098

Ort: Hannover

Geburtstag: 11.07.1974

Geburtsort: Laatzen

Identität

Nickname:Webster

Verein:Privatheitsfreunde

Hannover e.V.

[GeJeMu2001]

Ziel: Sicherheitswerkzeug für Laien zur Autorisierung

UCSec: Beispiel iManager](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-18-320.jpg)

![Sichere IT-Systeme 19

Ziel: Nutzermodellierung für adaptive Schnittstelle

Umfrage

– Fragebogen im Internet (www.telematik.uni-freiburg.de/umfrage/)

– Anwendungskontext: WWW-Nutzung

– Sicherheitsbedürfnisse und Lernbereitschaft

– Beantwortungszeit: 20 bis 30 Minuten

– Zeitraum: Januar bis Mitte April 2003

– Teilnehmer gesamt: 1027

[Ka2003]

UCSec: Online-Befragung](https://image.slidesharecdn.com/spp1079-sichereit-systeme-150307081954-conversion-gate01/85/Sichere-IT-Systeme-19-320.jpg)