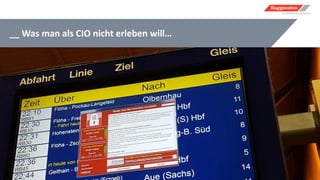

Das Dokument behandelt die Herausforderungen der Cyber-Sicherheit im Cloud-Zeitalter und bietet eine Agenda für ein Frühstücks-Briefing, das von verschiedenen Experten moderiert wird. Es werden vier wesentliche Schritte zur Verbesserung der Enterprise-Sicherheit vorgestellt, darunter Multi-Faktor-Authentifizierung und Gerätemanagement. Zudem wird betont, dass Sicherheit ein zentrales Anliegen für Unternehmen aller Branchen ist und Cloud-Dienste eine effektive Lösung bieten können.