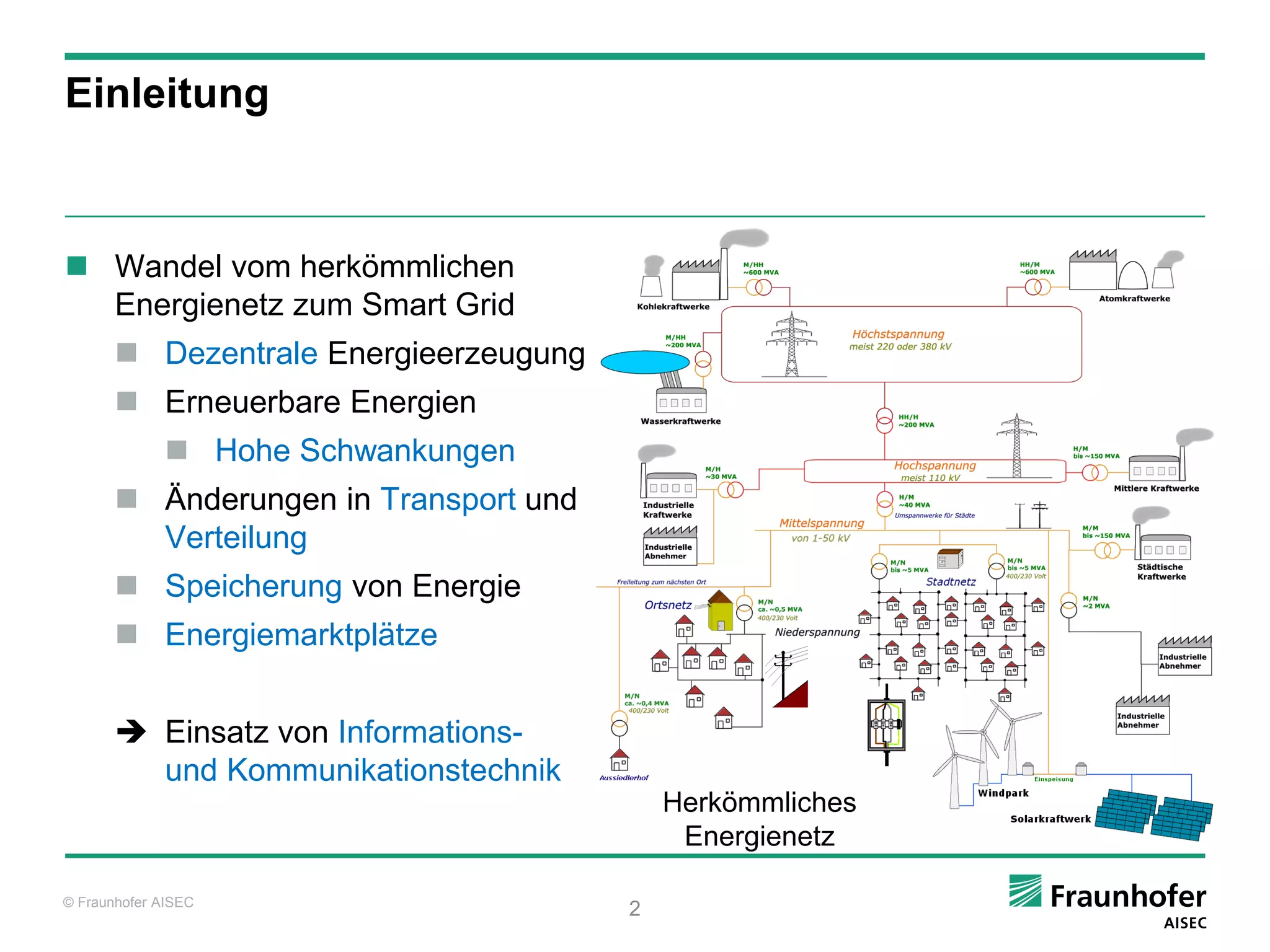

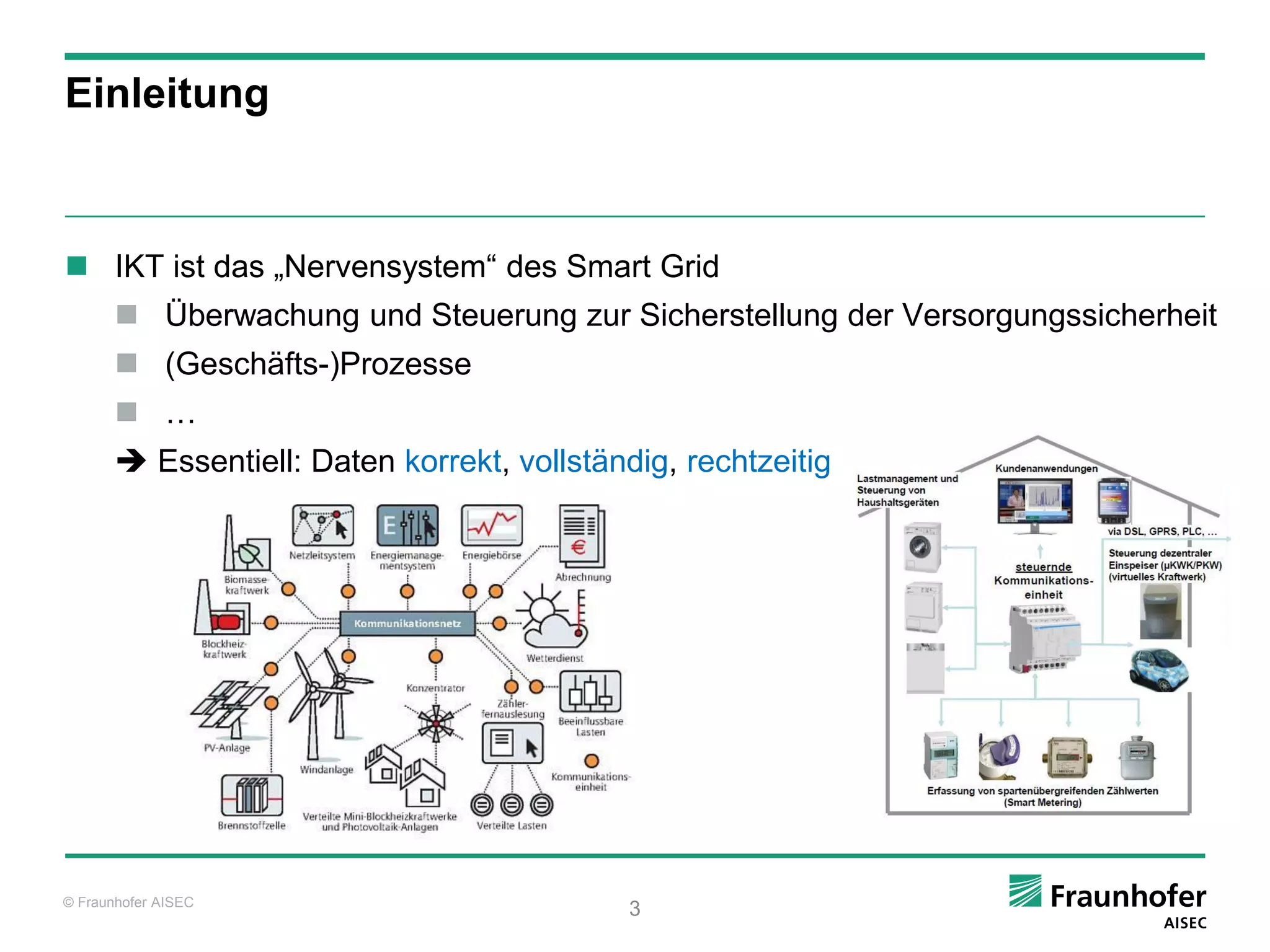

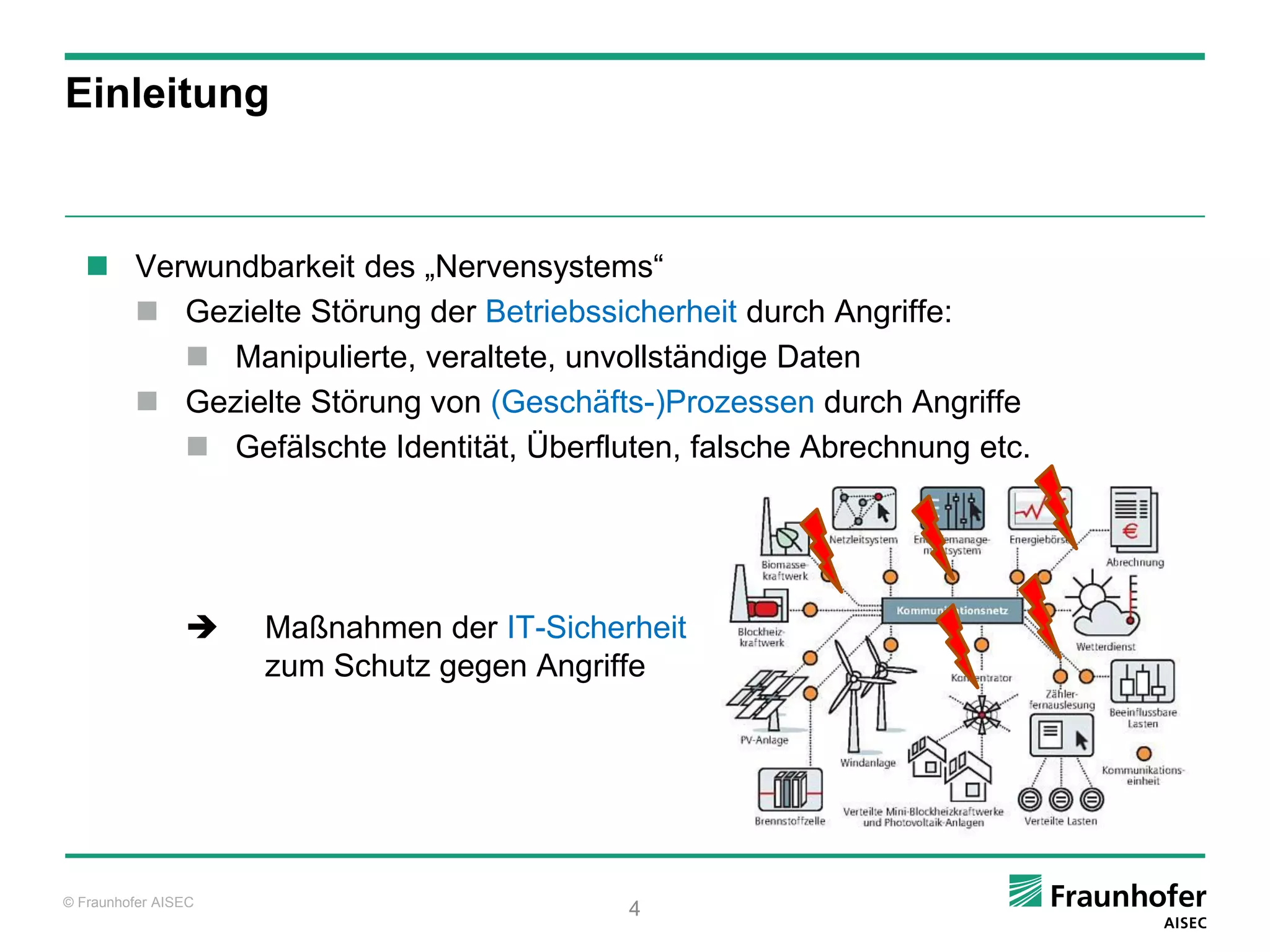

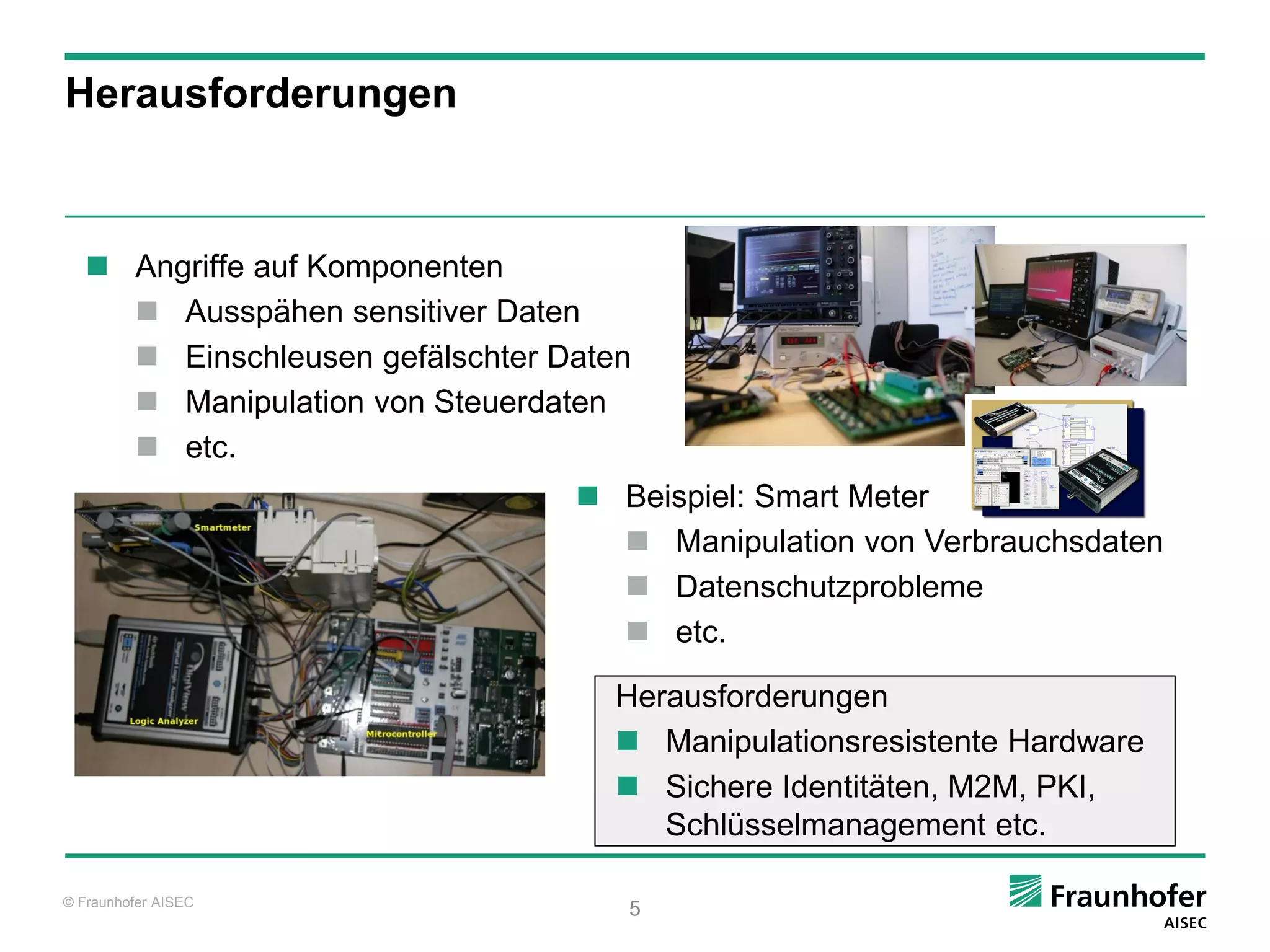

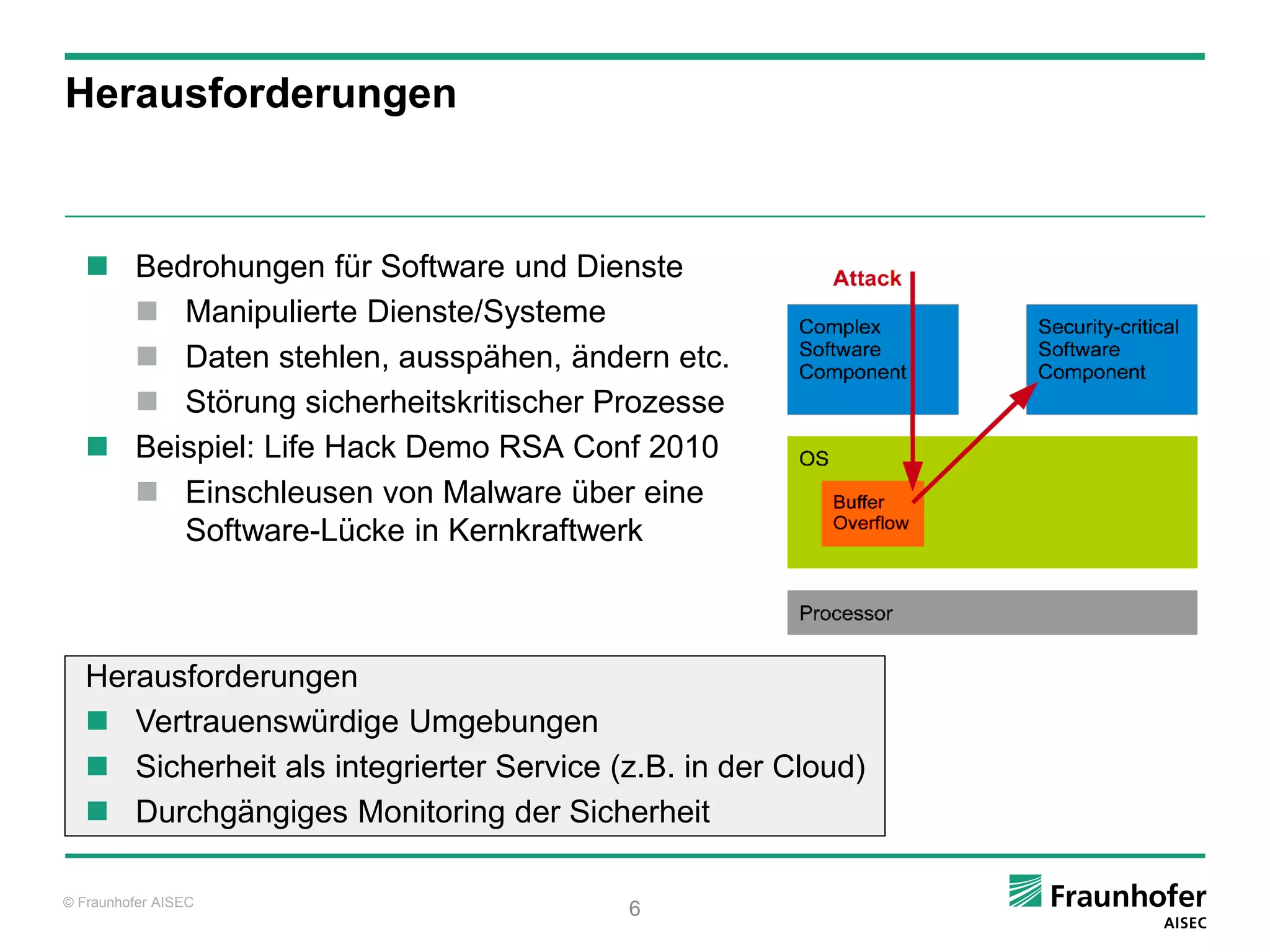

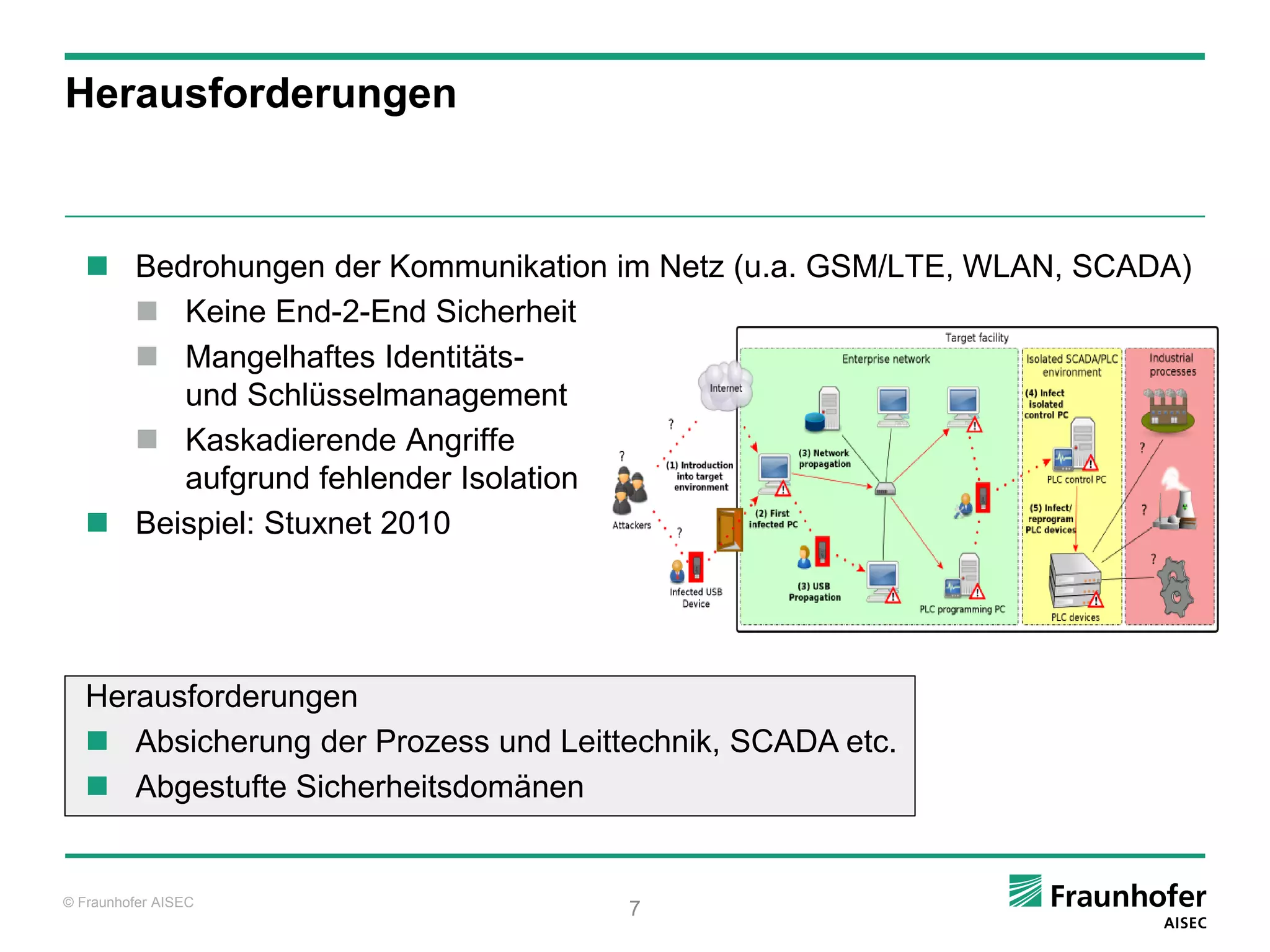

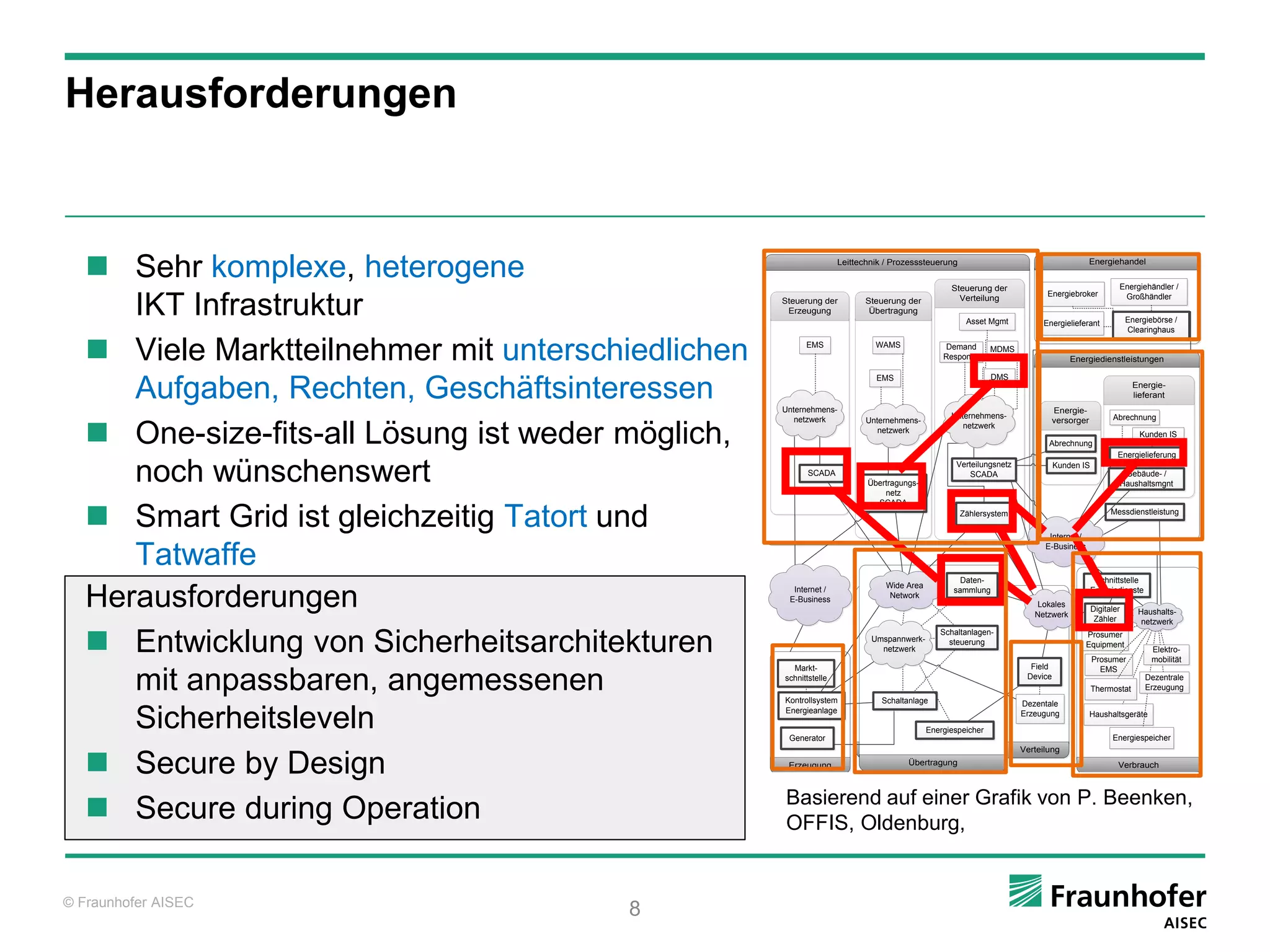

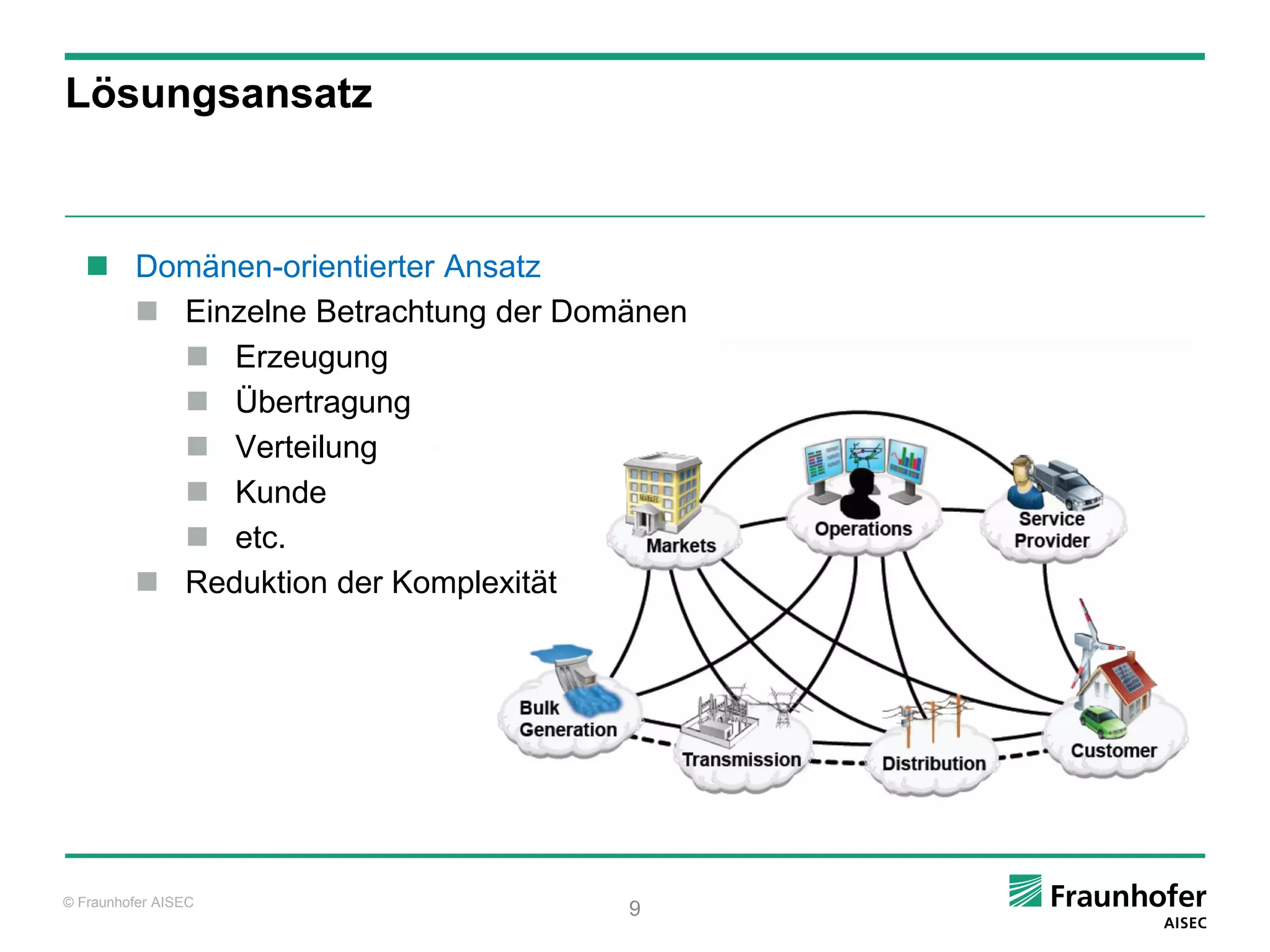

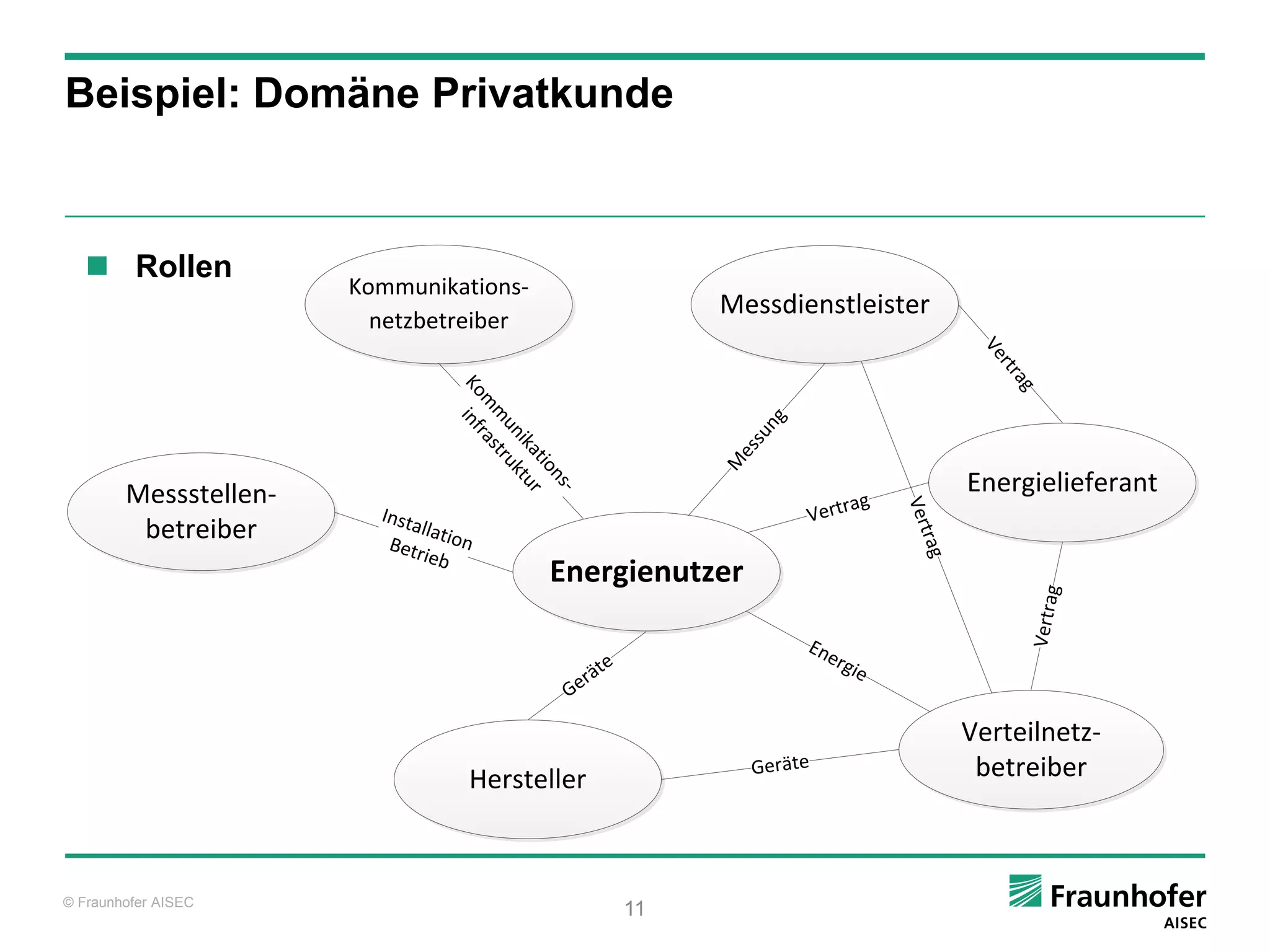

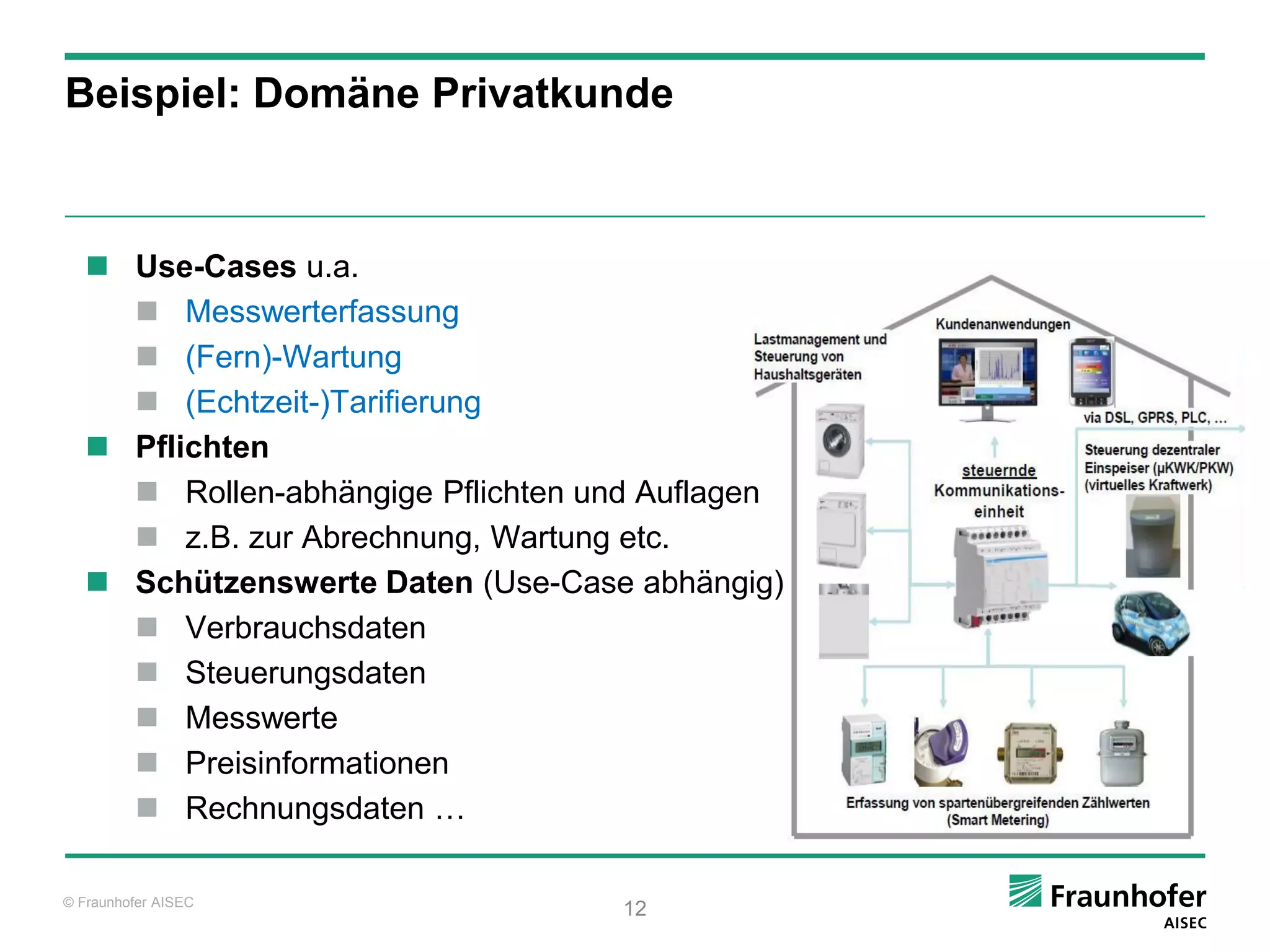

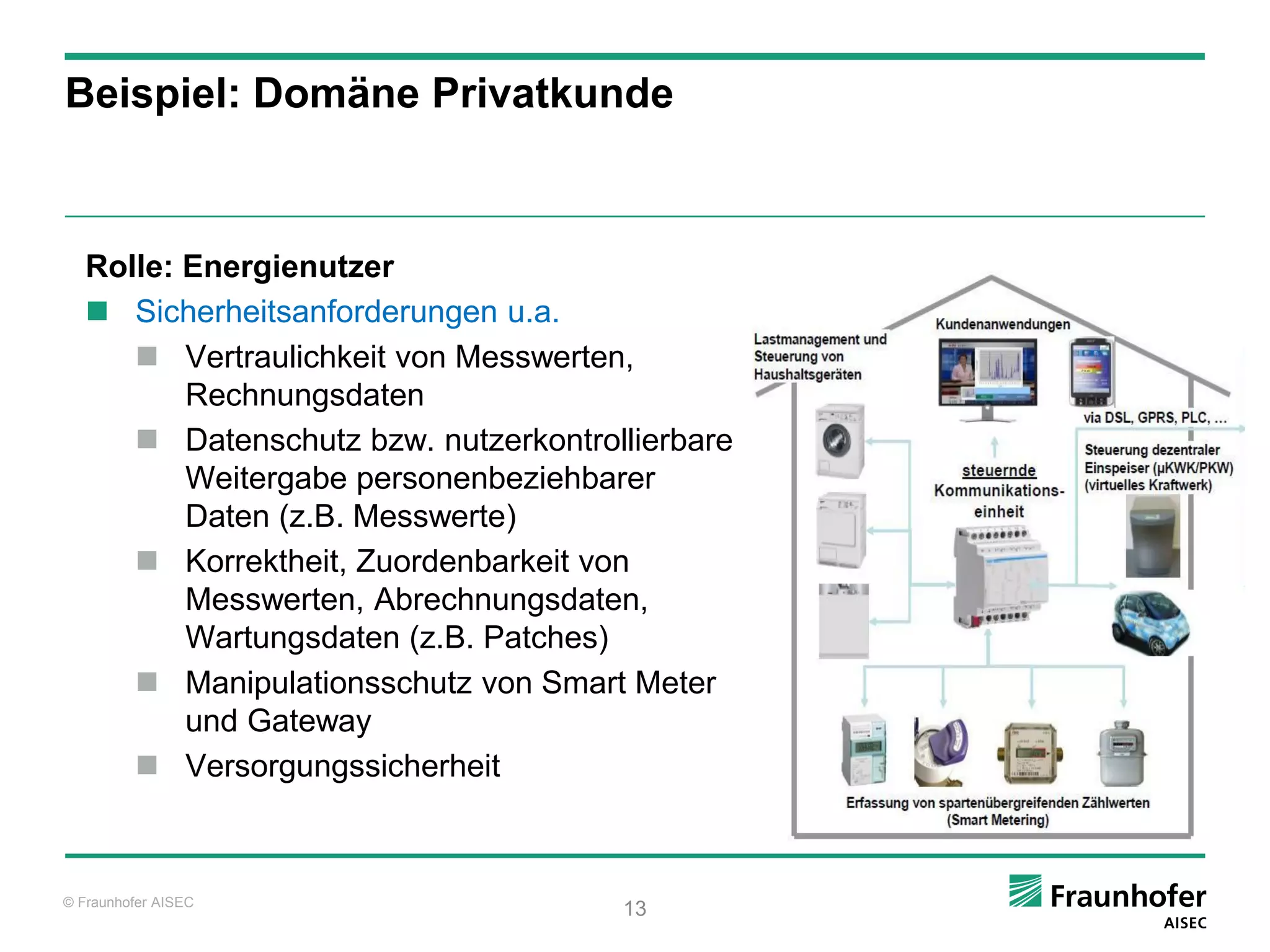

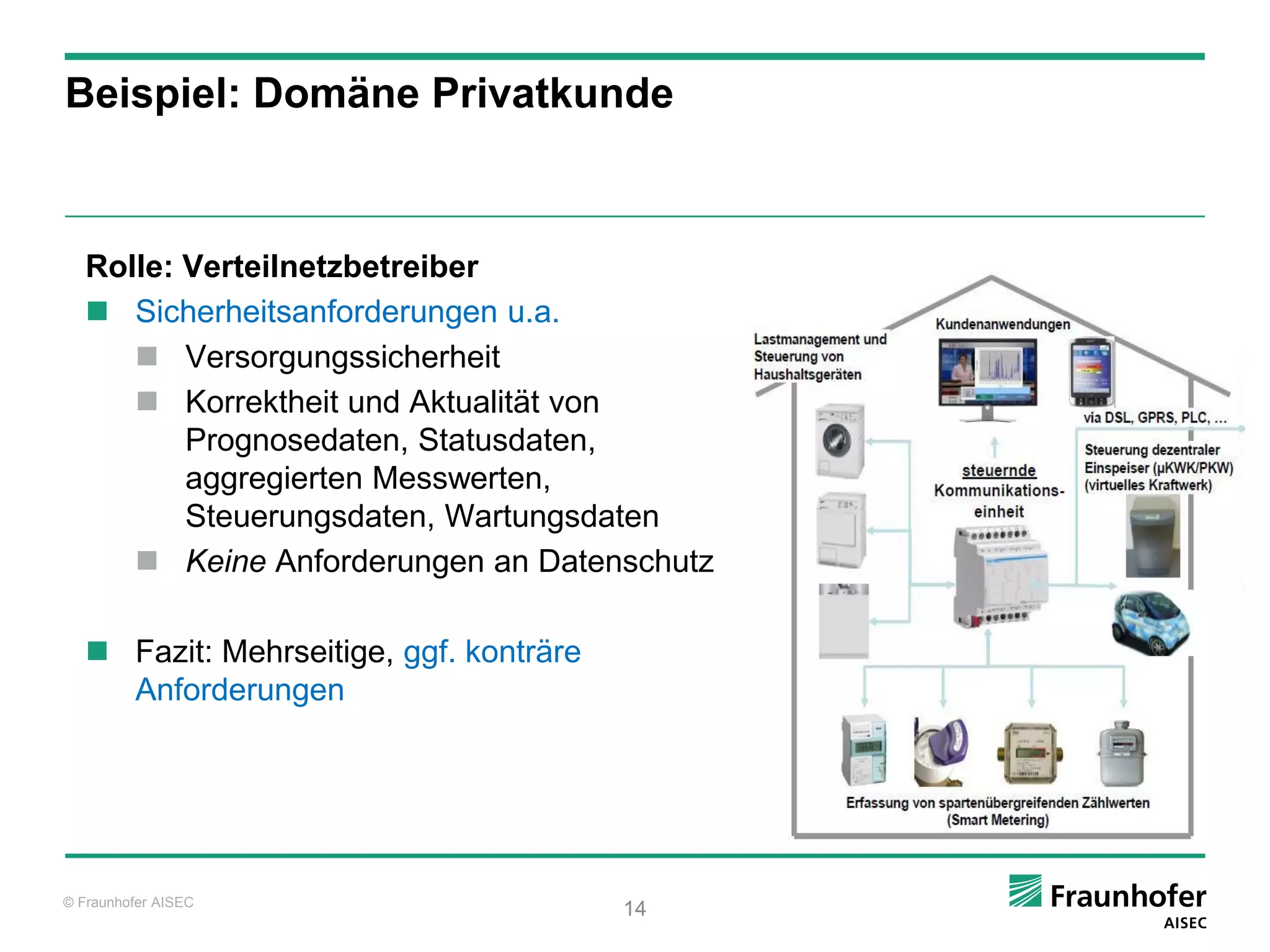

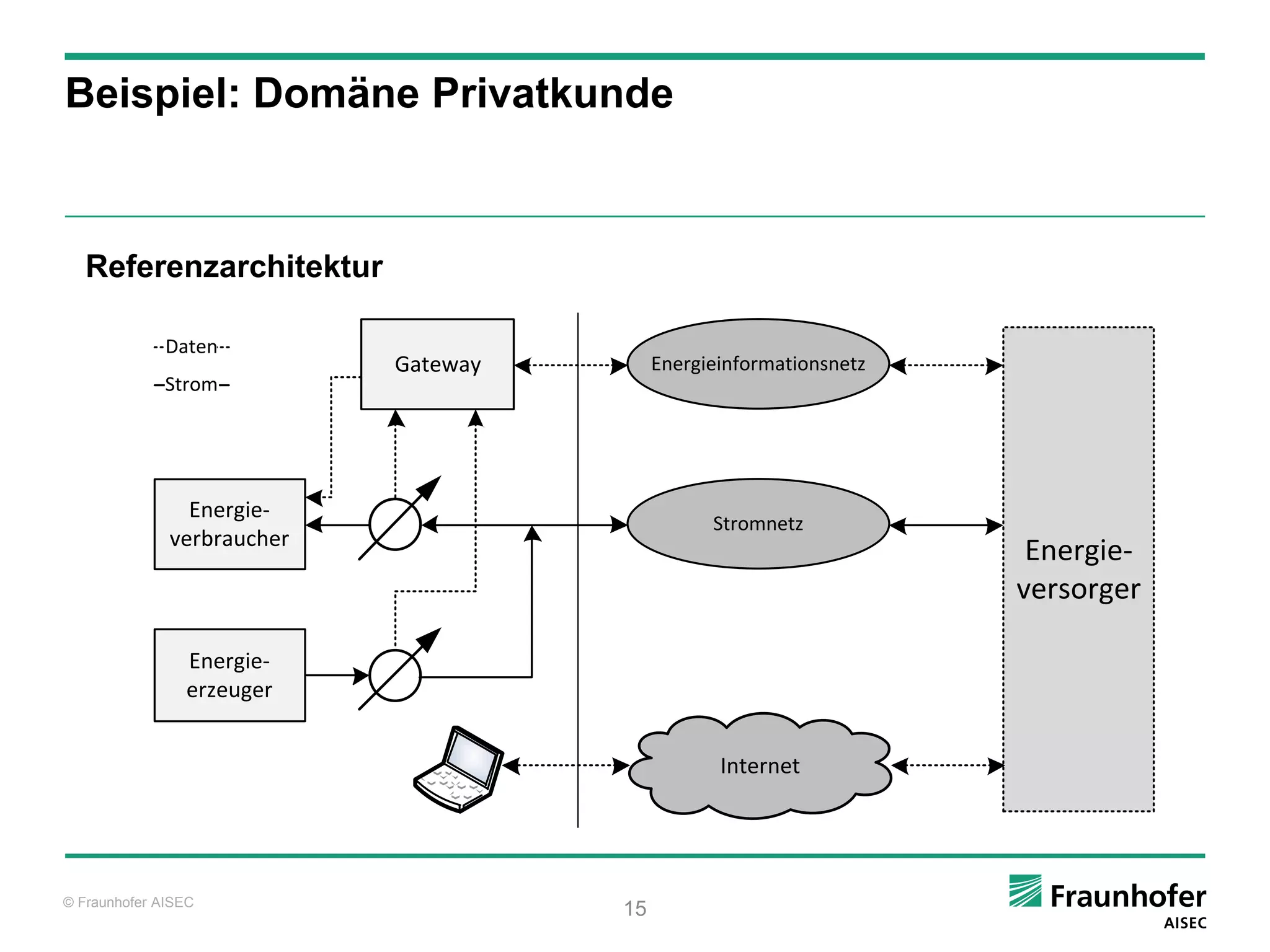

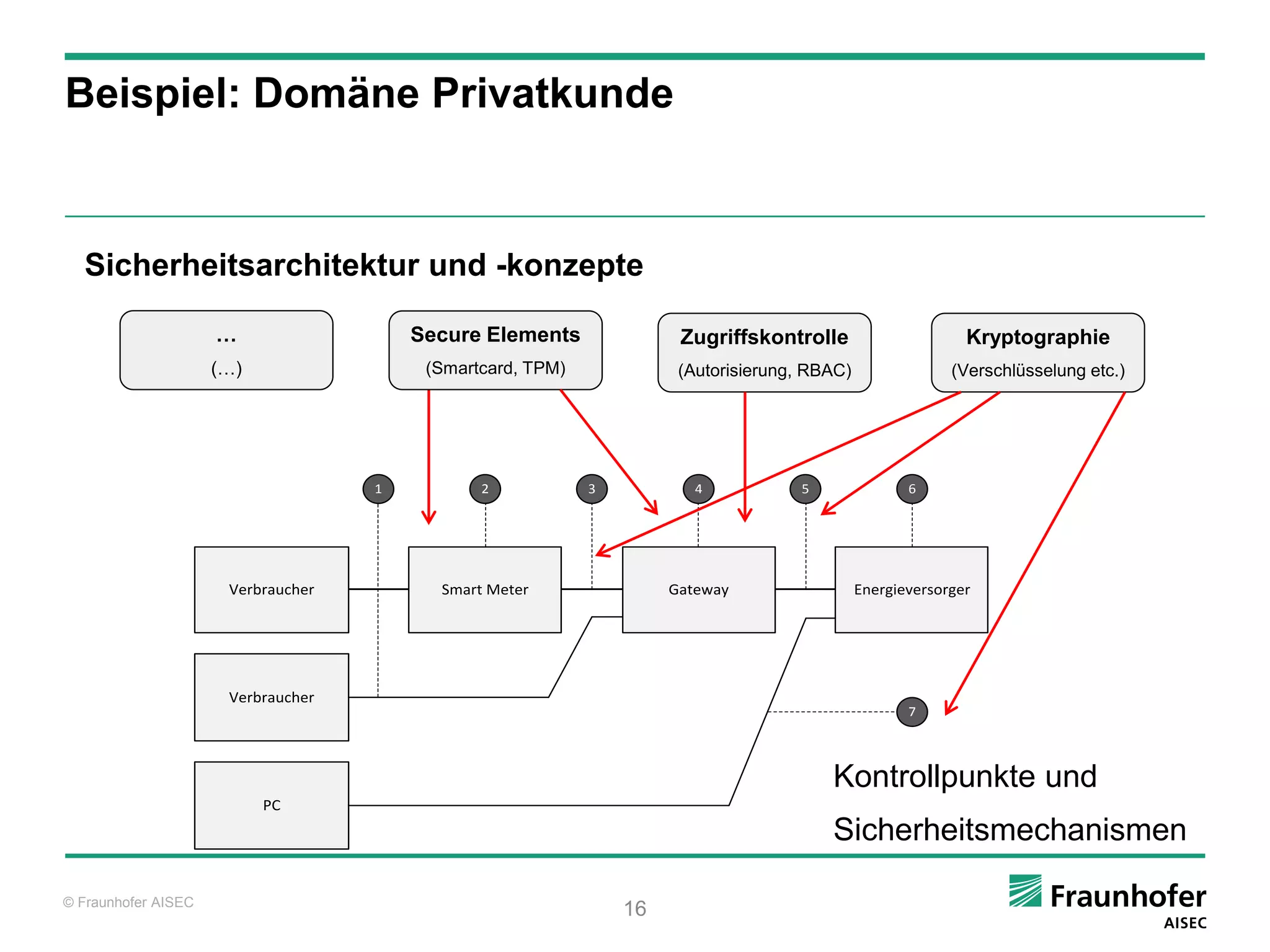

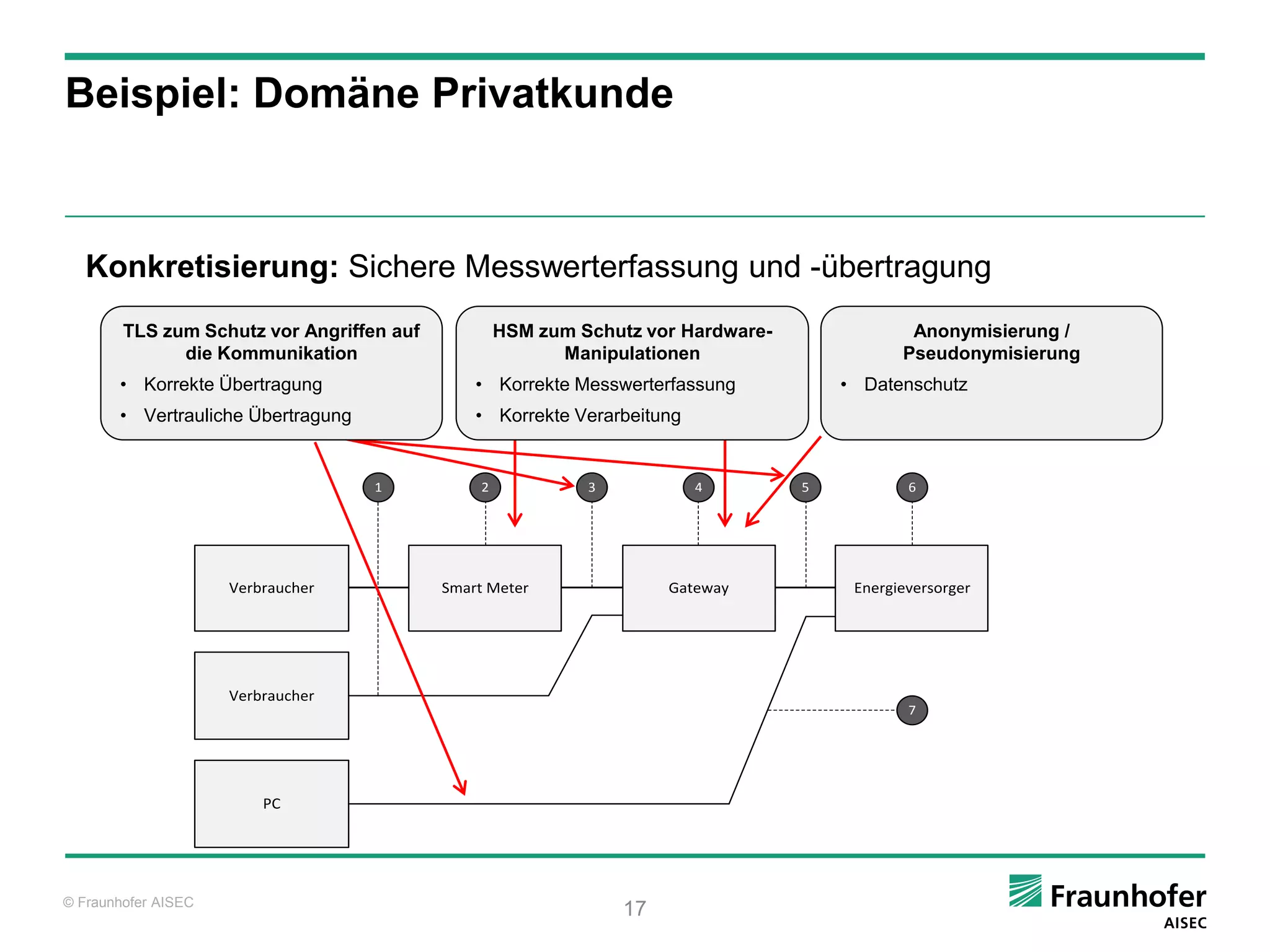

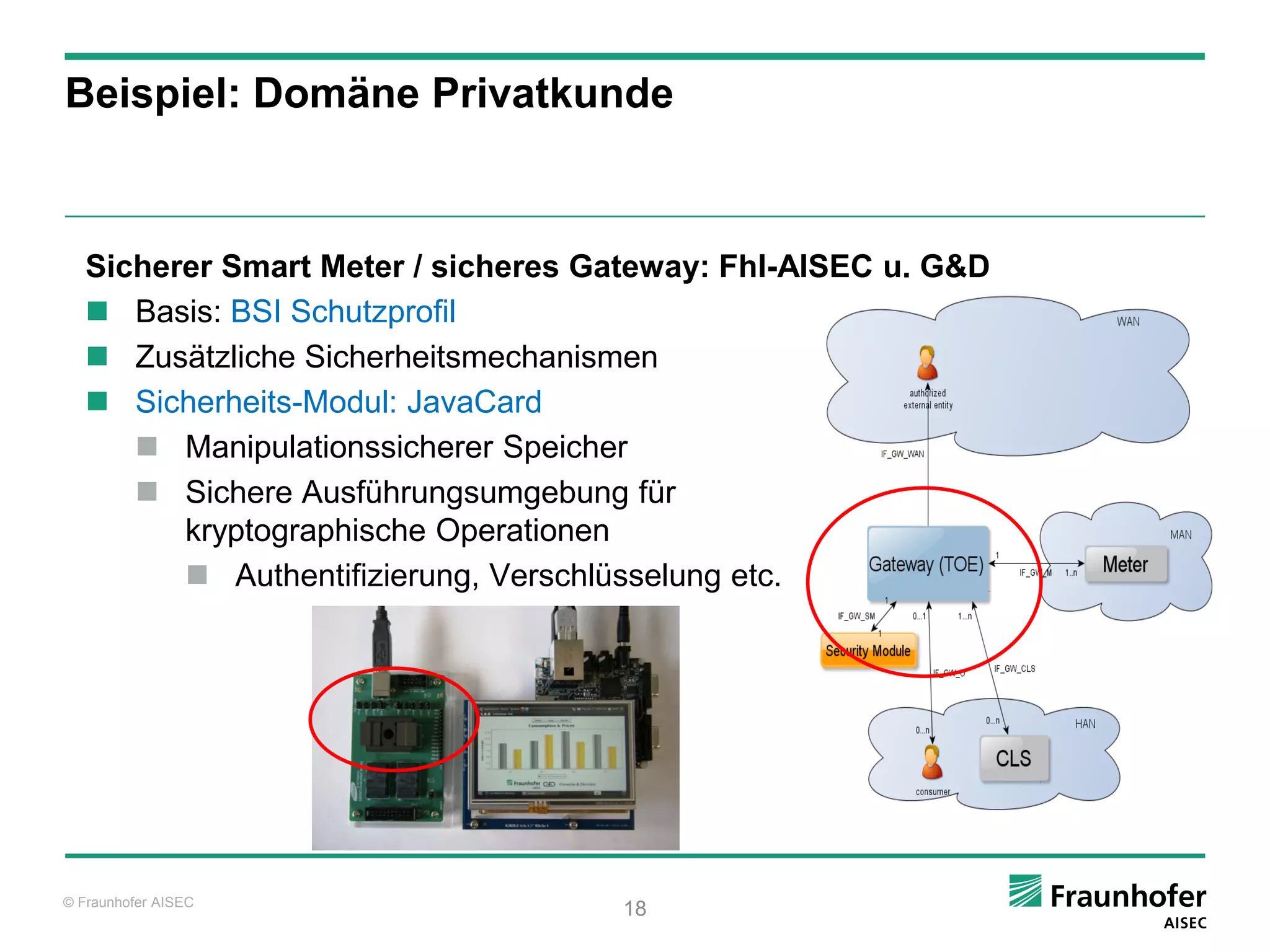

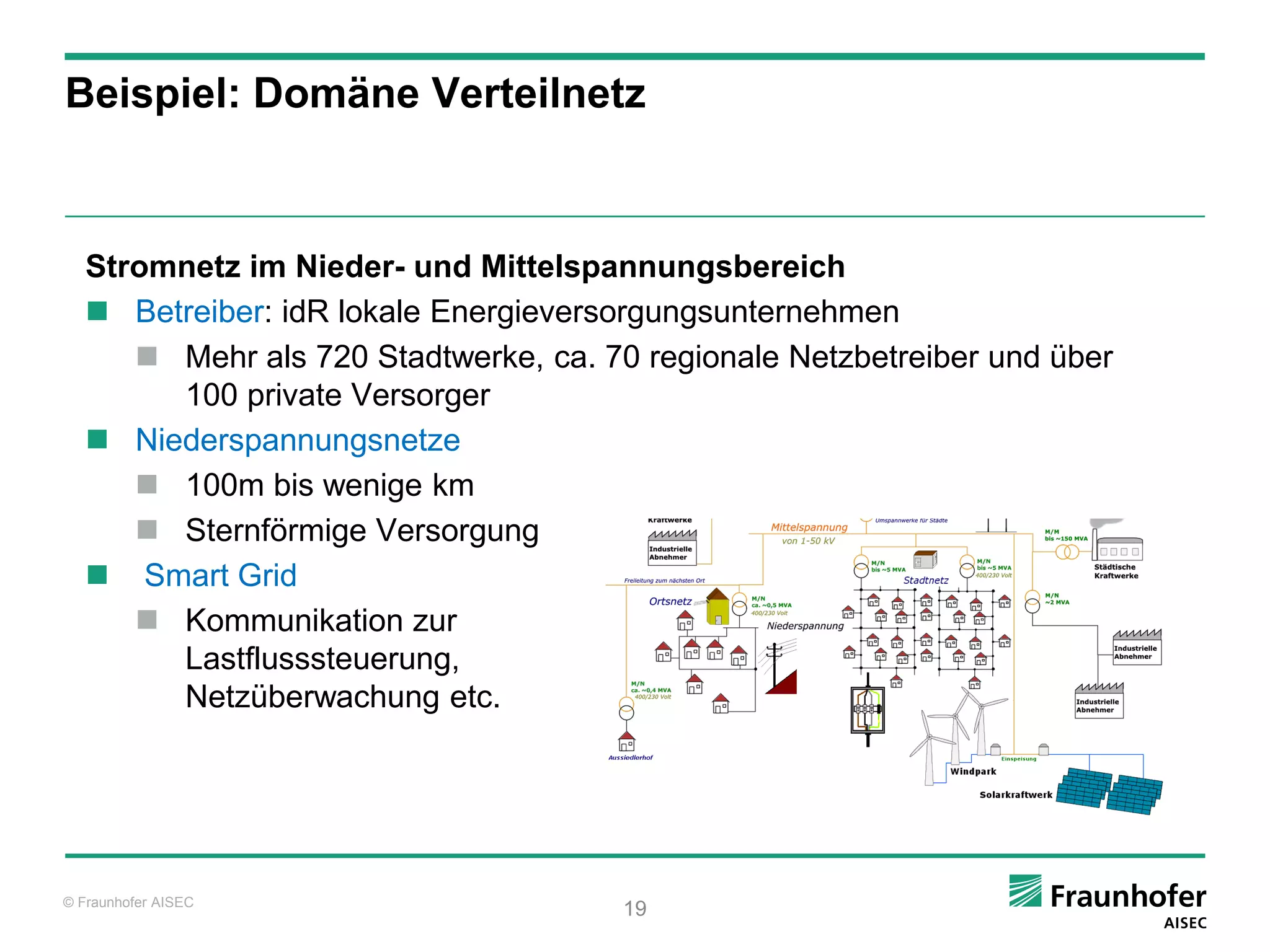

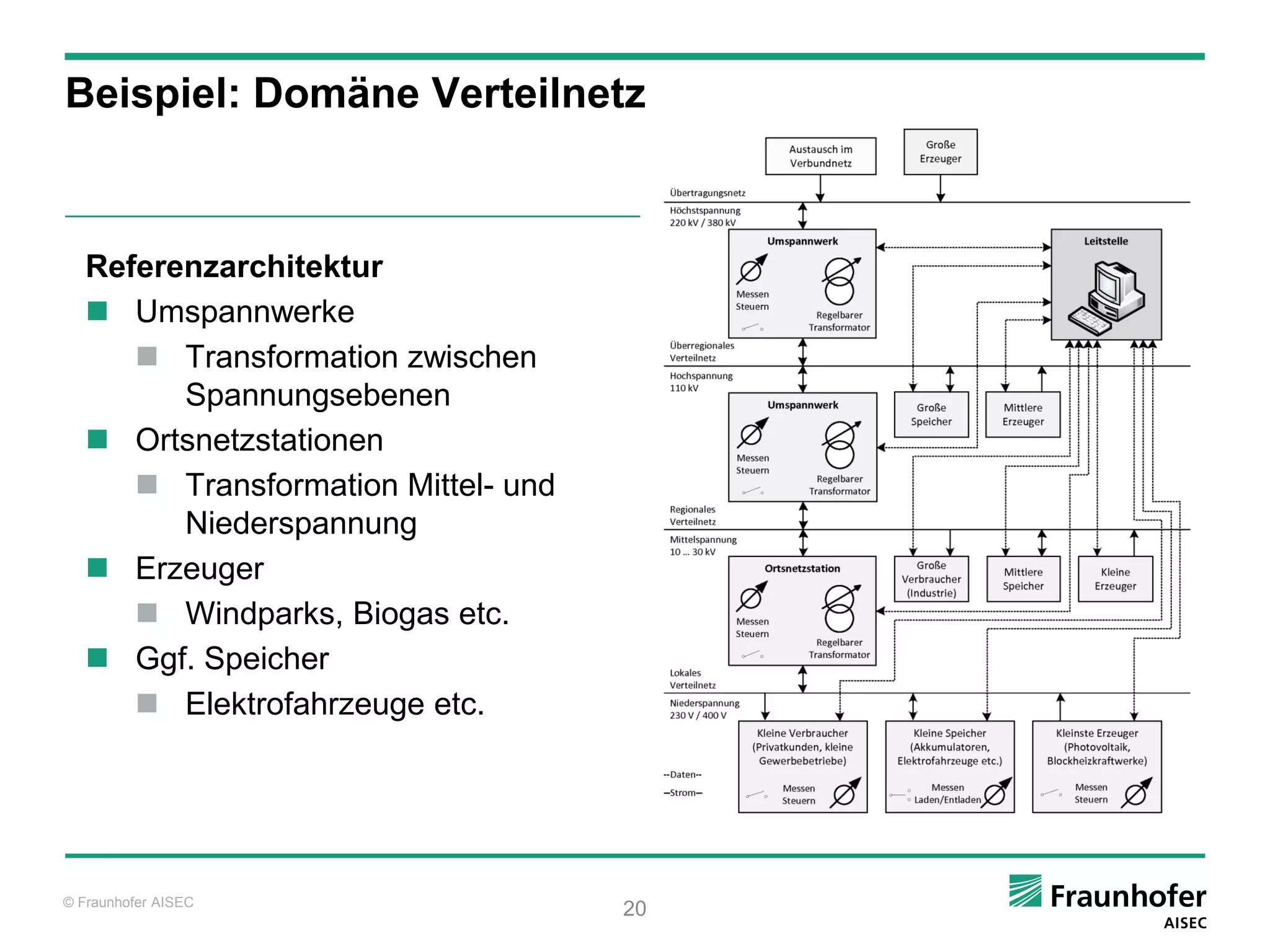

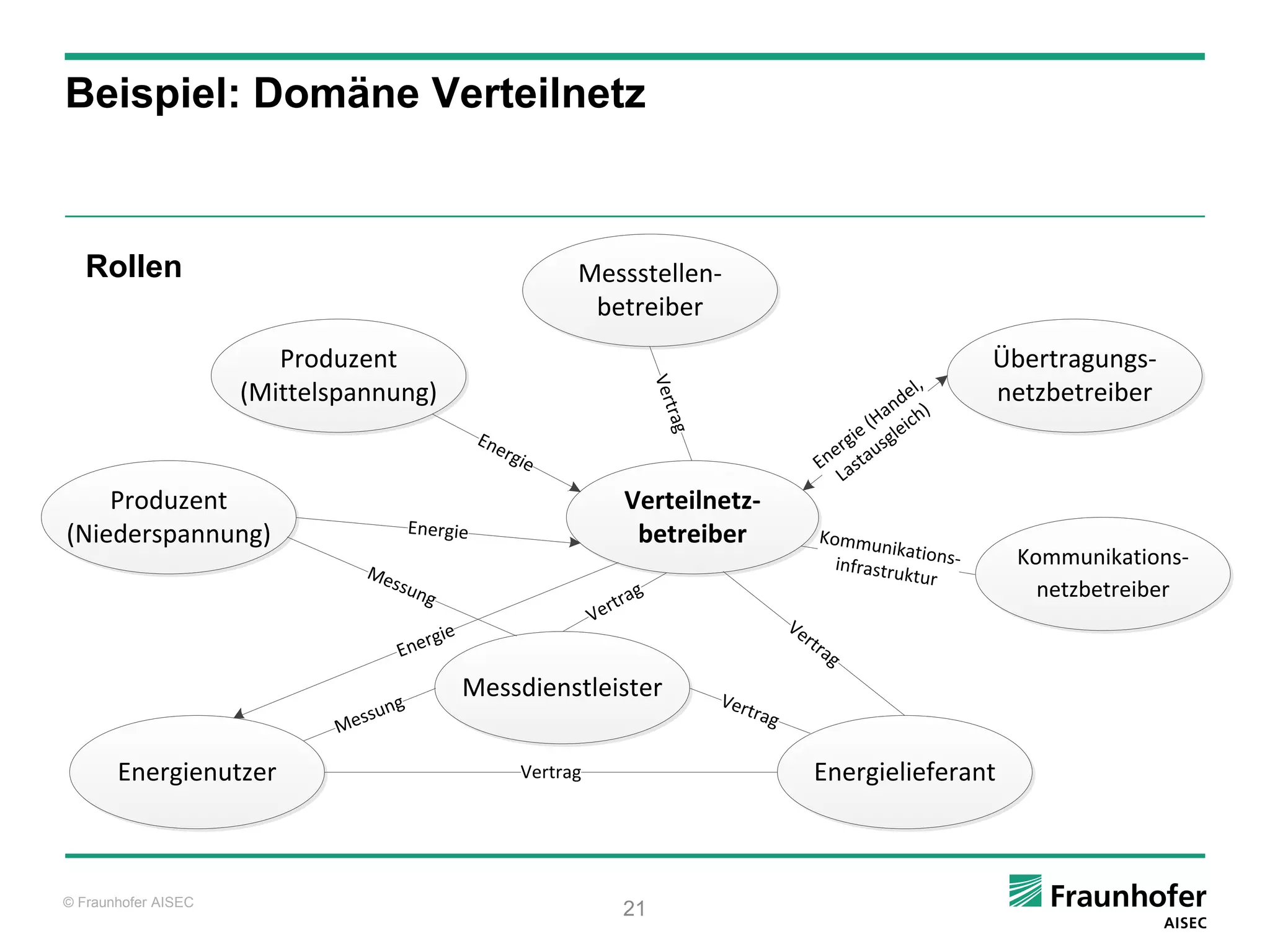

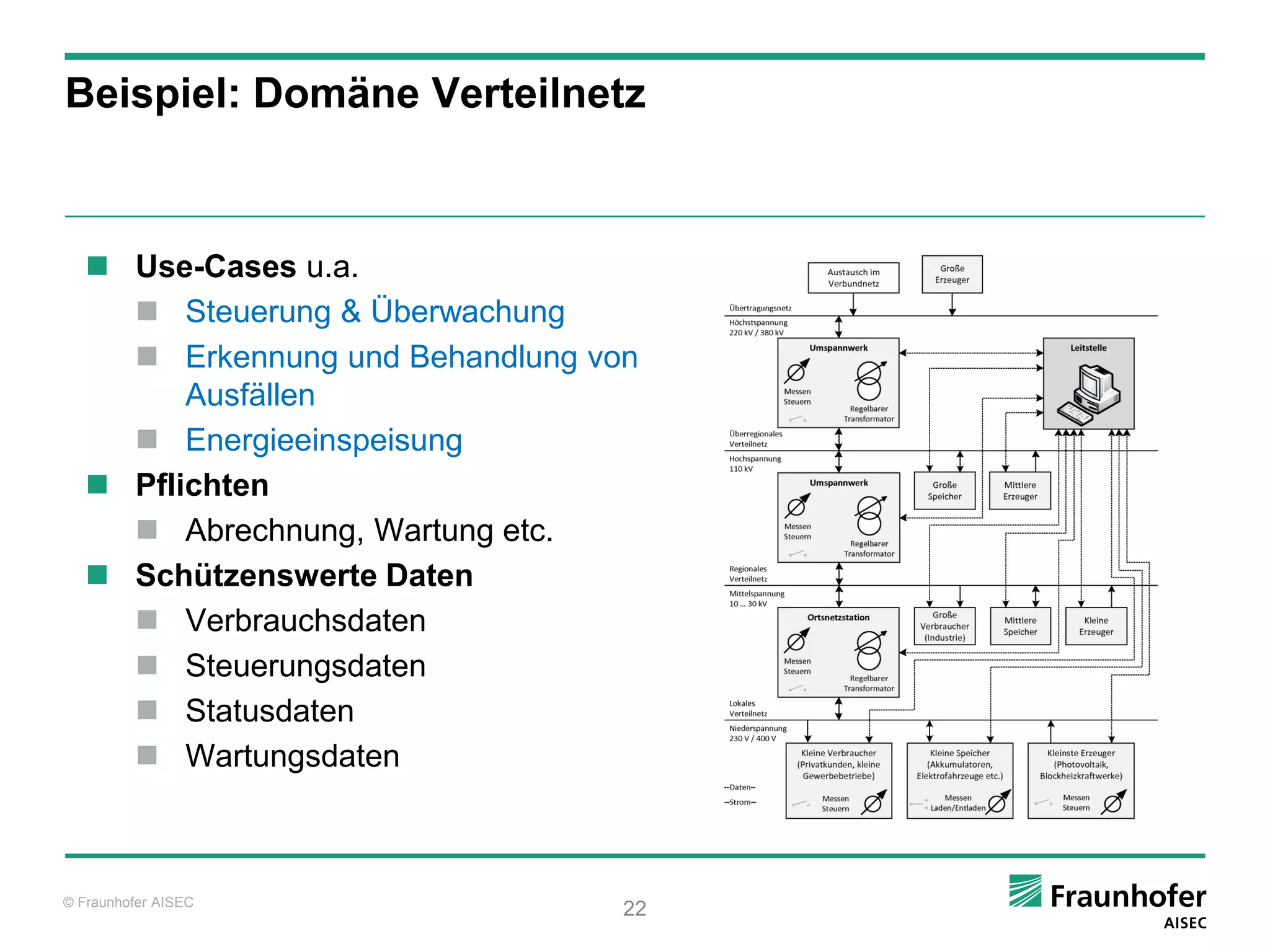

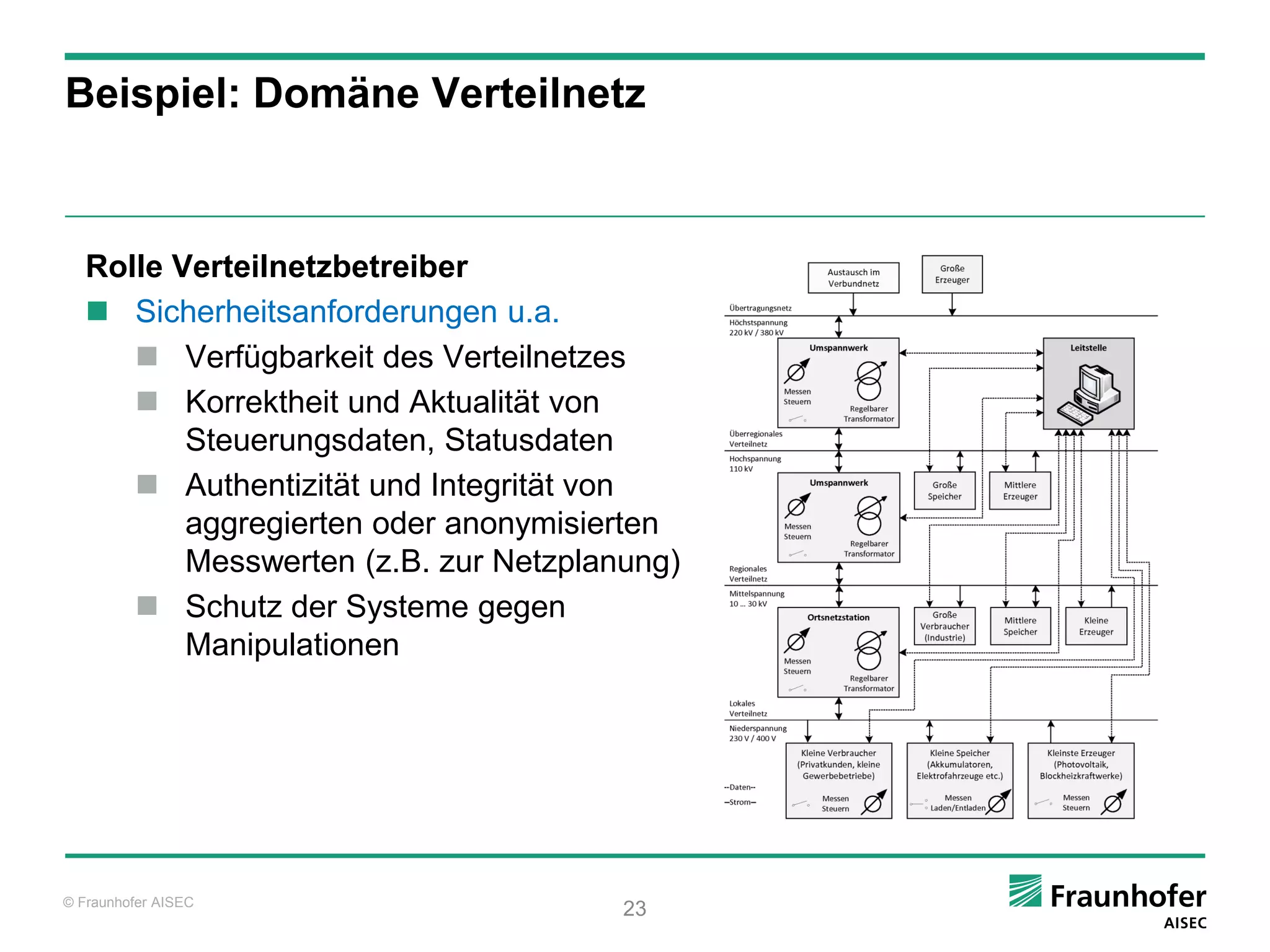

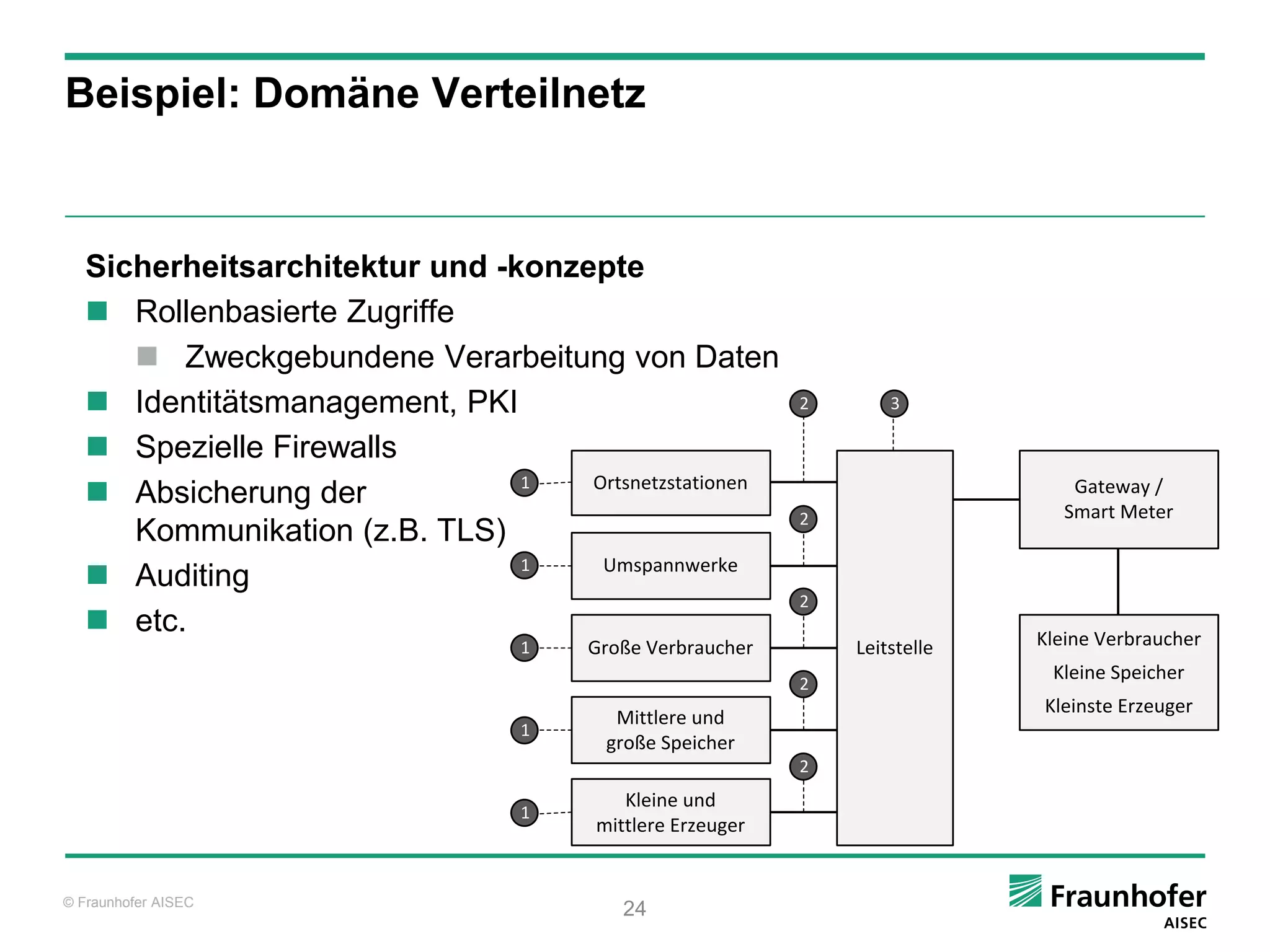

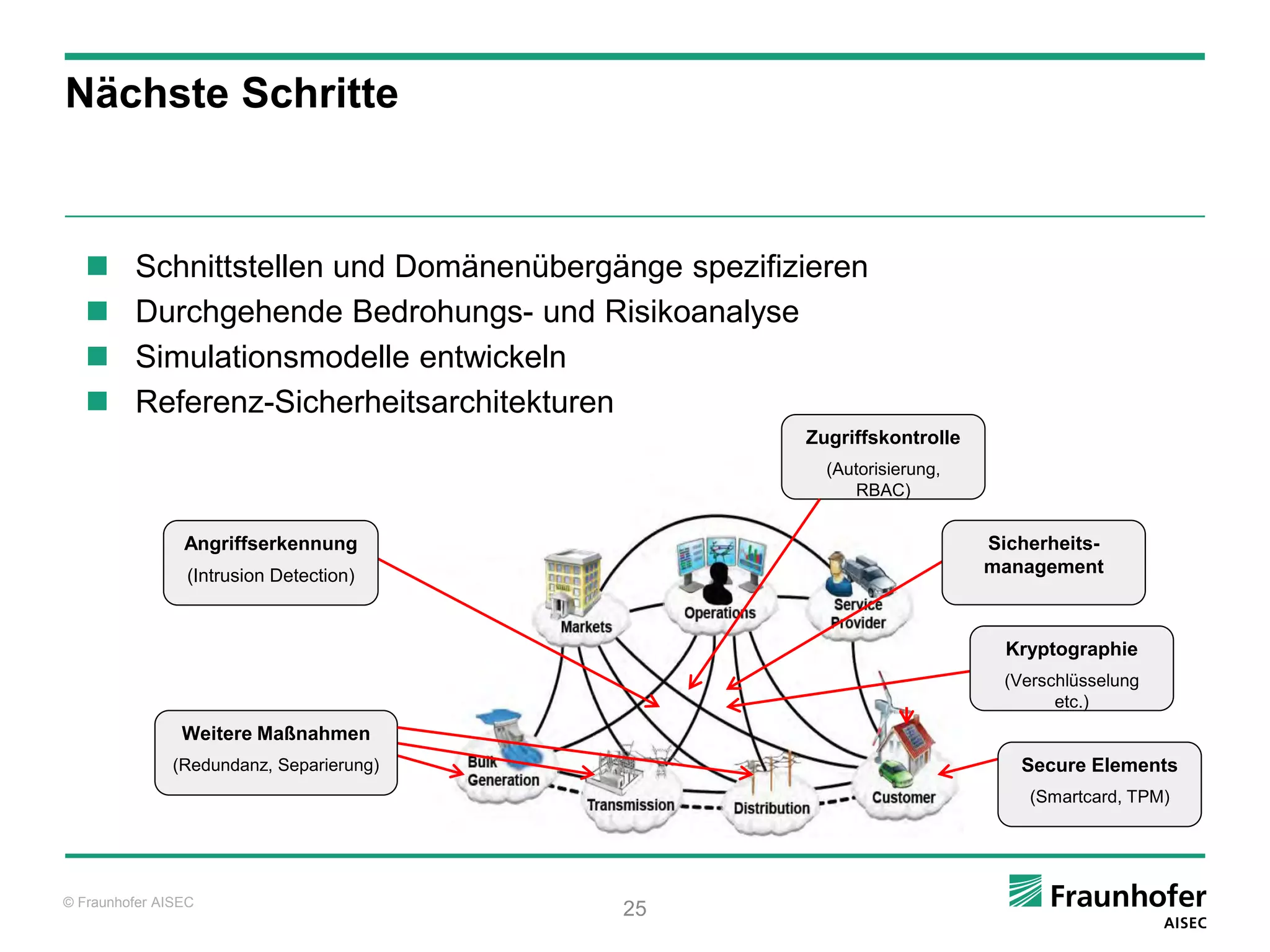

Das Dokument behandelt die Herausforderungen und Lösungsansätze für die Sicherheit im Smart Grid, einer komplexen und kritischen Infrastruktur, die auf Informations- und Kommunikationstechnik angewiesen ist. Es werden Sicherheitsanforderungen und ein domänenbasierter Ansatz zur Entwicklung von Sicherheitsarchitekturen vorgestellt, um den vielfältigen Bedrohungen und Anforderungen gerecht zu werden. Die Notwendigkeit von Security by Design und weiteren Forschungsanstrengungen wird ebenfalls betont.