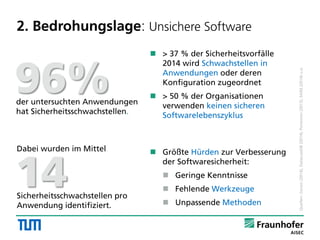

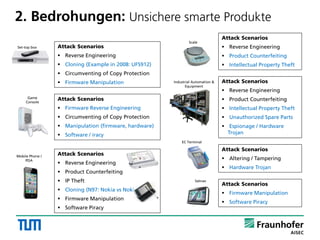

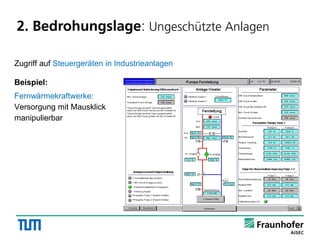

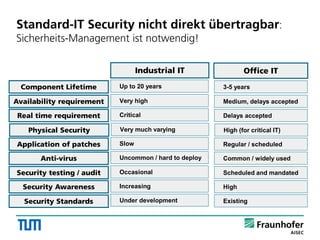

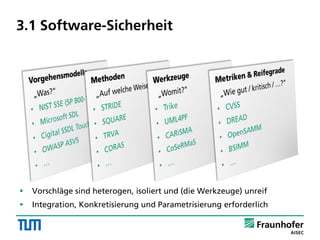

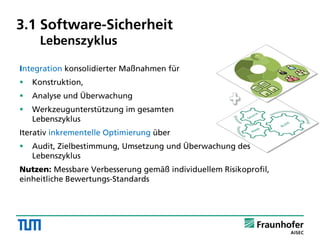

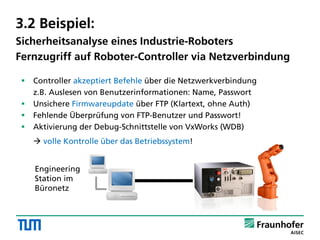

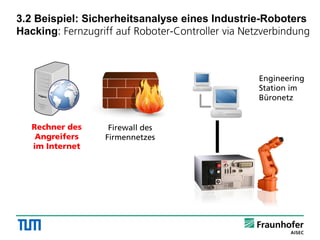

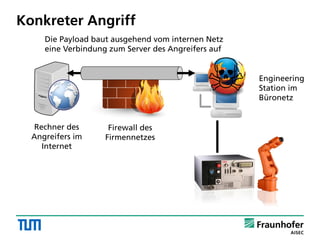

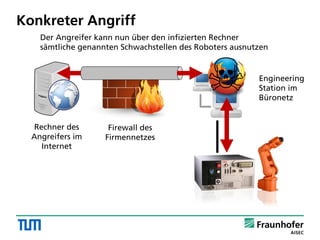

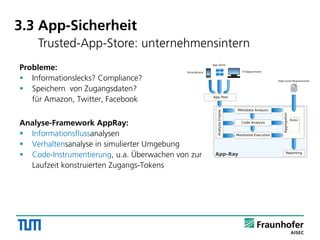

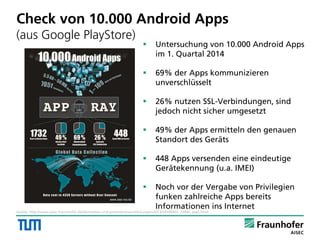

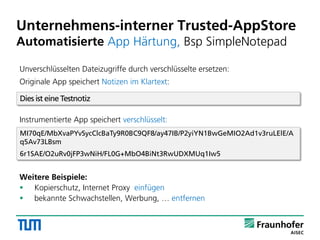

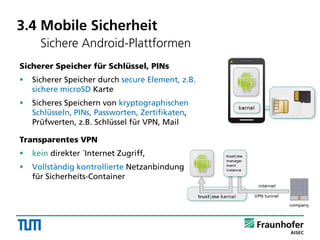

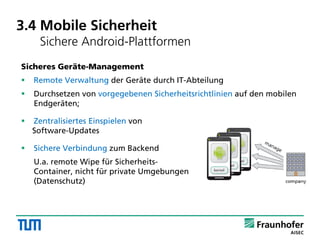

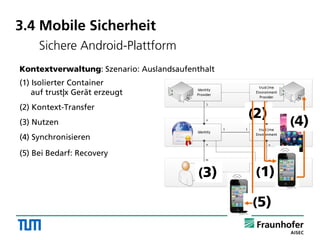

Prof. Claudia Eckert vom Fraunhofer-Institut diskutiert die Herausforderungen und Sicherheitsbedenken des Internets der Dinge (IoT), einschließlich der zunehmenden Bedrohungen wie Datenmanipulation und wirtschaftliche Spionage. Ein Schwerpunkt liegt auf der Notwendigkeit von Sicherheitsmanagement, Software-Sicherheitsanalysen und der Integration von Sicherheitsmaßnahmen in den gesamten Lebenszyklus von Produkten und Anwendungen. Die abschließende Botschaft betont die Bedeutung eines guten Sicherheitsmanagements in der vernetzten Produktion und der mobilen Sicherheit.