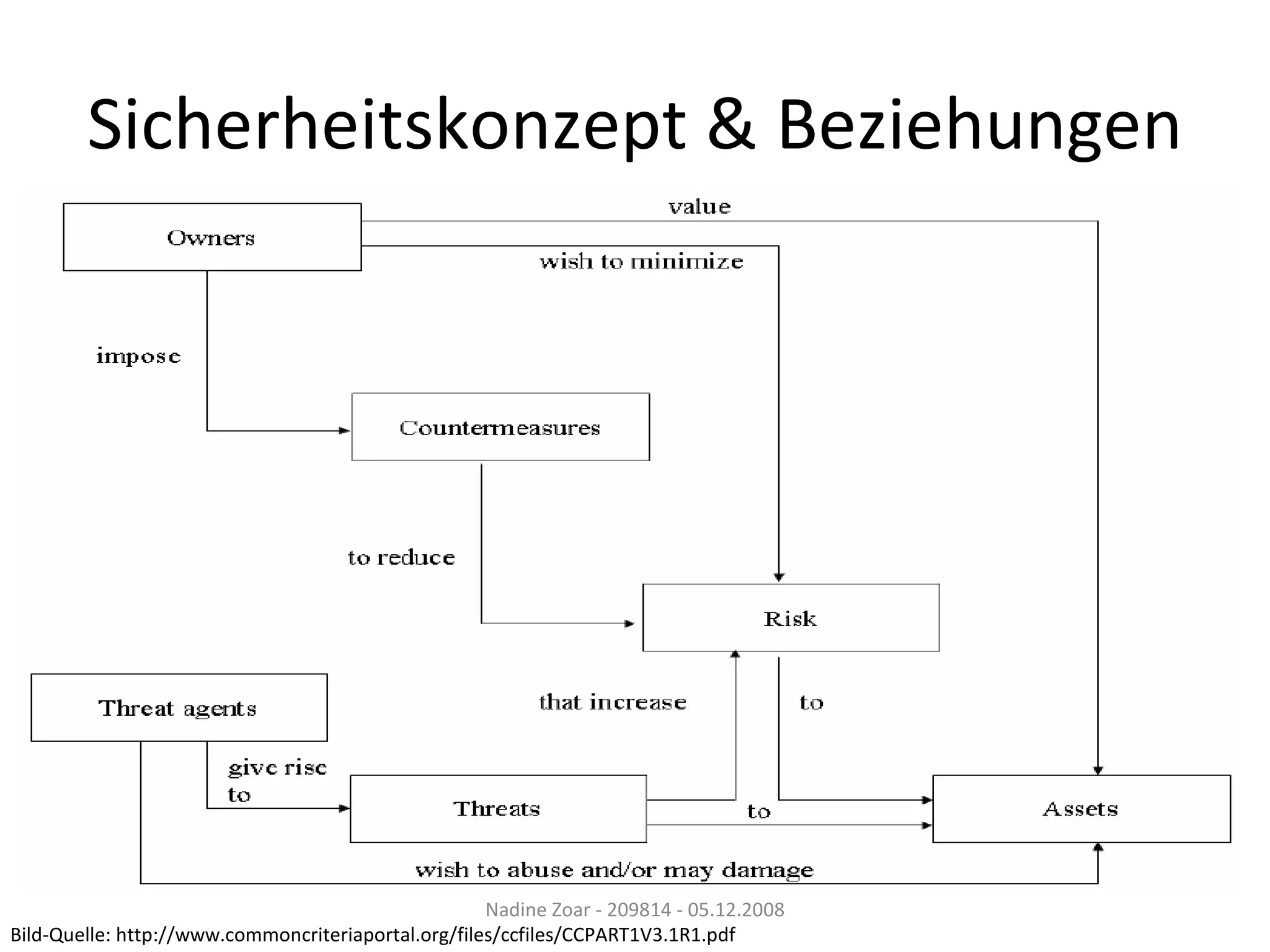

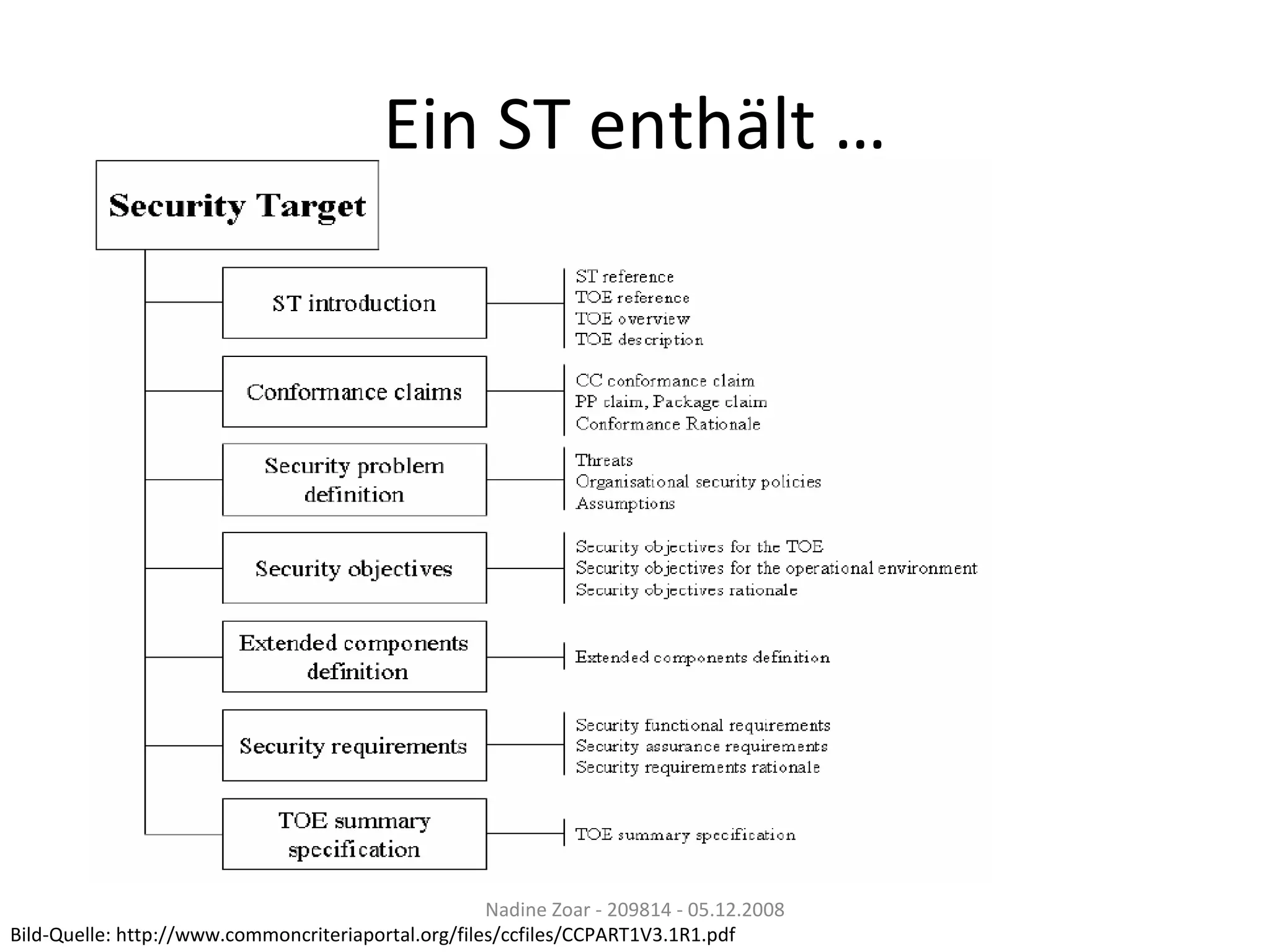

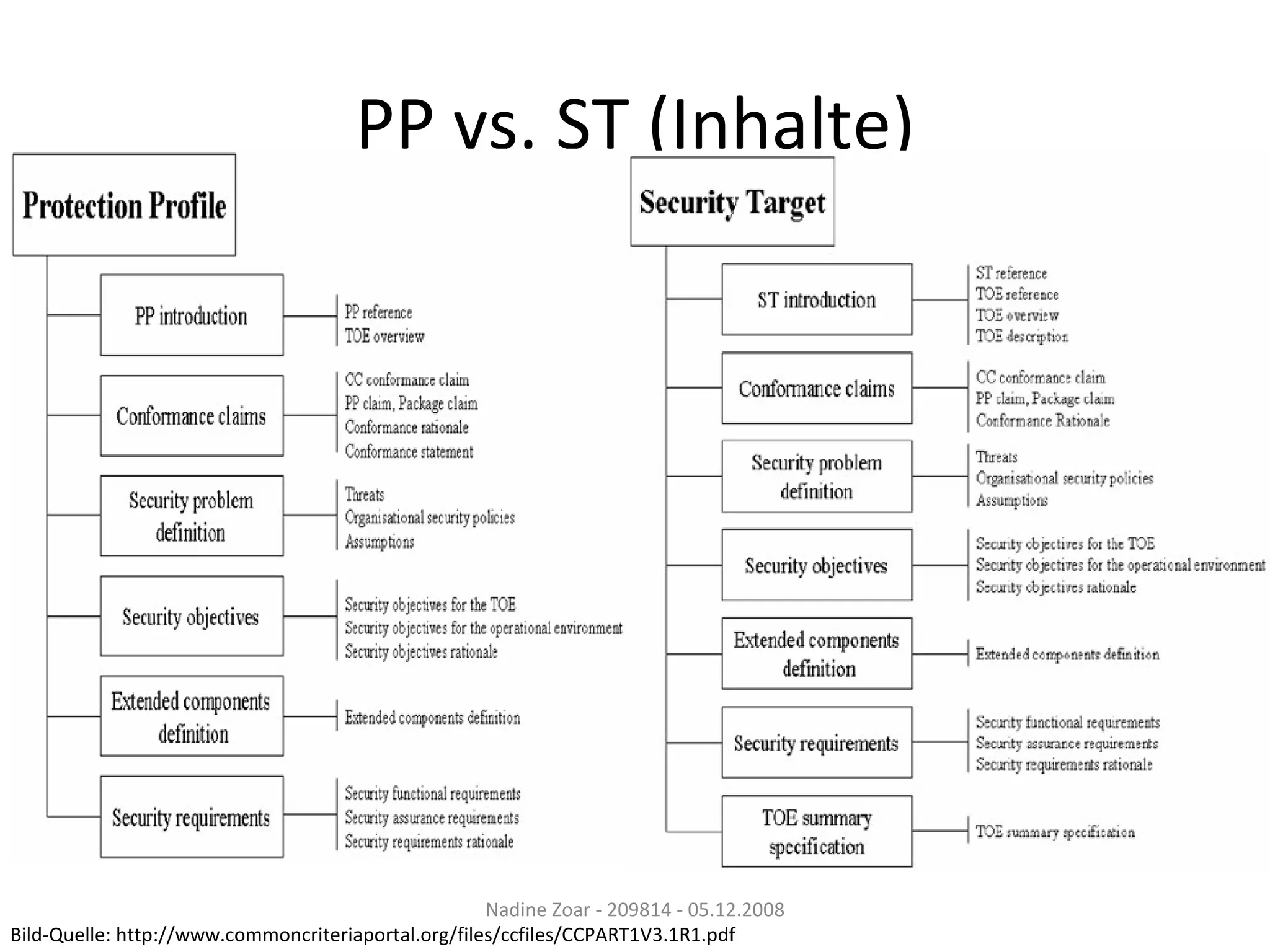

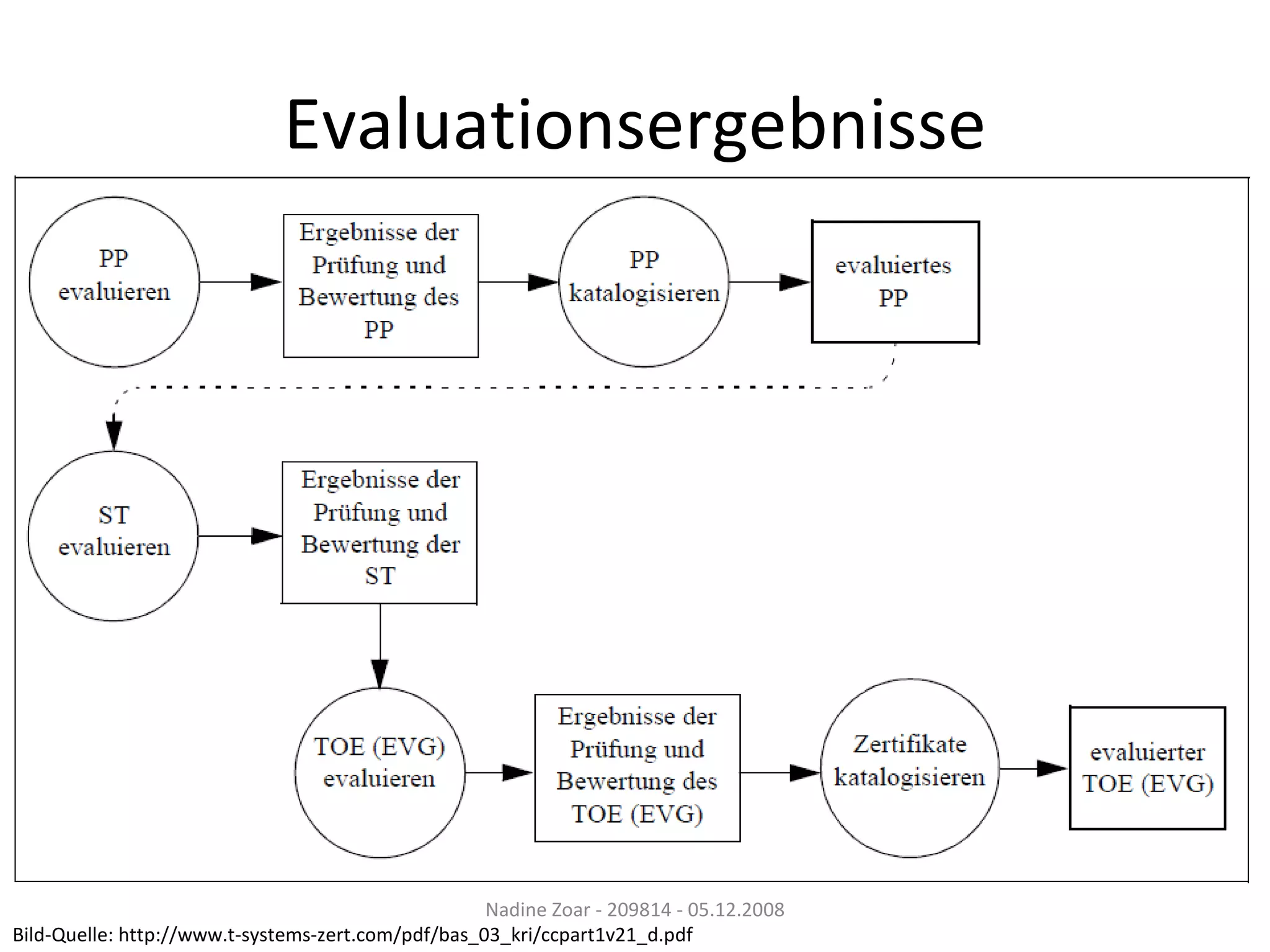

Das Dokument behandelt die Common Criteria (CC) und Protection Profiles, die als internationale Standards für die Sicherheitsanalyse und Anforderungserstellung von IT-Produkten dienen. Es erklärt die Entwicklung dieser Standards, deren Ziele und die organisatorischen Rahmenbedingungen, einschließlich der relevanten Adressaten wie Hersteller, Verbraucher und Gutachter. Die CC zielt darauf ab, die Sicherheitsfunktionalitäten zu bestätigen sowie eine neutrale, objektive Bewertung der IT-Sicherheit zu gewährleisten.