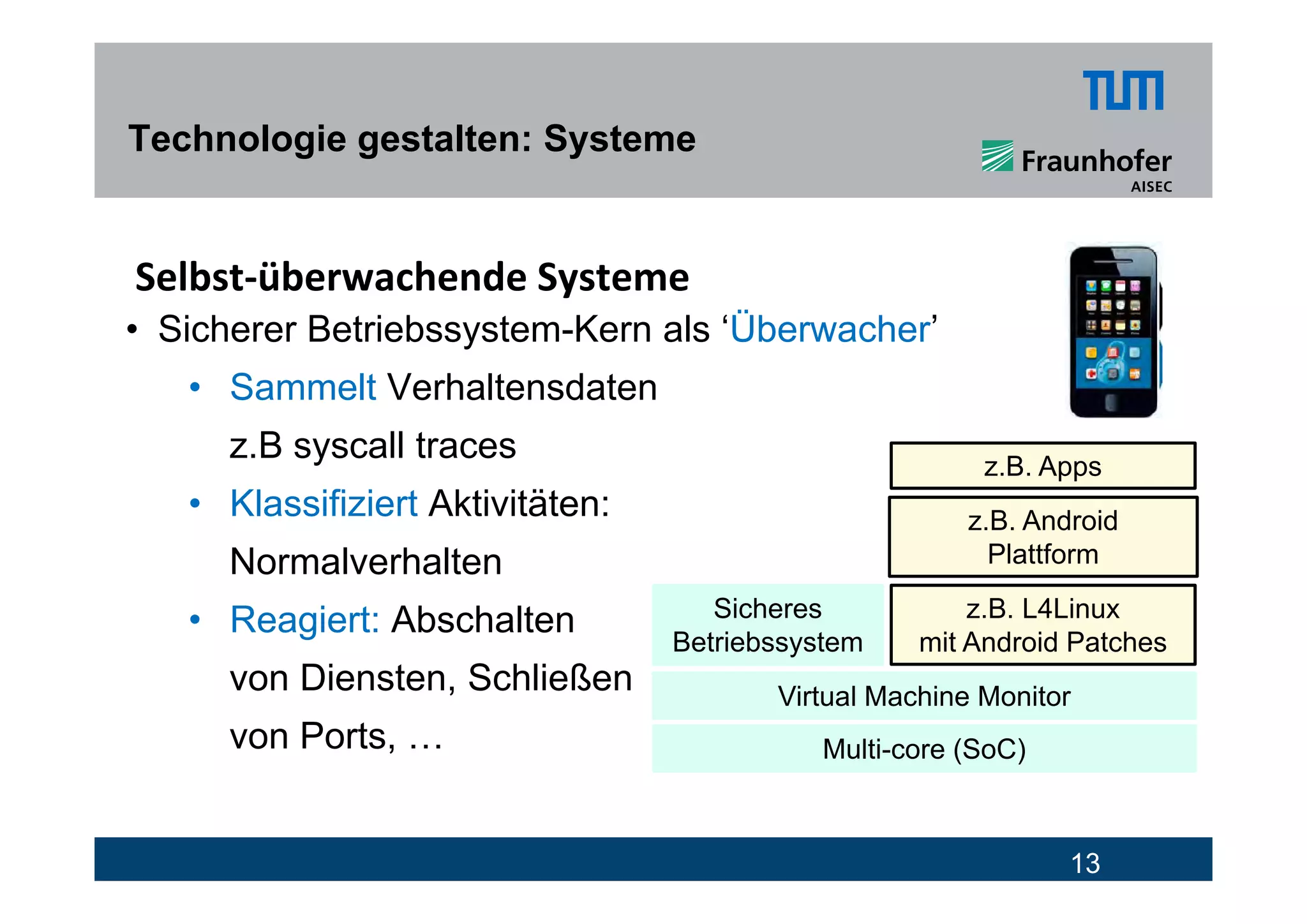

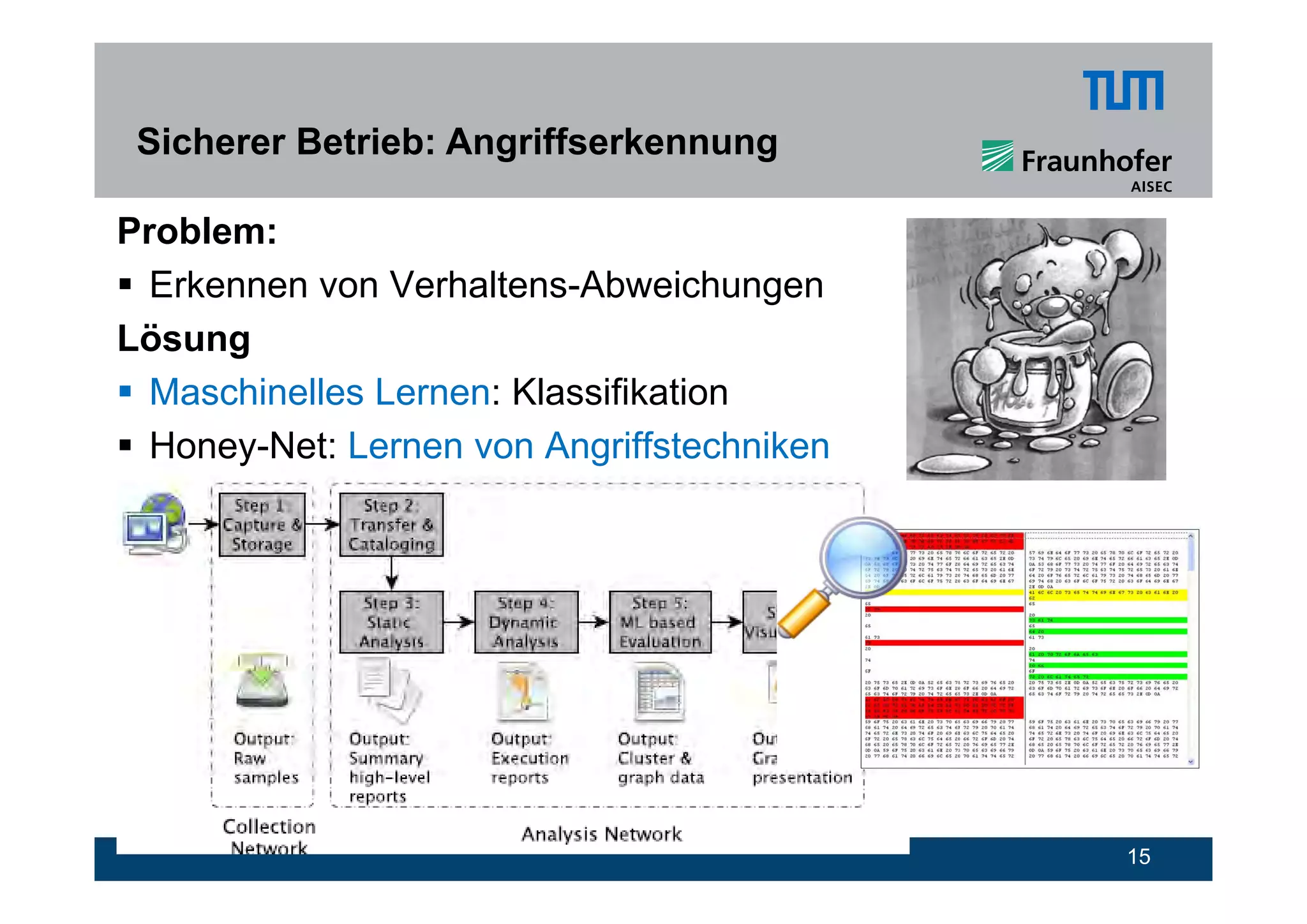

Das Dokument thematisiert die Bedeutung der Informations- und Kommunikationstechnologie (IKT) als Schlüsseltechnologie für globale Herausforderungen in Bereichen wie Energie, Gesundheit und Mobilität. Es wird auf die Notwendigkeit von IT-Sicherheit hingewiesen, um Daten vertraulich zu halten und Manipulationsschutz zu gewährleisten, während Forschungsbedarf zur Entwicklung sicherer Systeme betont wird. Die Herausforderungen umfassen unter anderem Bedrohungen durch Cyberangriffe und die Notwendigkeit einer Sicherheitskultur in Wissenschaft, Politik und Gesellschaft.

![Ein Blick hinter die Kulissen: Parameter

Estimation with Gibbs Sampling

D T V T V V

Γ(

( βv )

ψz ,vv− 1 dΨ

β

mz

P ( d |d θ) ×

(y |d, ψz , v , v V

v= 1

d= 1 z= 1 v= 1 z= 1 v= 1 Γ(βv ) v= 1

D T T D T T T

n d,z ,z Γ(

( αz ) α −1

× φd, z , z T

z= 1

φd,zz , z dΦ

d= 1 z = 1 z = 1 d= 1 z = 1 z= 1 Γ(α z ) z =1

V T T DT D

Γ(

( βv ) Γ(

( αz )

= V

v= 1

× T

z= 1

× P ( d |d θ)

(y |d,

v= 1 Γ(βv ) z= 1 Γ(α z ) d= 1

T V D T T

mz + β − 1 n + αz − 1

× ψz , v , v v dΨ × φd,z, ,zz, z

d

dΦ

z= 1 v= 1 d= 1 z = 1 z =1

D T V T

−1 v = 1 Γ(m z , v

( + βv )

∝ [1 + exp(−

( θz , z n d, z , z )]

d= 1 z,z z= 1 Γ( V= 1 m z , v

v + βv )

D T T

z = 1 Γ(n d z ,z

d, z + αz )

.

d= 1 z = 1

Γ( T = 1 n d, z , z

z + αz )

C. Eckert 17](https://image.slidesharecdn.com/badw115-aktuell-120522092924-phpapp01/75/IT-Sicherheit-Herausforderungen-fur-Wissenschaft-und-Gesellschaft-17-2048.jpg)