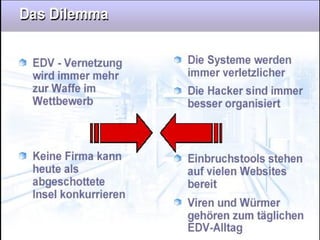

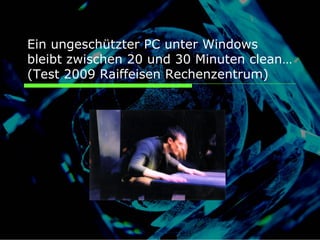

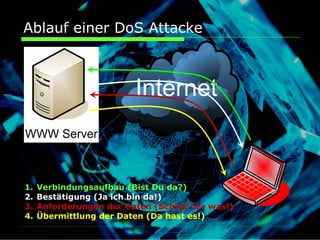

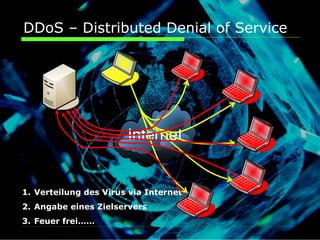

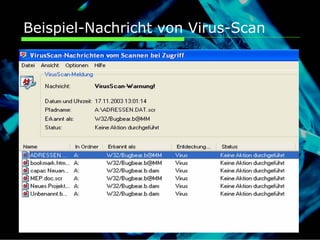

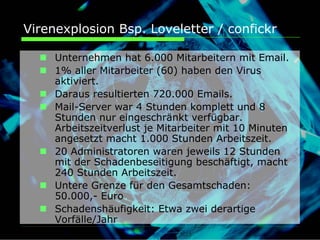

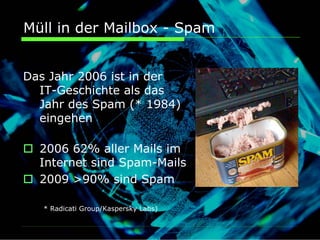

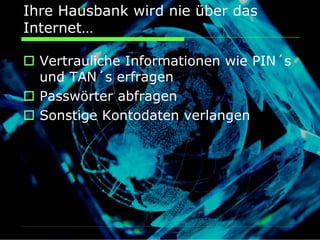

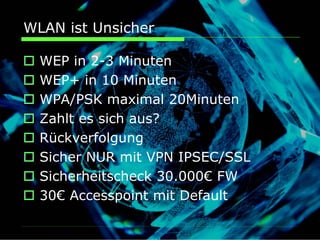

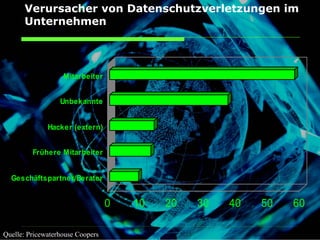

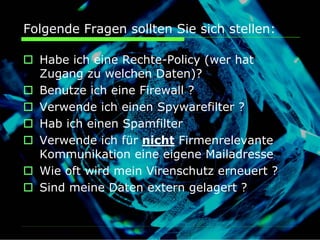

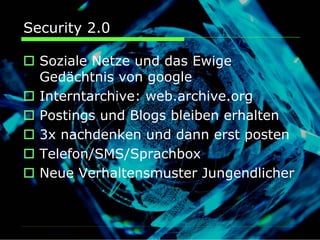

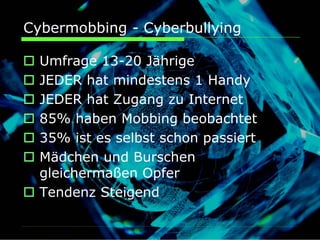

Das Dokument beschreibt die verschiedenen Bedrohungen, die von Viren, Malware und Spam im Internet ausgehen, und betont die Bedeutung von Sicherheitsmaßnahmen wie Firewalls, Virenschutz und Datensicherung. Es wird aufgezeigt, dass der Mensch die größte Quelle für Datenschutzverletzungen darstellt, und es werden Statistiken zu den Auswirkungen von Cyberangriffen auf Unternehmen präsentiert. Zudem wird auf die Gefahren von Social Media und Cybermobbing hingewiesen, insbesondere bei Jugendlichen.