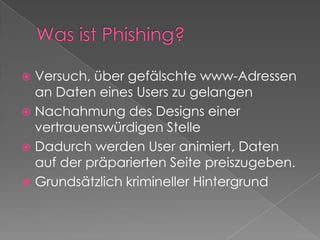

Malware, abgeleitet von den Wörtern 'malicious' und 'software', bezeichnet schädliche Programme wie Viren, Trojaner, Würmer, Phishing- und Hoax-Mails, sowie Spyware und Adware. Diese Programme können Funktionen ausführen, die vom Benutzer nicht gewünscht sind, und reichen von Selbstverbreitung über Datenklau bis hin zu Werbung. Jedes Malware-Format hat spezifische Eigenschaften, z. B. benötigen Viren ein Wirtsprogramm, während Würmer sich ohne auskommen.