Cybermobbing

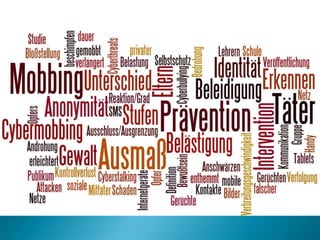

- 2. nicht Cyber-Grooming sondern absichtliches Beleidigen, Bloßstellen, Belästigen, Bedrohen oder anderer mit Hilfe moderne Kommunikationsmittel über einen längeren Zeitraum weitgehend anonym

- 4. Ein viertel der Jugendlichen kennt Vorkommnisse aus dem Bereich Cybermobbing Ursache: Freundschaften, Freizeit, Kommunikation, Selbstdarstellung usw. finden im Internet statt 19,9% der Befragten SchülerInnen von Cyber- Mobbing betroffen, besonders ab Klasse 8 Mädchen und Jungen gleichermaßen betroffen Haupt-Verursacher: MitschülerInnen Ort: besonders Chaträume

- 6. mobile Internetgeräte Bedrohung/Bedrängung rund um die Uhr, überall ( totale Verweigerung?) Zahl der Beteiligten, Verbreitungsgeschwindigkeit und –dauer und Verlust der Kontrolle viel größer Anonymität schützt Täter, enthemmt, erleichtert und verlängert Mobbing Anonymität bzw. falsche Identität Konflikte zwischen Personen, die sonst keine austragen würden Belastung des Opfers für Täter unsichtbar fehlende Vorstellung von Schaden, fehlende Hemmung 40% der Täter sehen ihre Angriffe als "Streich". Schule/Eltern überblicken bzw. sehen Bereich der online-Kontakte kaum, außerdem weniger Sachwissen

- 8. Beleidigung Belästigung, zielgerichtete Attacken Anschwärzen, Gerüchte verbreiten unter falscher Identität z.B. andere (Lehrer/Chef) beschimpfen Bloßstellung, Veröffentlichung vermeintlich privater Kommunikation Ausschluss/Ausgrenzung aus einer Gruppe Cyberstalking/fortwährende Belästigung und Verfolgung Cyberthreats - offene Androhung von Gewalt

- 10. grundsätzlich wie bei "realem/klassischem" Mobbing ABER: Besondere Verhaltensregeln, Folgen, Schadenspotentiale, rechtliche Grundlagen bzgl. ◦ der Veröffentlichung von Bildern ◦ Umgang mit sozialem Netzwerken ◦ Privatsphäre und Stalking Aufgabe im Bereich Medienerziehung: Wissen über Folgen sorglosen oder böswilligen Verhaltens notwendig SchülerInnen / LehrerInnen noch mehr sensibilisieren und schulen Verhaltenscodex/Benutzerordnung einführen Weitere besondere Aspekte: ◦ Möglichkeiten des Selbstschutzes ◦ Beweissicherung stets vorhandener Spuren der Täter ◦ Parallel: positive Nutzung neuer Medien beispielhaft zeigen Bsp: Elternabend für 8. Klasse, Infoveranstaltung für 6. Klassen

- 11. Ursachen/Symptome ähnlich, aber schwieriger zu erkennen: viele Erwachsene/Lehrer/Eltern haben zu wenig Zugang und Fachkenntnis Großteil der Kommunikation (und des Mobbings) läuft über mobile Geräte und ist absolute "Privatsache". Oft schlechter identifizierbare Täter bzw. weniger "Zeugen" Bsp.: "... hat meine jüngste Tochter (6. Klasse) eigentlich auch schon ein Facebook Konto ...? - Ja sie hat, seit fast 2 Jahren ..."

- 12. Grundsätzlich nicht spontan, laienhaft, kurzfristig zu bewältigen. Beim Cybermobbing aber andere technisch-rechtliche Details bei Bewertung, Selbstschutz, Beweissicherung und ggf. strafrechtlichem Vorgehen Früh bemerktes Cybermobbing kann sehr schnell und wirksam gestoppt werden! Vorteil ggü. normalem Mobbing: Täter hinterlassen i.d.R. im Internet klare Spuren/Beweise man sie damit konfrontieren, bzw. die (rechtlichen) Folgen sind offensichtlich. Eltern von Tätern akzeptieren angesichts detaillierter Beweise dass ihr Kind "Täter" Bsp: Erstellung Screenshot + Screenshot aus Chats Bsp: 'Melden' bei Youtube / Facebook

- 13. www.klicksafe.de spezielle Inhalt eund Materialien für Jugendliche / Eltern / Schule z.B. http://www.klicksafe.de/service/fuer- lehrende/zusatzmodule-zum-lehrerhandbuch/ http://www.cotec.de/cybermobbing-praevention http://wikis.zum.de/rmg/Internet- Gefahren_und_Chancen/Linksammlung