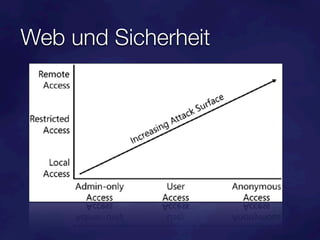

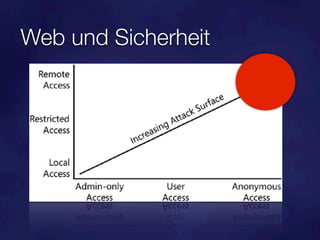

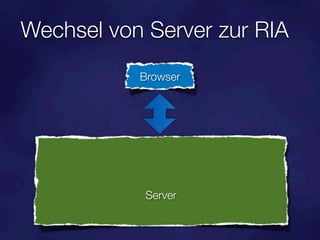

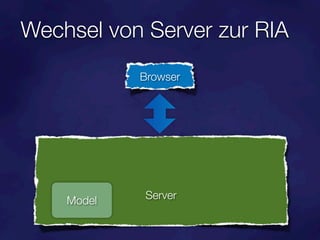

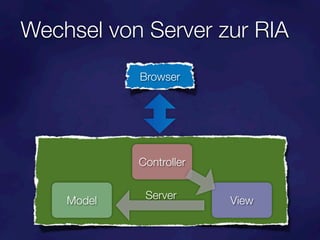

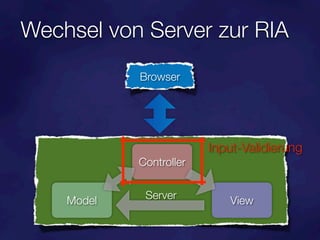

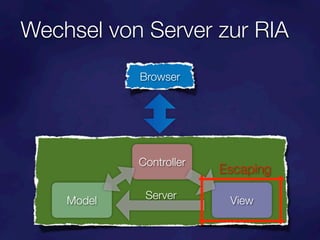

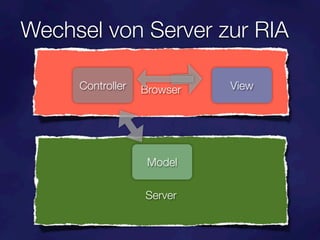

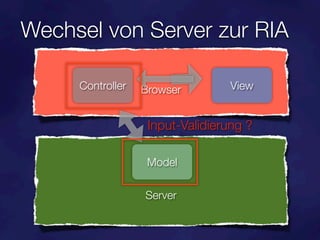

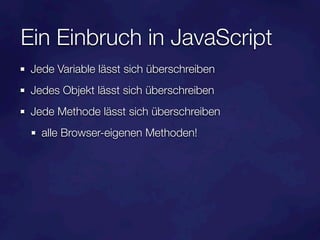

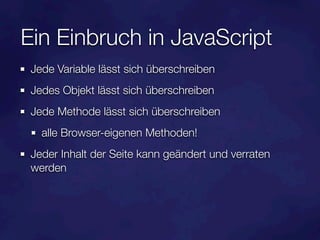

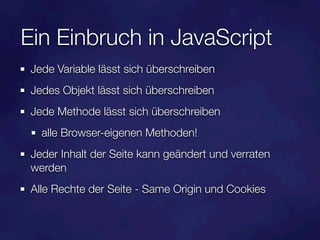

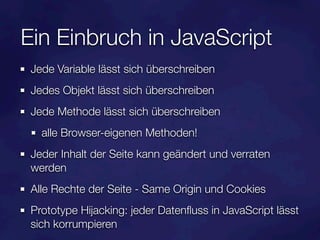

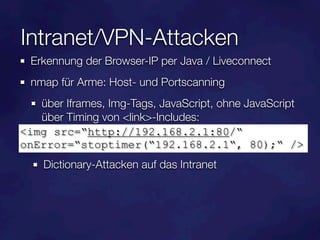

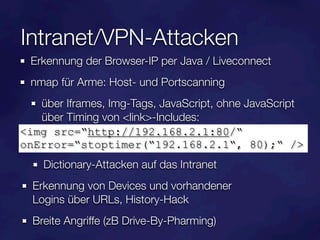

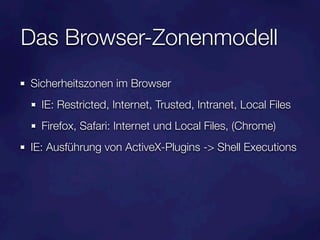

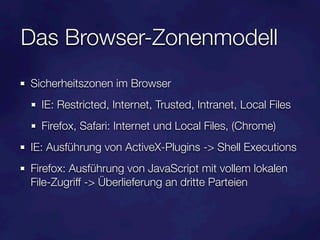

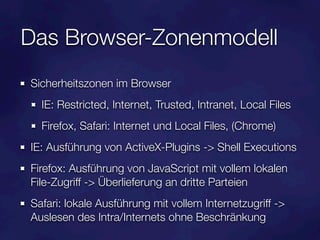

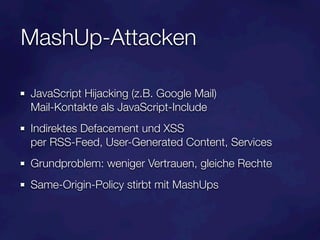

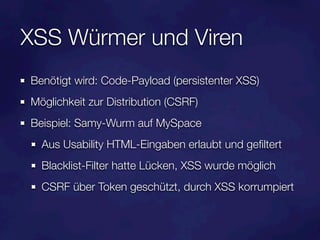

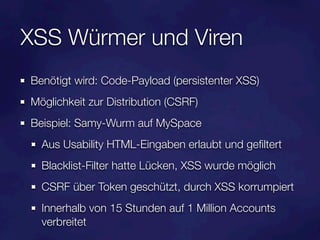

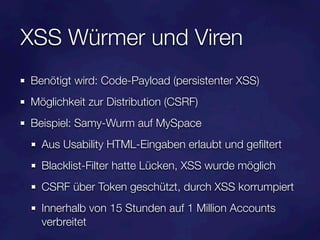

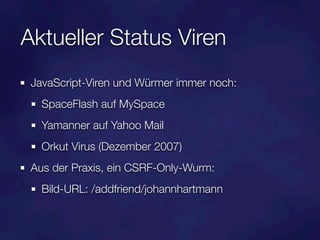

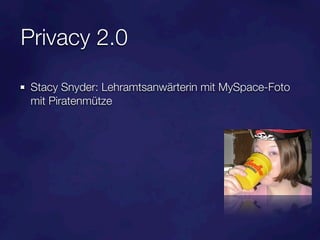

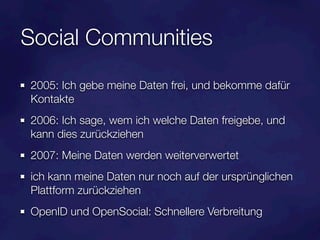

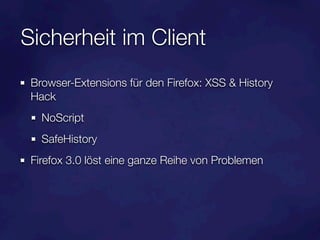

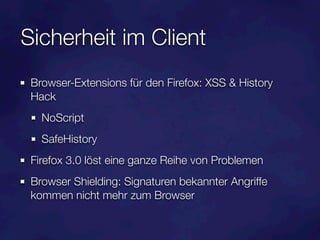

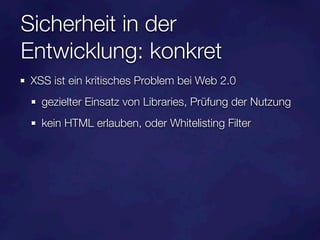

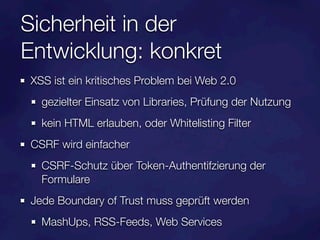

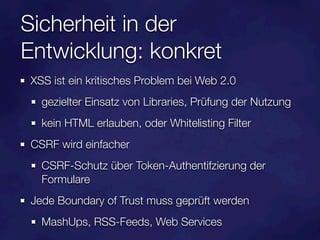

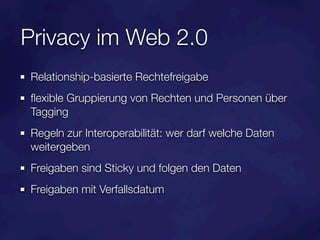

Die Heise Security Conference 2008 thematisiert die Risiken und Herausforderungen von Web 2.0, insbesondere im Hinblick auf JavaScript-Sicherheit, Cross-Zone-Exploits und die Gefahren durch Browser-Plugins. Es wird aufgezeigt, dass viele Angriffe auf Webanwendungen abzielen und dass die Sicherheitsaudits oft hinterherhinken, was durch steigende Komplexität und neue Technologien wie AJAX verschärft wird. Außerdem wird die Notwendigkeit betont, Privatsphäre und Vertrauen in sozialen Netzwerken neu zu bewerten, da persönliche Daten zunehmend verwertet werden können.