Präsentation einbetten

21-mal heruntergeladen

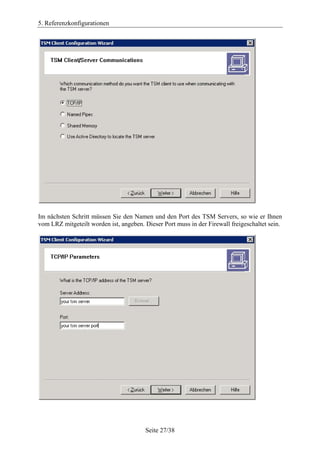

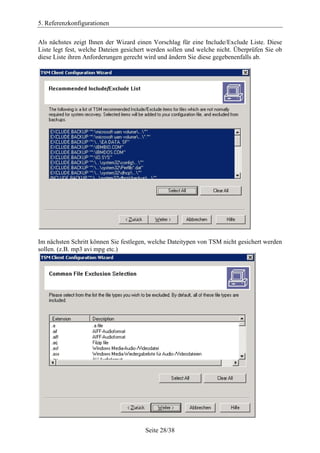

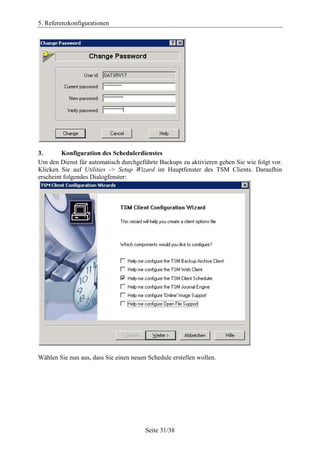

Das Dokument ist ein Best Practices Guide für die Nutzung von TSM (Tivoli Storage Manager) und bietet umfassende Informationen zu Backup- und Archivierungsstrategien sowie Konfigurationsempfehlungen. Es enthält spezifische Do's und Don'ts zur Vermeidung typischer Fehler und bietet eine Unterstützungsmatrix für die Kompatibilität von Systemen. Ziel ist es, eine optimale Nutzung von TSM für Backup und Archivierung zu gewährleisten, basierend auf den Erfahrungen des Leibniz-Rechenzentrums.