Das Dokument ist das Administrationshandbuch für agorum core Version 6.4.0 und umfasst eine Vielzahl von Themen zur Verwaltung, Benutzerverwaltung, Gruppenmanagement und Rechteverwaltung. Es bietet detaillierte Anleitungen zur Nutzung der Systemadministration, einschließlich der Konfiguration von Datenbanken, Protokolleinstellungen, Dateiadaptern und Mail-Adaptern. Zusätzlich enthält es Informationen zur Analyse, Fehlersuche sowie zu Sicherheits- und Berechtigungseinstellungen.

![niert: Der Schlssel der hinter $fMetaDb: steht

u

wird in der MetaDb unter MAIN_GROUP_MANAGEMENT/[GruppenName]/SMBSHARES/

[NameDesShares]/StartFolder gesucht. Dabei werden alle Gruppen durchsucht,

in denen der jeweils angemeldete User eingetragen ist. Wird eine De](https://image.slidesharecdn.com/agorum-core-administrations-handbuch-640a-100317044906-phpapp02/85/Agorum-core-administrations-handbuch-6-4-0a-93-320.jpg)

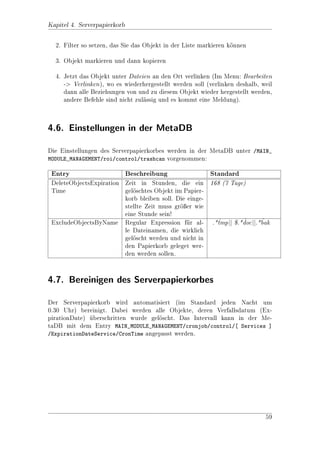

![Kapitel 4. Serverpapierkorb

2. Filter so setzen, das Sie das Objekt in der Liste markieren knnen

o

3. Objekt markieren und dann kopieren

4. Jetzt das Objekt unter Dateien an den Ort verlinken (Im Menu: Bearbeiten

- Verlinken ), wo es wiederhergestellt werden soll (verlinken deshalb, weil

dann alle Beziehungen von und zu diesem Objekt wieder hergestellt werden,

andere Befehle sind nicht zulssig und es kommt eine Meldung).

a

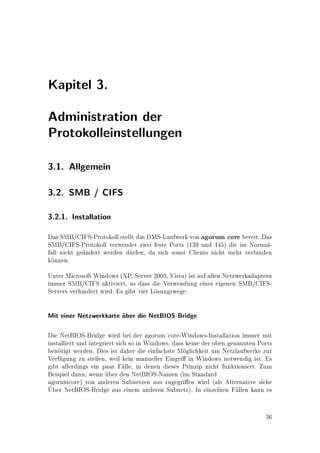

4.6. Einstellungen in der MetaDB

Die Einstellungen des Serverpapierkorbes werden in der MetaDB unter /MAIN_

MODULE_MANAGEMENT/roi/control/trashcan vorgenommen:

Entry Beschreibung Standard

DeleteObjectsExpiration Zeit in Stunden, die ein 168 (7 Tage)

Time gelschtes Objekt im Papier-

o

korb bleiben soll. Die einge-

stellte Zeit muss grer wie

o

eine Stunde sein!

_ _ _

ExcludeObjectsByName Regular Expression fr al- .*tmp jj $.*doc jj.*bak

u

le Dateinamen, die wirklich

gelscht werden und nicht in

o

den Papierkorb geleget wer-

den werden sollen.

4.7. Bereinigen des Serverpapierkorbes

Der Serverpapierkorb wird automatisiert (im Standard jeden Nacht um

0.30 Uhr) bereinigt. Dabei werden alle Objekte, deren Verfallsdatum (Ex-

pirationDate) uberschritten wurde gelscht. Das Intervall kann in der Me-

o

taDB mit dem Entry MAIN_MODULE_MANAGEMENT/cronjob/control/[ Services ]

/ExpirationDateService/CronTime angepasst werden.

59](https://image.slidesharecdn.com/agorum-core-administrations-handbuch-640a-100317044906-phpapp02/85/Agorum-core-administrations-handbuch-6-4-0a-104-320.jpg)

![Kapitel 6. Contenttask

diesen Contenttask alle Benutzer ausfhren.

u

Verweisen Sie im Entry ACL auf ein ACL, das es nicht gibt, ist dieser Content-

task fr alle gesperrt, auch fr Administratoren. Natrlich knnen Sie dies auch

u u u o

erreichen, wenn Sie diese Contenttask aus der MetaDB lschen oder einfach eine

o

nicht vorhandene Java-Klasse eintragen.

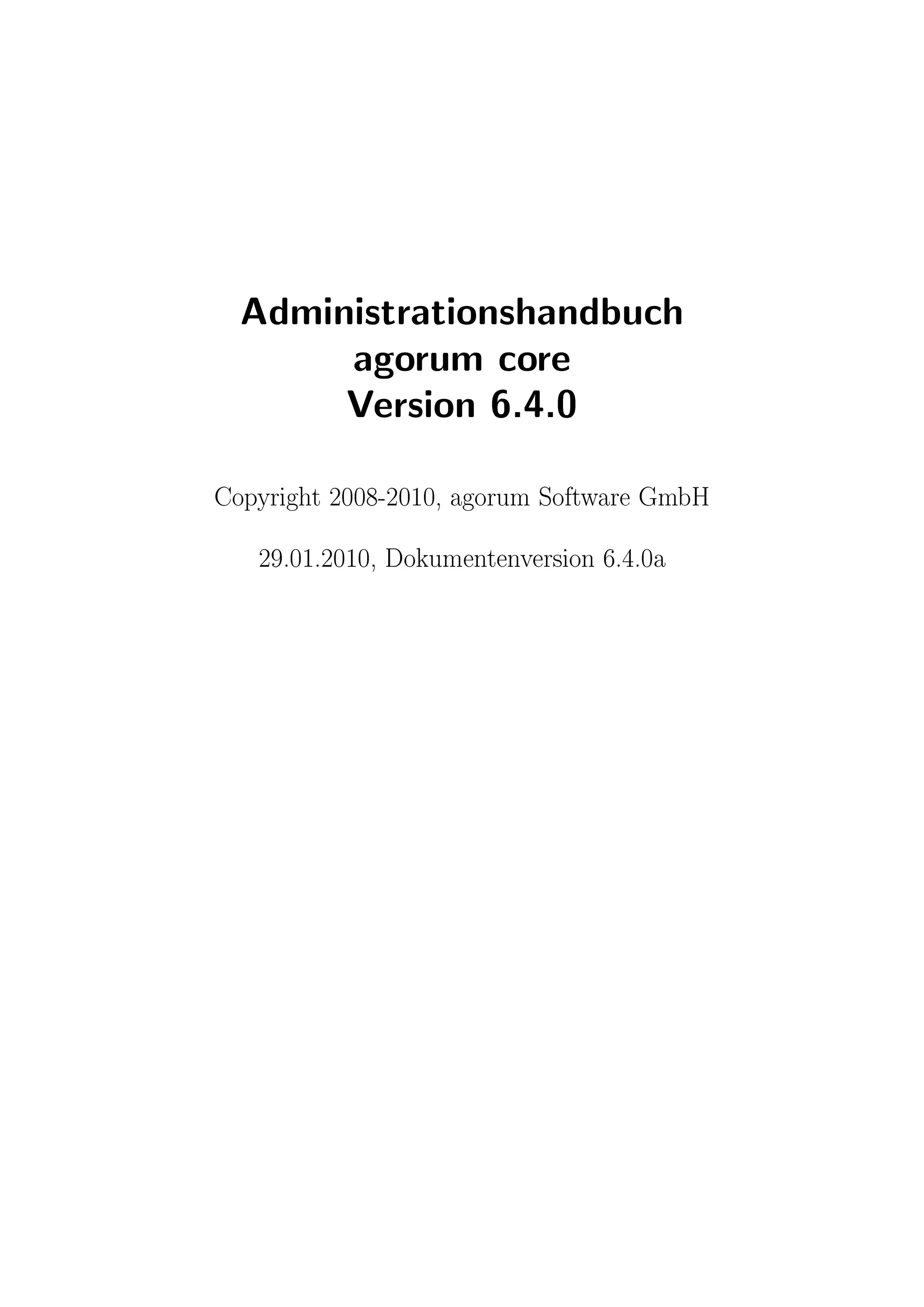

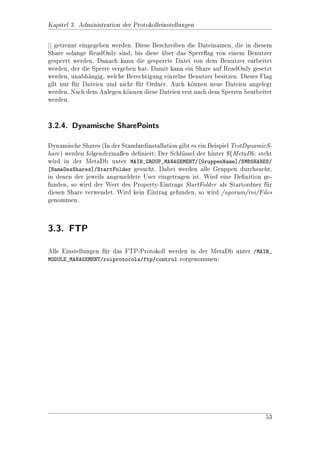

6.3.2. Beispiel: Zusatzattribute fr einen Ordner setzen

u

Mit agorum core knnen Sie einem Objekt beliebig viele Zusatzattribute zuord-

o

nen. Diese Zuordnung kann auch uber ein agorum core XML-Script gemacht

werden. Hier ein Beispiel eines solchen Scriptes:

1 ? xml version = 1.0 encoding = ISO -8859 -1?

2 ObjectList

3 FolderObject

4 Update . / Update

5 ExtendedAttributesXML ![ CDATA [

6 Ordnerstatus DataType = STRING offen / Ordnerstatus

7 Ordnertype DataType = STRING testordner / Ordnertype

8 ]] / ExtendedAttributesXML

9 / FolderObject

10 / ObjectList

Beschreibung dieses Scriptes:

Zeile Beschreibung

Zeile 1 Diese Zeile muss immer als erste Zeile im XML-File stehen

Zeile 2 Start-Tag des XML-Scriptes

Zeile 3 De](https://image.slidesharecdn.com/agorum-core-administrations-handbuch-640a-100317044906-phpapp02/85/Agorum-core-administrations-handbuch-6-4-0a-114-320.jpg)

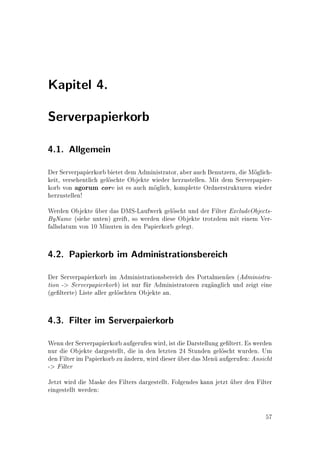

![Kapitel 6. Contenttask

jektinfo unter dem Reiter Metadaten sehen.

Sie knnen dann auch nach diesem Objekt, durch Verwendung dieser Attribute,

o

suchen:

Hier ein Beispiel einer Suche, das Sie einfach in die Schnellsuche eintippen.

1 ordnerstatus : offen

Diese Suche listet alle Objekte auf, die das Zusatzattribut ordnerstatus haben, und

dieses mit dem Wert oen belegt ist.

ACHTUNG: Bei der Suche mssen die Namen der Zusatzattribute grundstzlich

u a

klein geschrieben werden. Also in diesem Beispiel ordnerstatus ist o.k., Ordnersta-

tus ist falsch und es wird nichts gefunden.

Weiteres zur Suche siehe die Benutzerdokumentation.

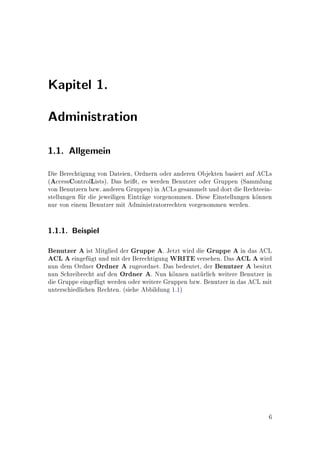

6.3.3. Weitere mgliche Datentypen

o

Einschrnkungen: INTEGER drfen max. 10 Stellen haben und hat in-

a u

tern dieses Format : 0000000000 DOUBLE hat intern folgendes format:

=000000000000000.0000000000

1 ? xml version =1.0 encoding = ISO -8859 -1?

2 ObjectList

3 FileObject

4 Update ./ FormatbeispieleExtendedAttribute . txt / Update

5 ExtendedAttributesXML ![ CDATA [

6 eadDateTime DataType = DATE Format = yyyyMMddHHmmss

20091124000000 / eadDateTime

7 eadDate DataType = DATE Format = yyyyMMdd

20091124 / eadDate

8 eadString DataType = STRING Das ist ein String /

eadString

9 eadInteger DataType = INTEGER 12345 / eadInteger

10 eadDouble DataType = DOUBLE 12.98 / eadDouble

11 eadBoolean DataType = BOOLEAN true / eadBoolean

12 ]] / ExtendedAttributesXML

13 / FileObject

14 / ObjectList

67](https://image.slidesharecdn.com/agorum-core-administrations-handbuch-640a-100317044906-phpapp02/85/Agorum-core-administrations-handbuch-6-4-0a-116-320.jpg)

![Kapitel 6. Contenttask

6.3.4. Beispiel: Zusatzattribute fr eine Datei setzen

u

Hier noch ein Beispiel, wie Zusatzattribute fr eine Datei gesetzt werden knnen.

u o

Wir gehen davon aus, dass Sie eine Datei MeineDatei.pdf haben, fr die Sie weitere

u

Attribute vergeben mchten. Dies knnen Sie jetzt wie folgt machen:

o o

Als erstes mssen Sie die datei MeineDatei.pdf in den gewnschten Ordner in

u u

agorum core kopieren. Als nchstes kopieren Sie eine zweite Datei MeineDa-

a

tei.pdf.ac.xml in den selben Ordner. Jetzt werden die Attribute auf die pdf-Datei

gesetzt. Wenn Sie die Datei MeineDatei.pdf.ac.xml jetzt nicht lschen lassen (sie-

o

he Einstellungen), knnen Sie die Attribute immer wieder andern, indem Sie diese

o

Datei ndern.

a

Hier noch der Aufbau der Datei MeineDatei.pdf.ac.xml :

1 ? xml version = 1.0 encoding = ISO -8859 -1?

2 ObjectList

3 FileObject

4 Update ./ MeineDatei . pdf / Update

5 ExtendedAttributesXML ![ CDATA [

6 Dateistatus DataType = STRING offen / Dateistatus

7 Dateitype DataType = STRING testdatei / Dateitype

8 ]] / ExtendedAttributesXML

9 / FileObject

10 / ObjectList

68](https://image.slidesharecdn.com/agorum-core-administrations-handbuch-640a-100317044906-phpapp02/85/Agorum-core-administrations-handbuch-6-4-0a-117-320.jpg)