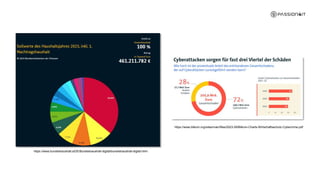

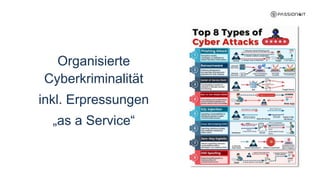

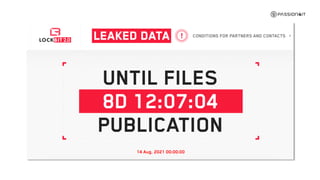

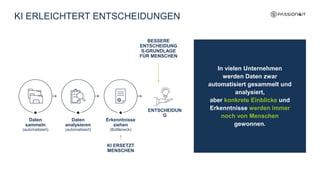

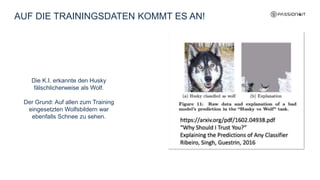

Das Dokument behandelt die Herausforderungen und Risiken der Cybersicherheit im Mittelstand, insbesondere durch Social Engineering und Phishing-Angriffe in der Hotelbuchungsindustrie. Es hebt die Bedeutung von IT-Sicherheit, digitale Transformation und die Rolle von KI in der Entscheidungsfindung hervor und skizziert spezifische Bedrohungen wie Deepfakes und Malware. Zudem wird auf die Notwendigkeit einer proaktiven Sicherheitsstrategie und Schulung der Mitarbeiter hingewiesen.