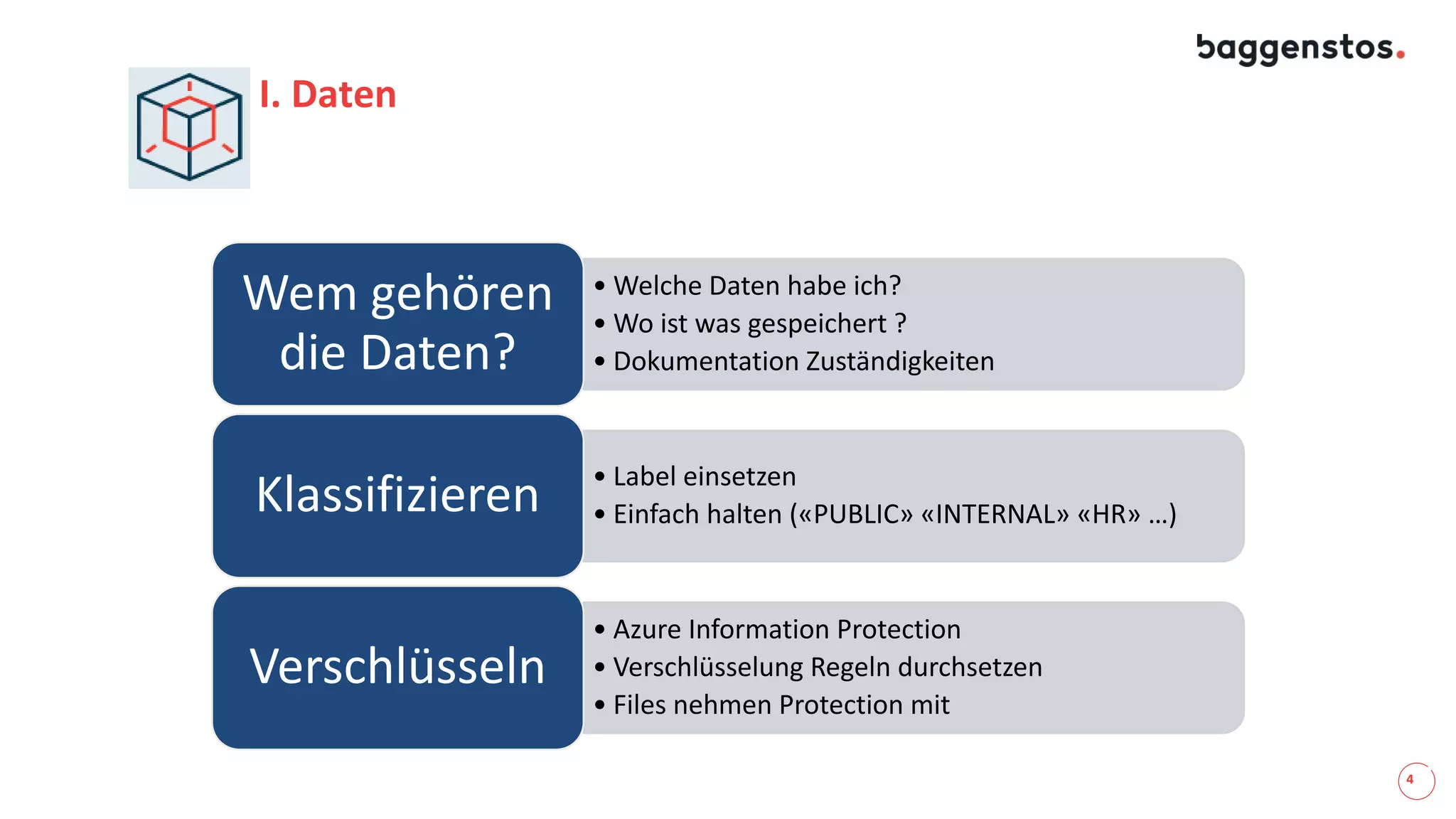

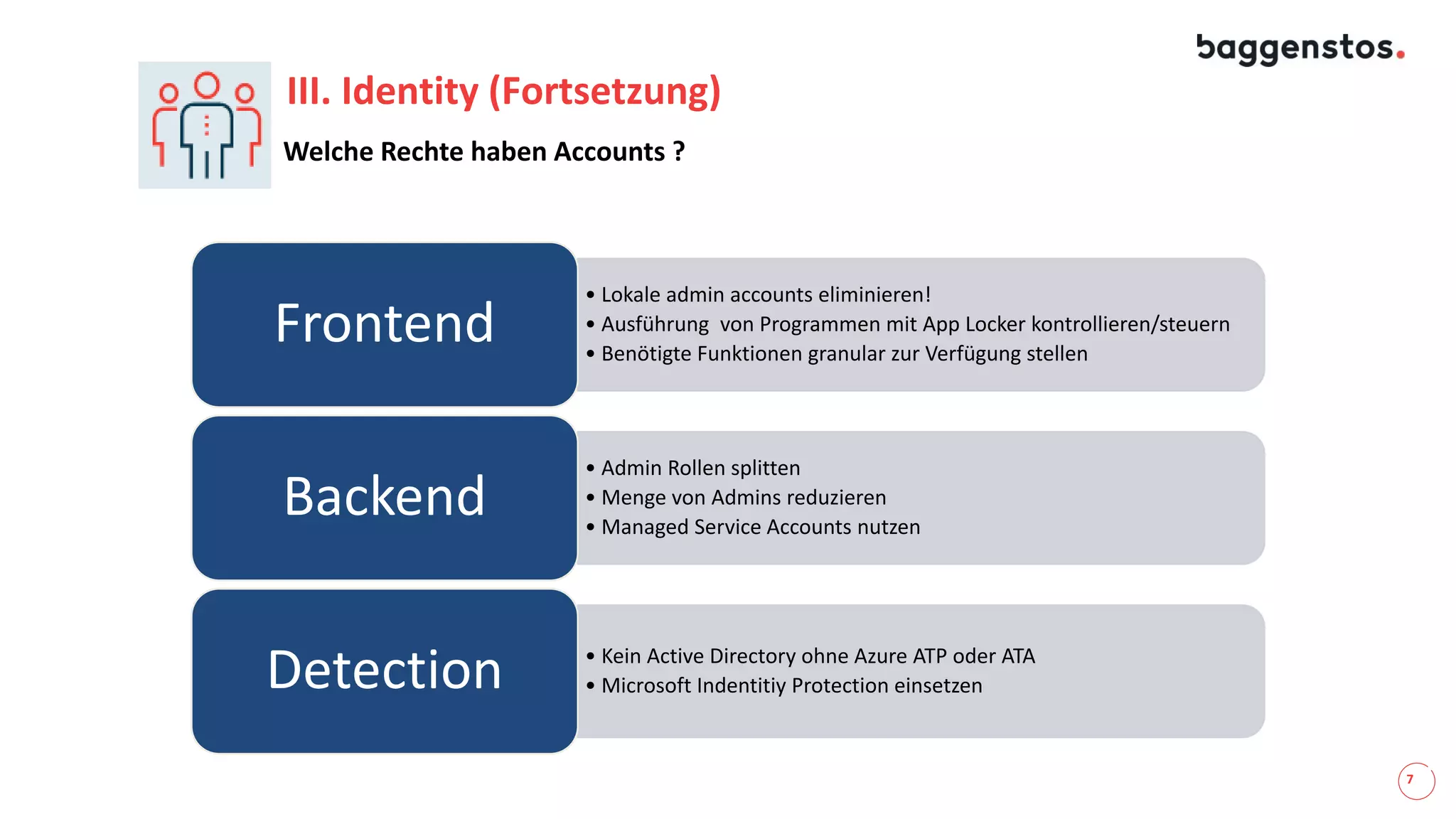

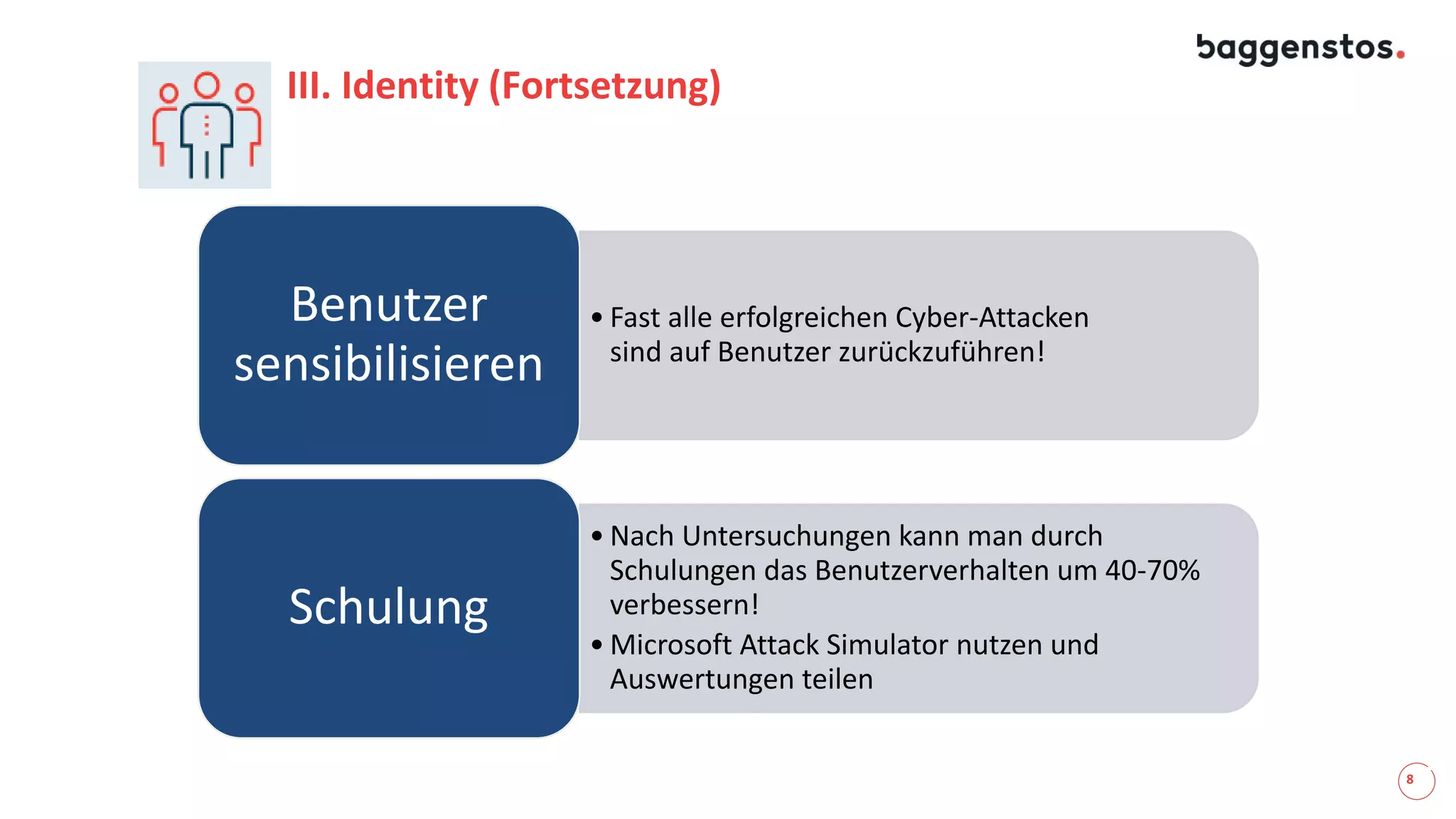

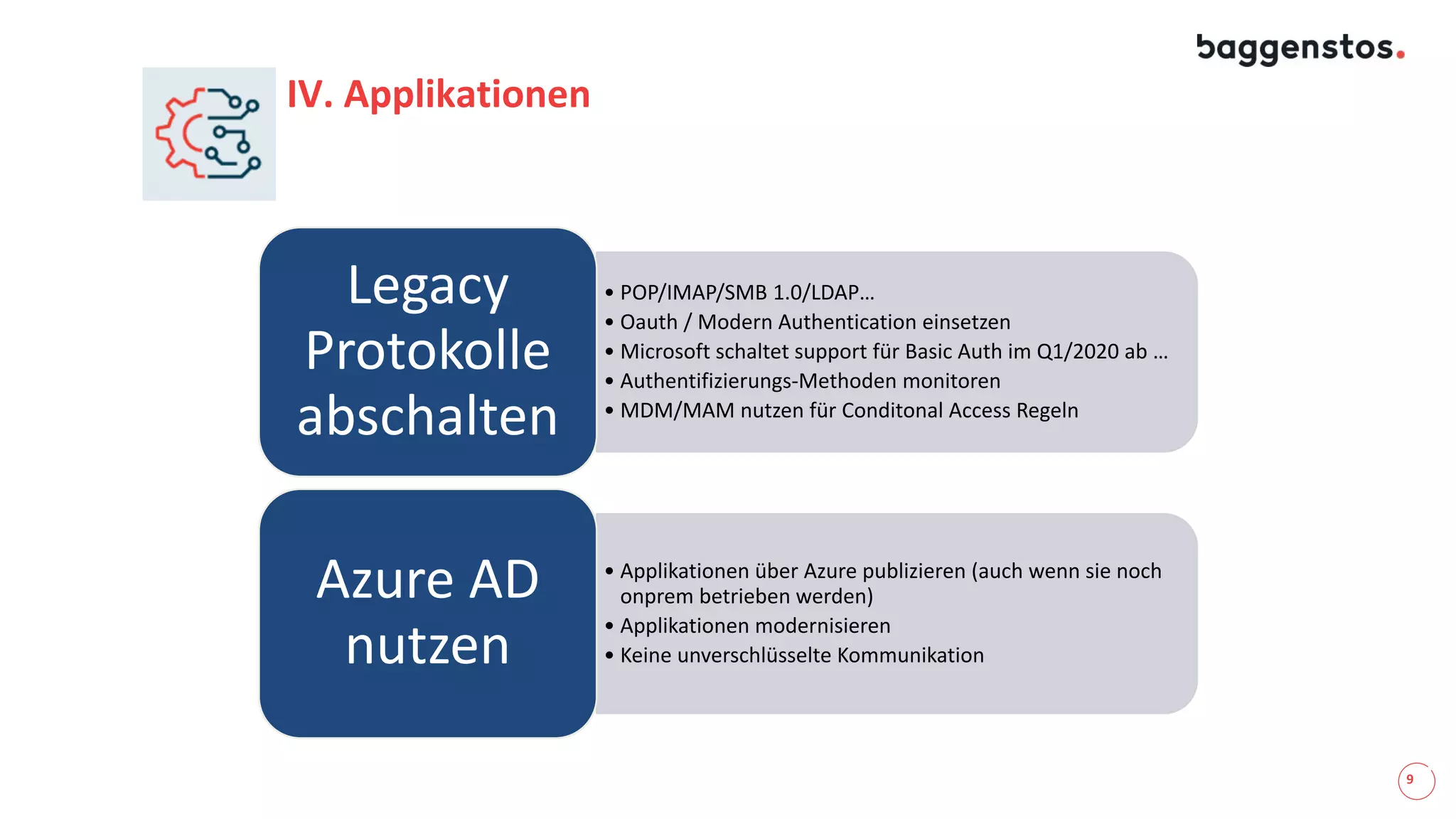

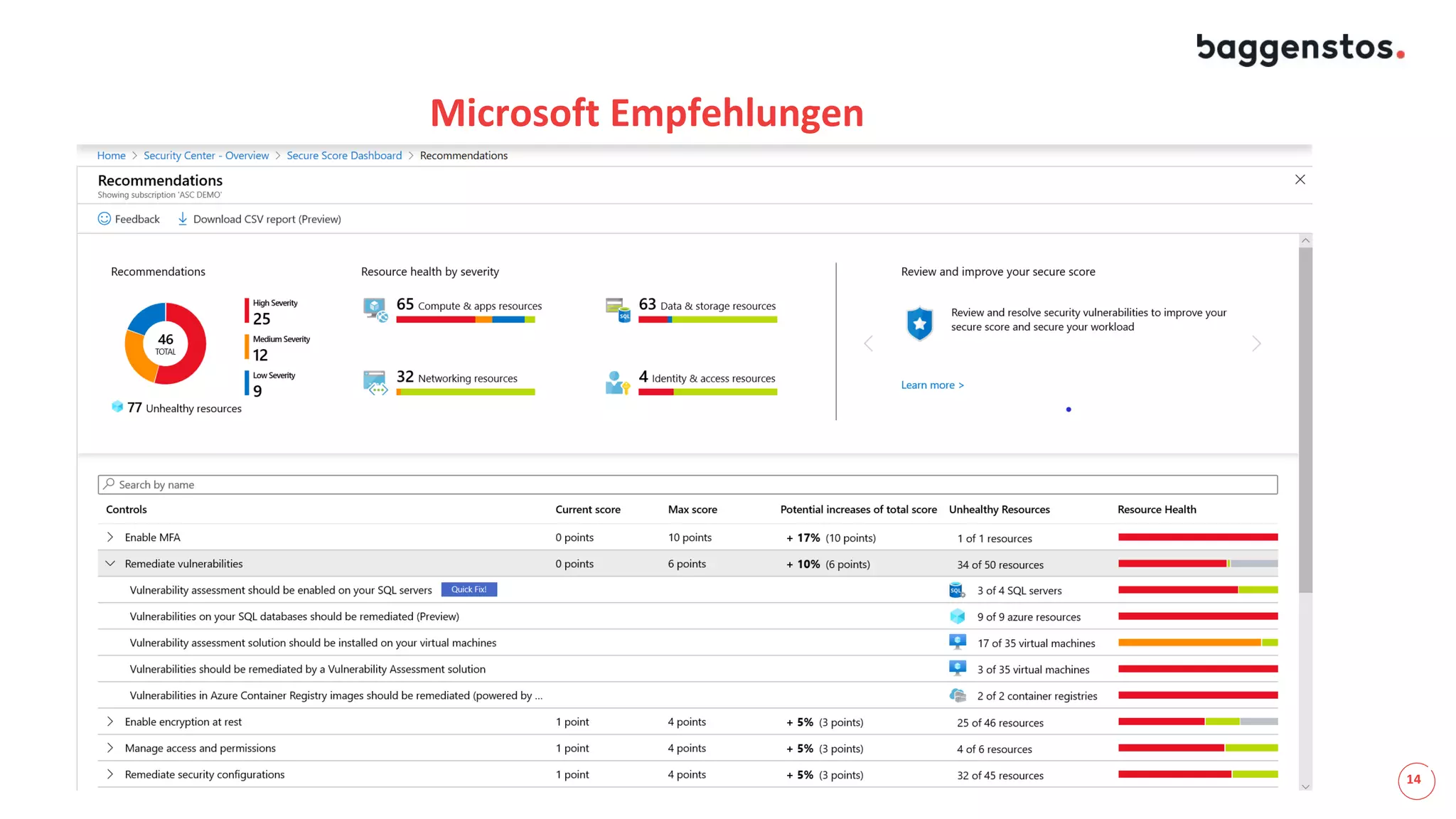

Das Webinar beschreibt fünf Schritte zur Verbesserung der Cybersecurity, einschließlich der Verwaltung von Daten, Identitäten und Anwendungen. Es betont die Notwendigkeit von Datenverschlüsselung, Multifaktor-Authentifizierung und der Nutzung moderner Authentifizierungsmethoden. Abschließend werden Empfehlungen zur Nutzung von Microsoft-Sicherheitsdiensten und zur Erstellung eines Aktionsplans gegeben, um die Cybersecurity in Unternehmen zu verbessern.