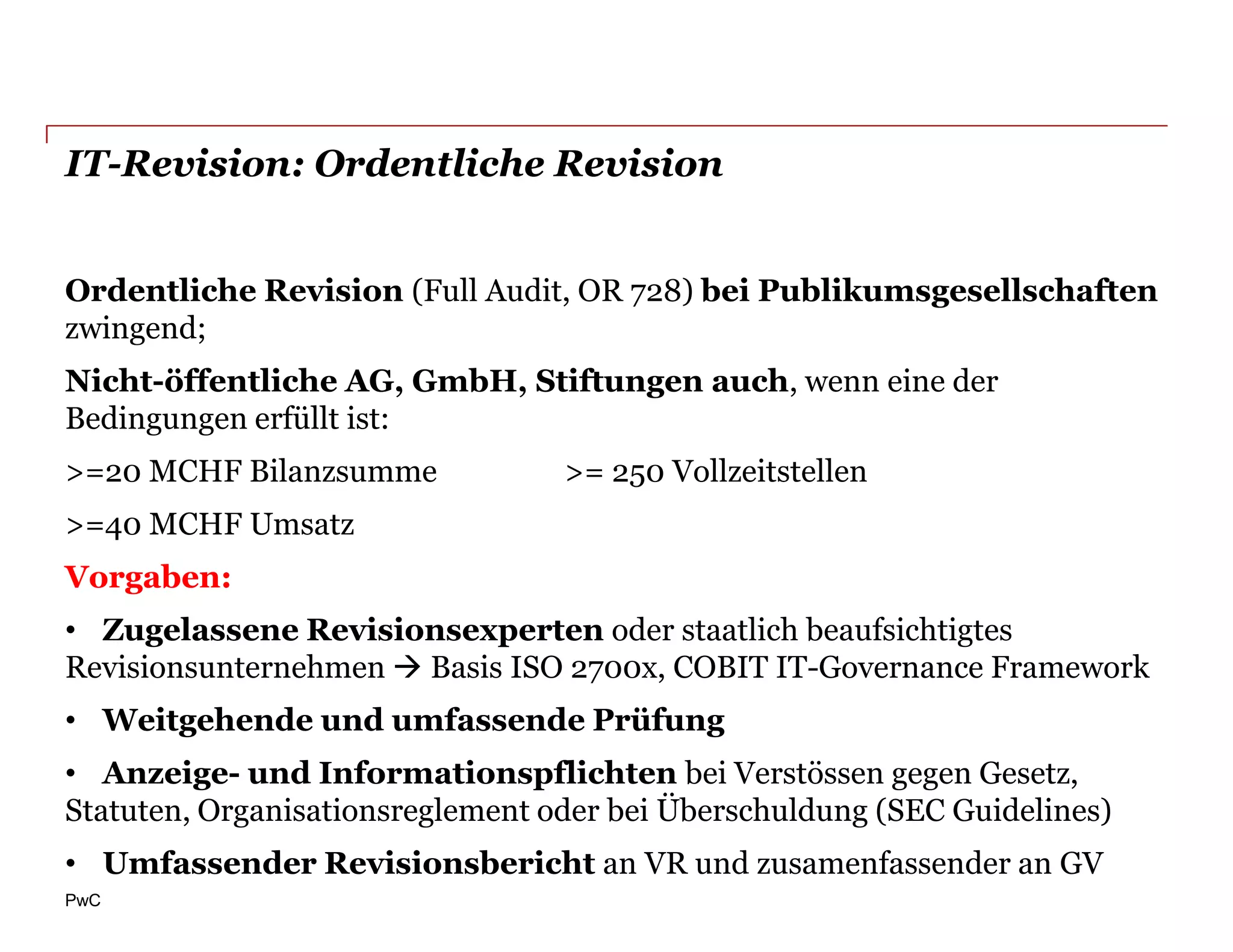

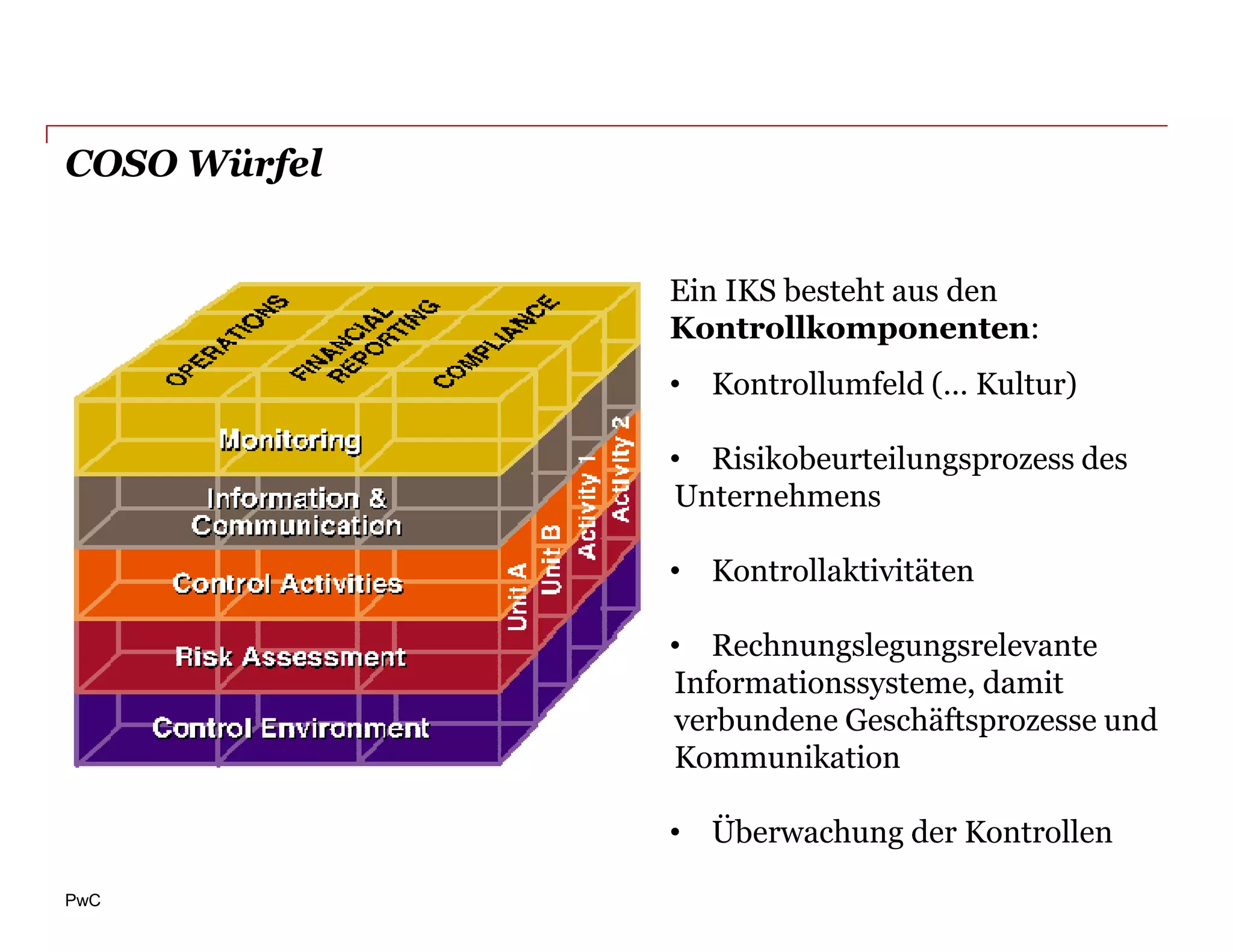

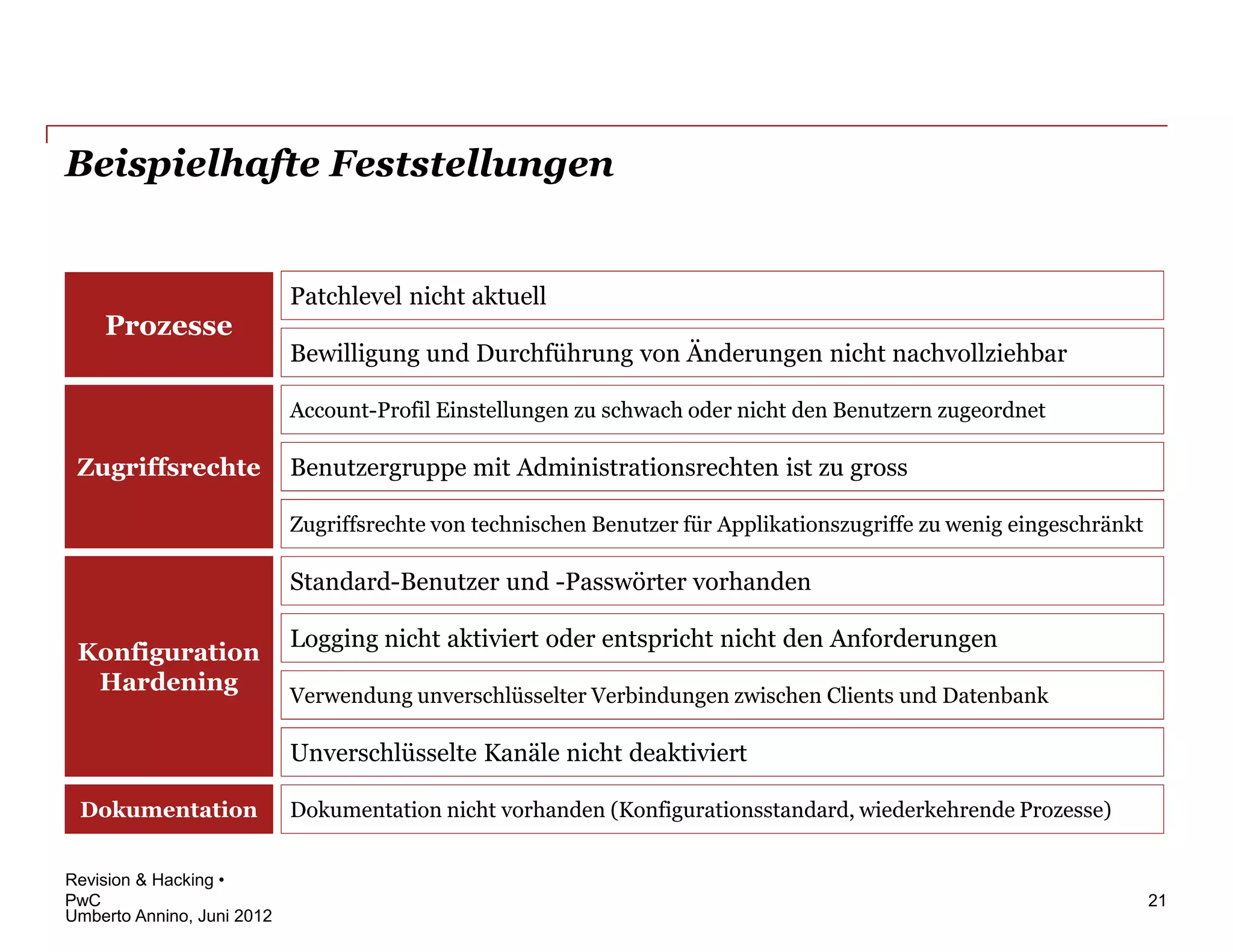

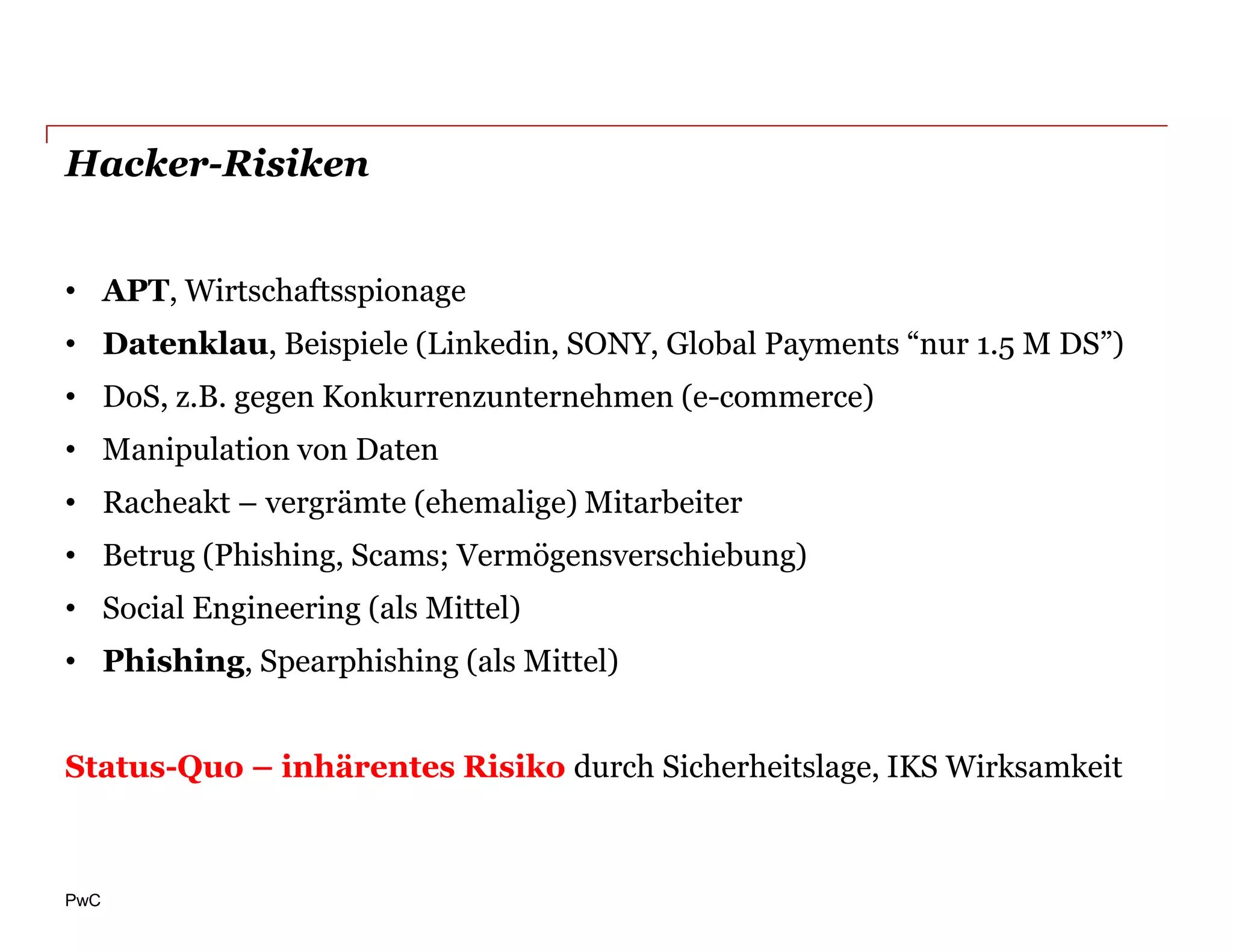

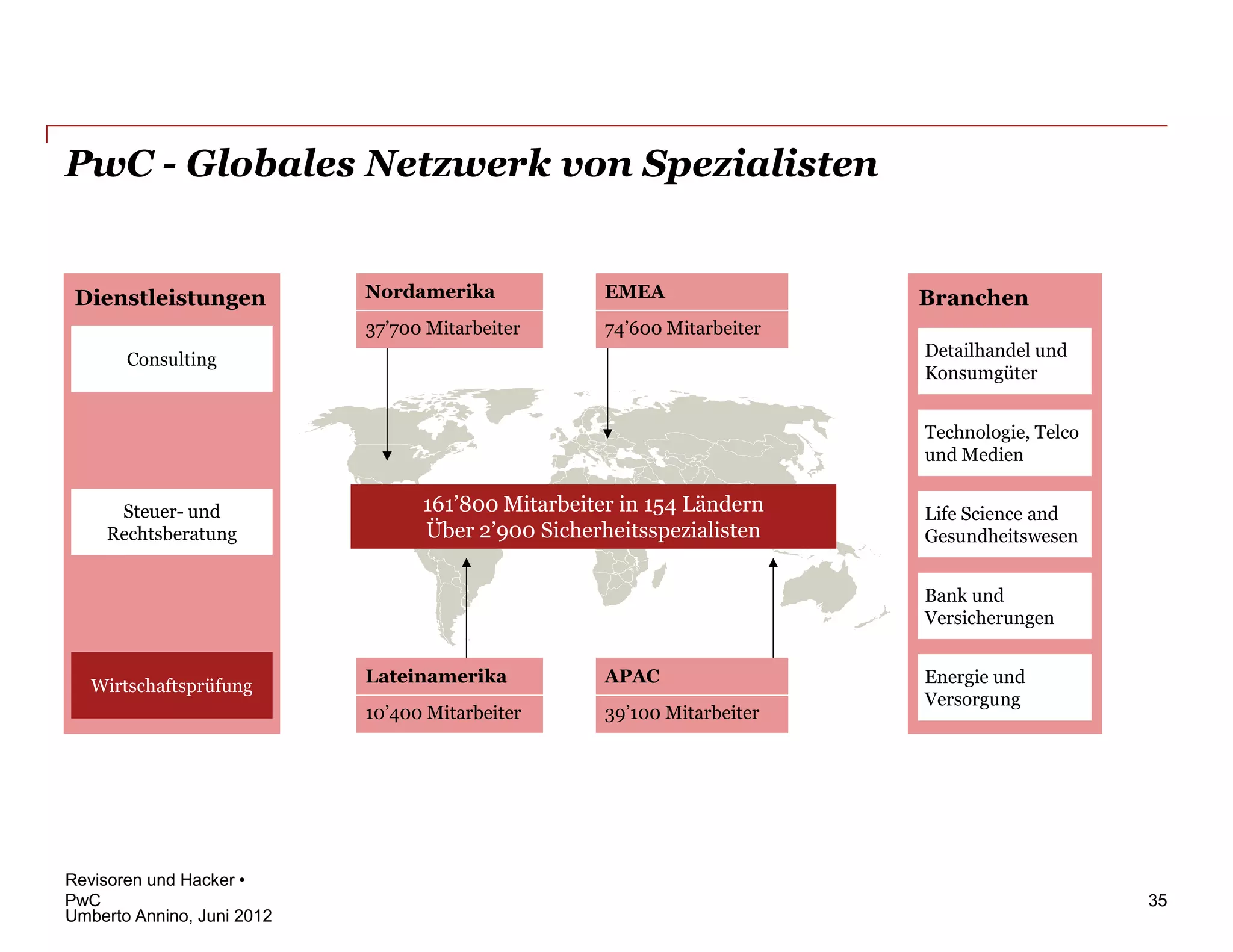

Das Dokument behandelt die Rolle der Wirtschaftsprüfung im Bereich IT-Revision und Hacking, fokussiert auf regulatorische Vorgaben, Prüfmethoden und damit verbundene Risiken. Umberto Annino erläutert die Verantwortung der Wirtschaftsprüfer und das Management in Bezug auf die finanzielle Integrität und diskutiert verschiedene Arten der Revision sowie die damit verbundenen rechtlichen und sicherheitstechnischen Herausforderungen. Außerdem werden aktuelle Hacker-Risiken und Maßnahmen zur Informationssicherheit sowie Haftungsfragen behandelt.