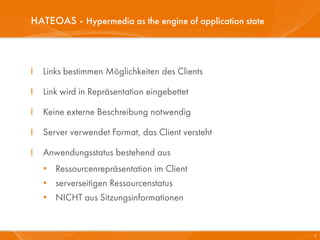

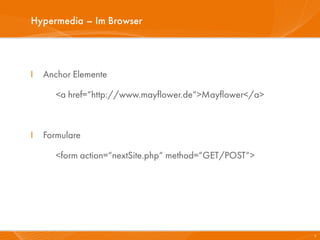

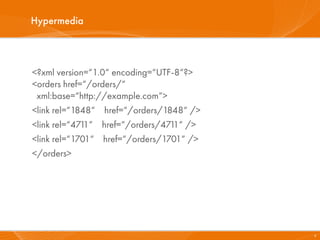

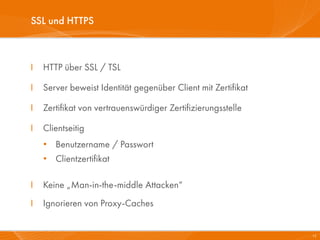

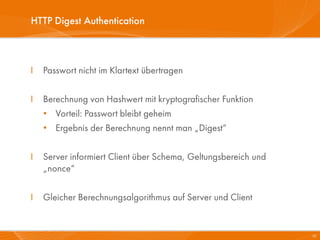

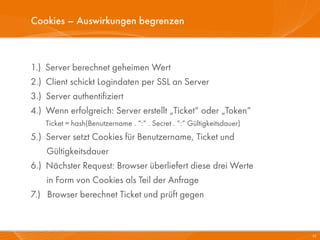

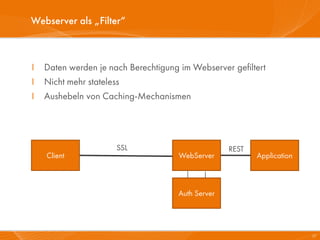

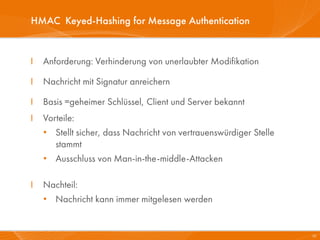

Das Dokument erläutert die Grundprinzipien von REST und Hypermedia, einschließlich der eindeutigen Identifikation von Ressourcen, der Verwendung standardisierter Methoden wie GET und POST sowie der Hypermedia-Struktur, die eine lose Kopplung zwischen Client und Server ermöglicht. Es werden verschiedene Sicherheitsmechanismen beschrieben, darunter transportbasierte Sicherheit wie SSL/HTTPS sowie Authentifizierungsmethoden wie Basic und Digest Authentication. Zusätzlich wird auf die Verwendung von Technologien wie OpenID und OAuth eingegangen, um Benutzeridentitäten und Zugriffsrechte in Webanwendungen zu verwalten.