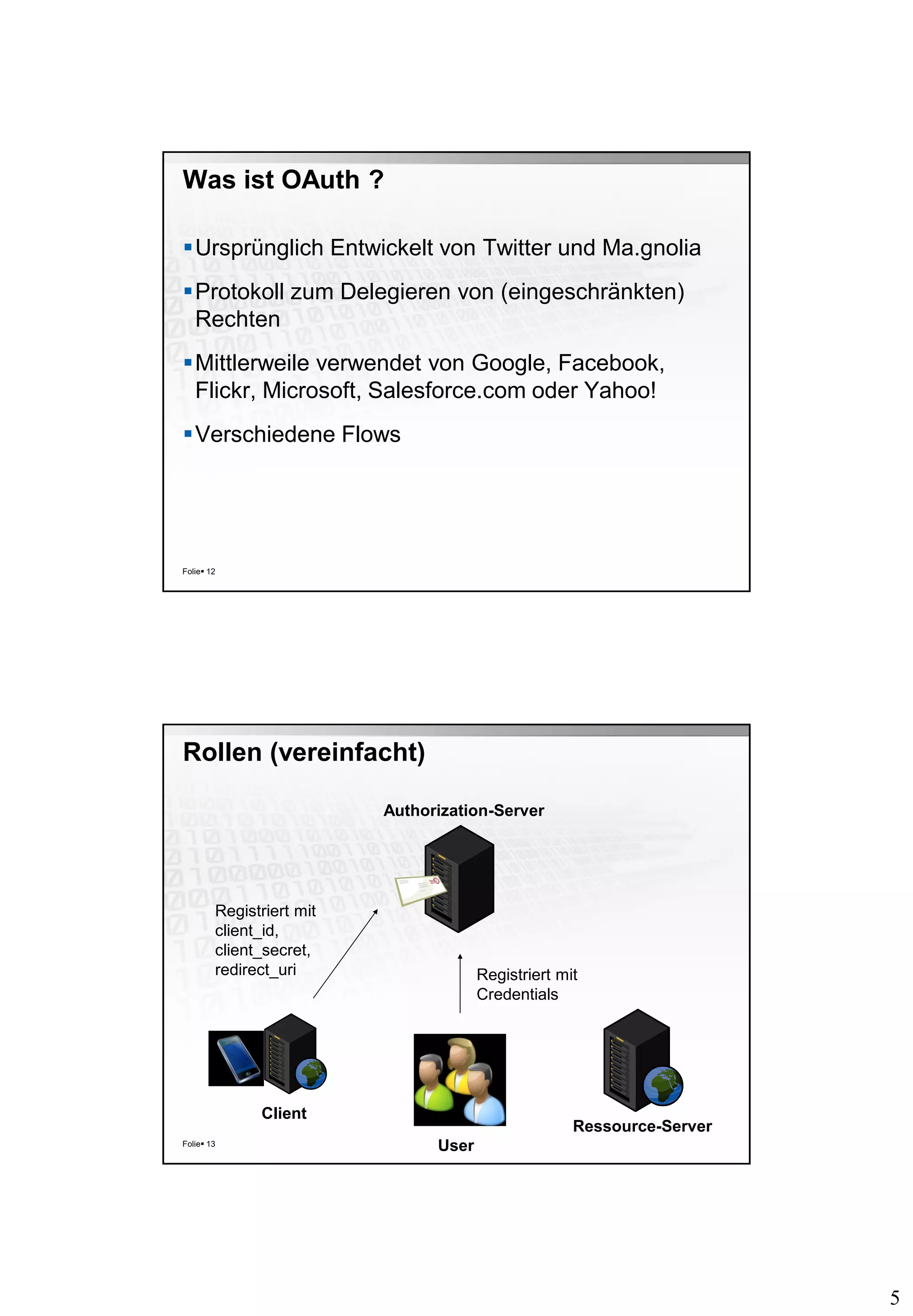

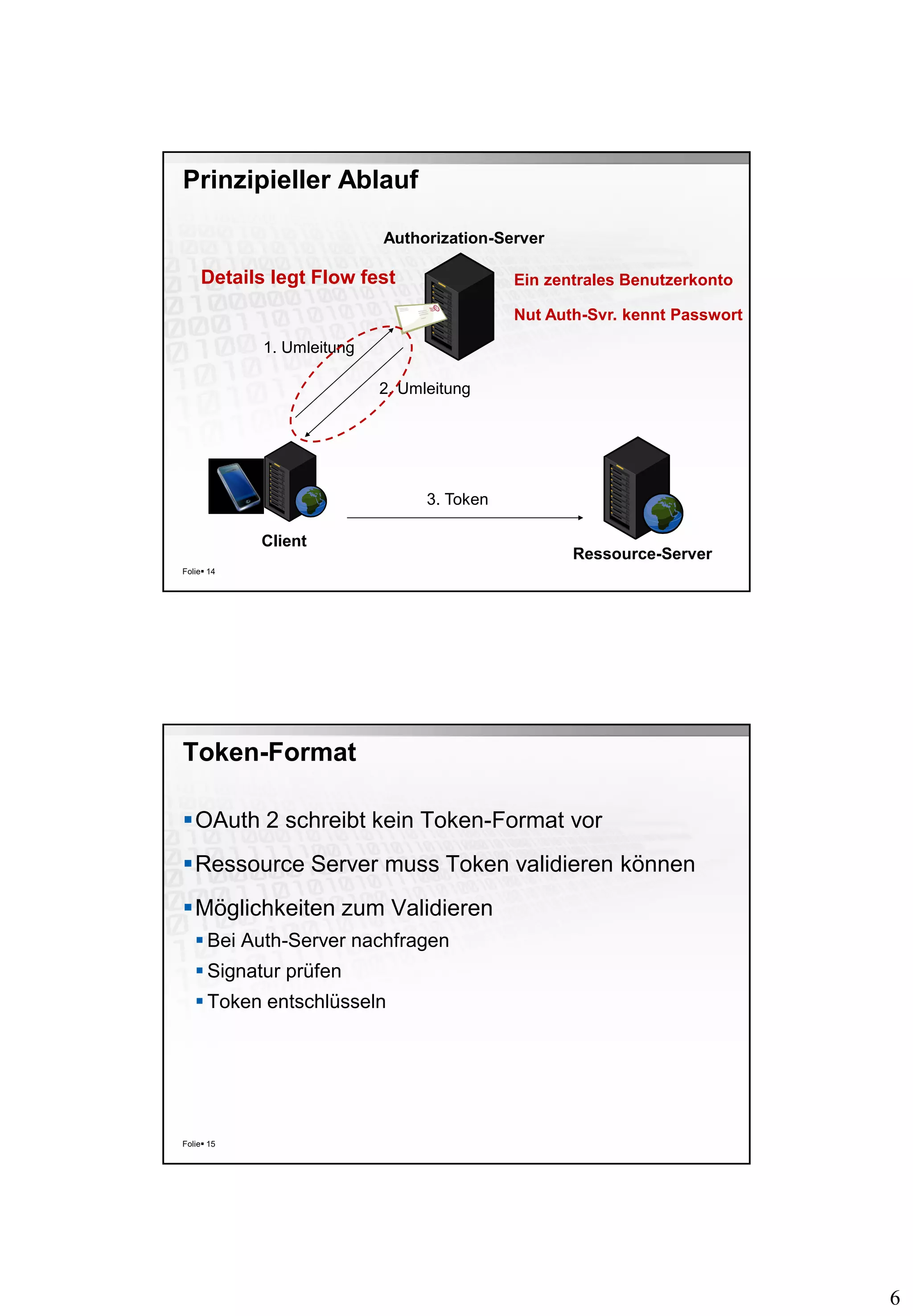

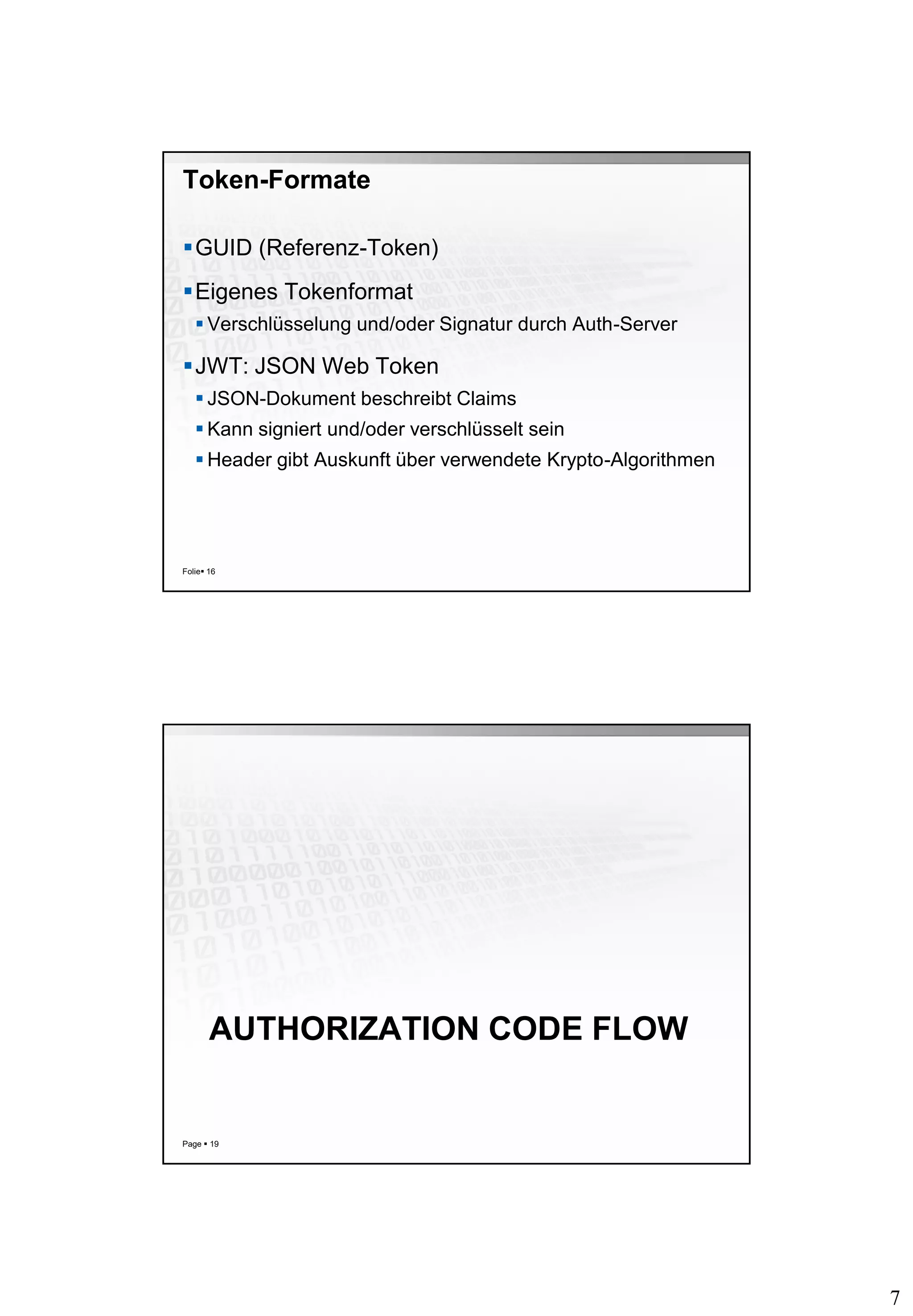

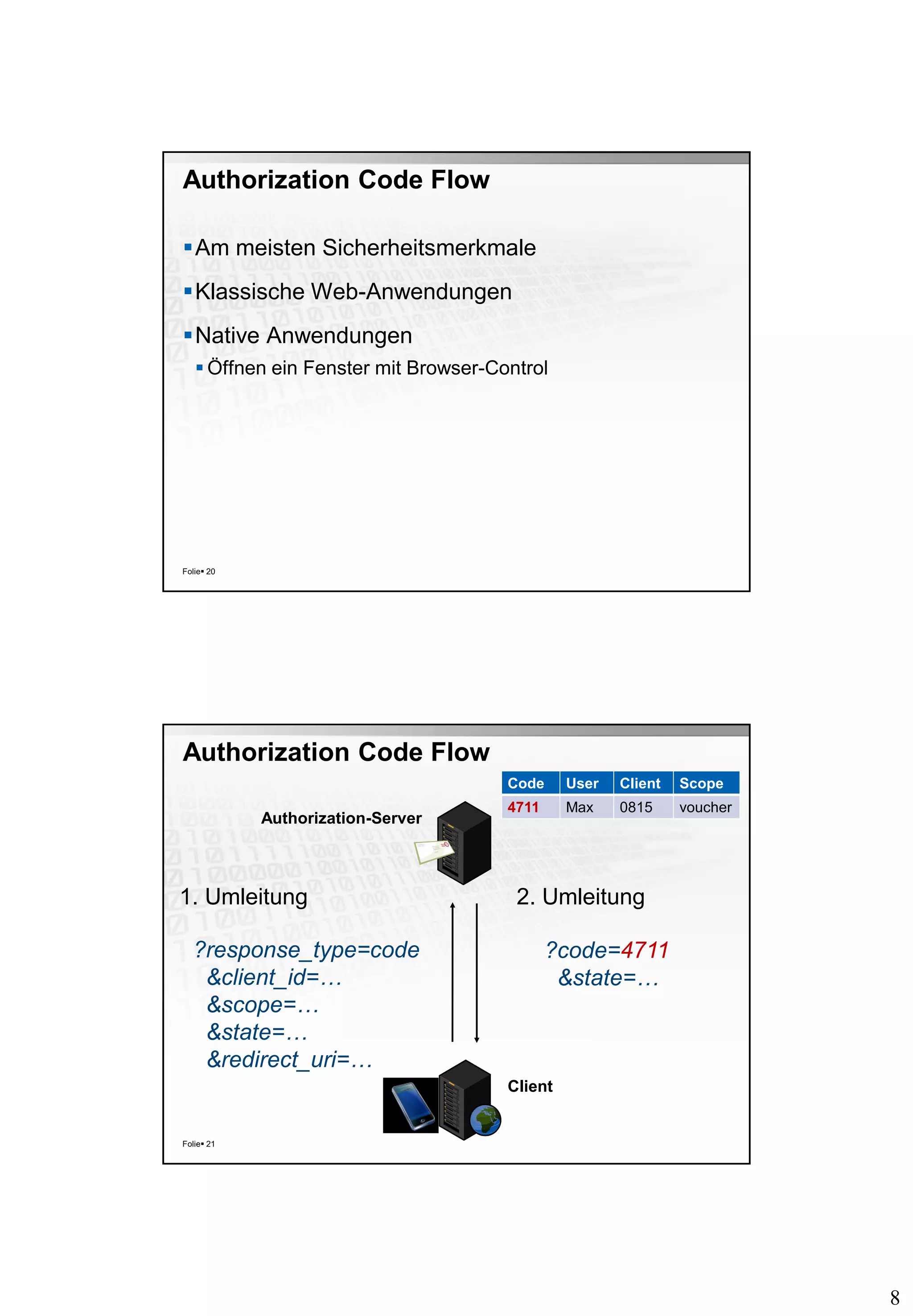

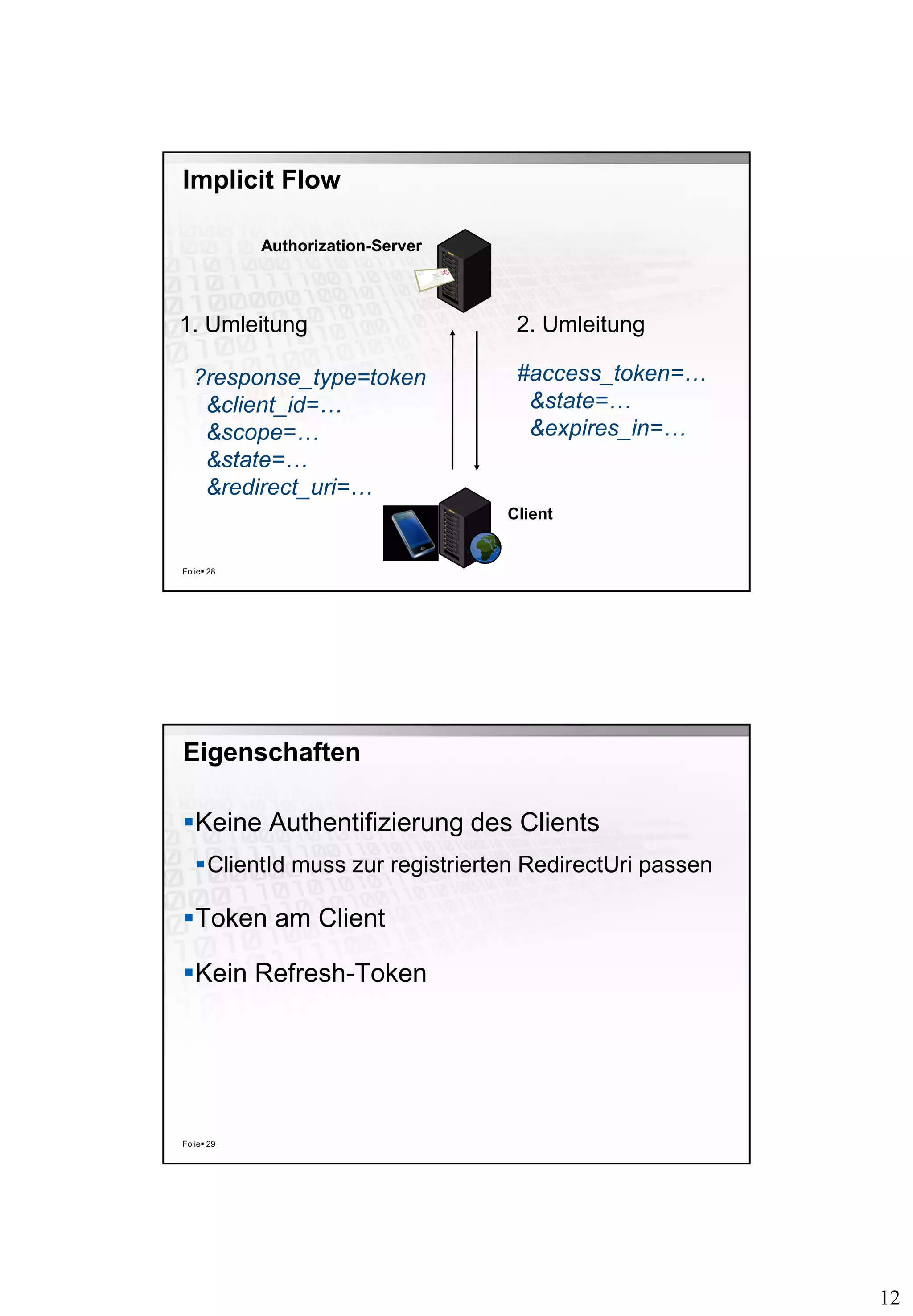

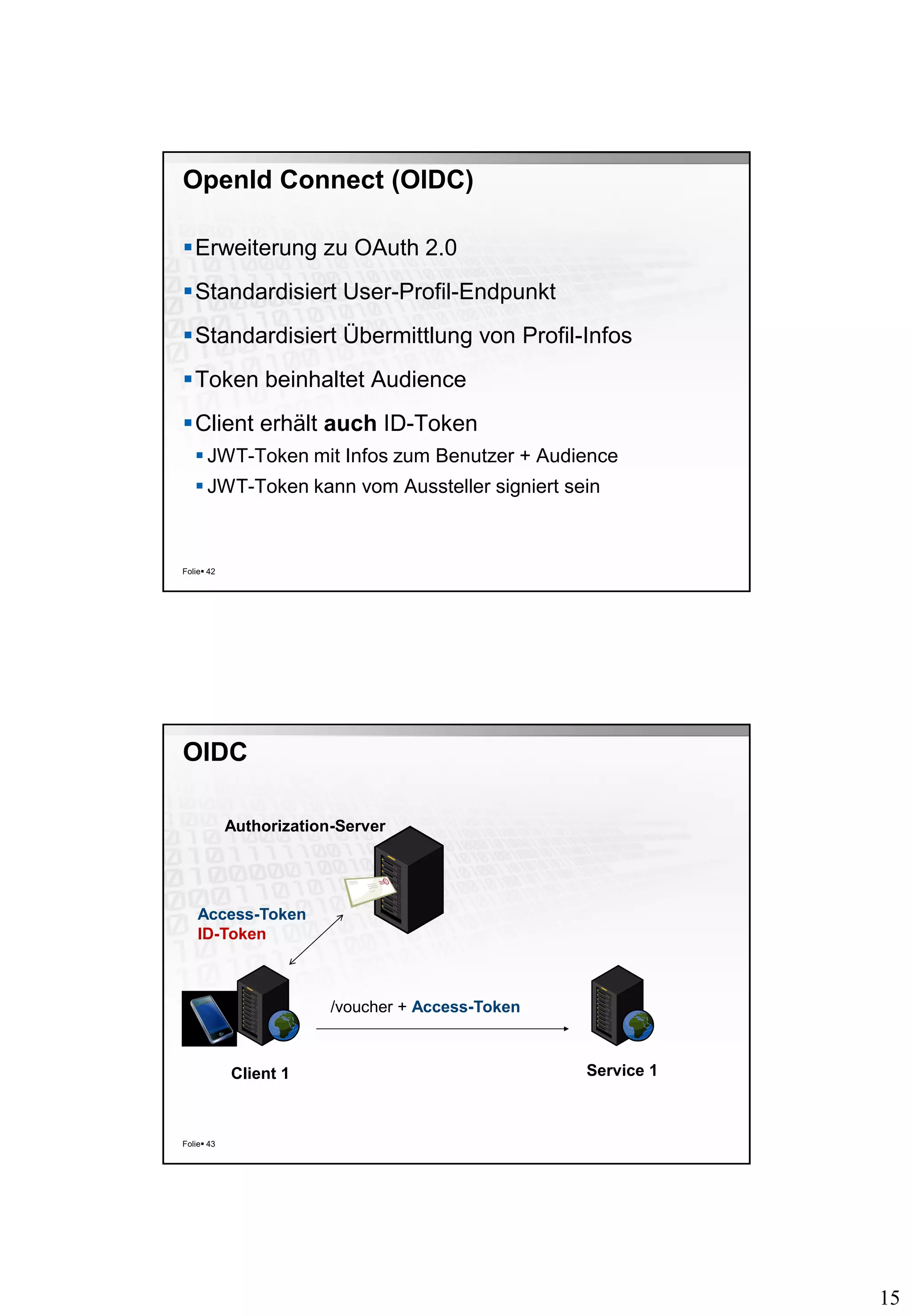

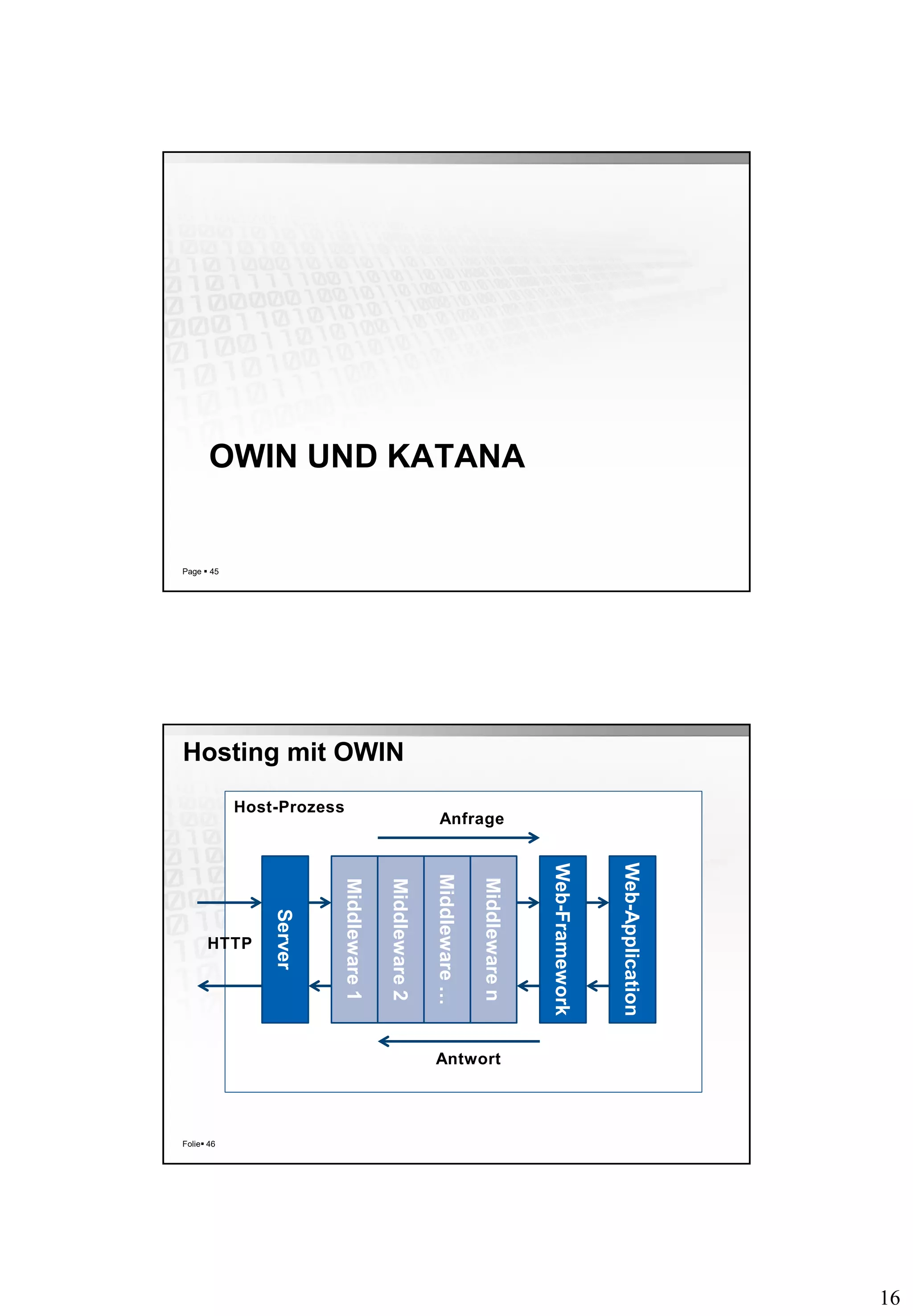

Das Dokument behandelt die Sicherheits-Szenarien von OAuth 2.0 und OpenID Connect (OIDC) und erläutert deren Möglichkeiten für Single Sign-On (SSO) sowie die Implementierung in ASP.NET. Es bietet eine Übersicht über die verschiedenen Abläufe, einschließlich des Authorization Code Flow und des Implicit Flow, sowie die Verwendung von JWT für die Authentifizierung und Profilübergabe. Abschließend werden Anwendungsbeispiele und Demos zur Integration mit Plattformen wie Facebook und AngularJS vorgestellt.

![19

[mail] manfred.steyer@softwarearchitekt.at

[blog] www.softwarearchitekt.at

[web] www.campus02.at

[twitter] ManfredSteyer

Kontakt](https://image.slidesharecdn.com/steyeroauth2oidc-151007230136-lva1-app6892/75/OAuth-2-0-und-OpenId-Connect-19-2048.jpg)