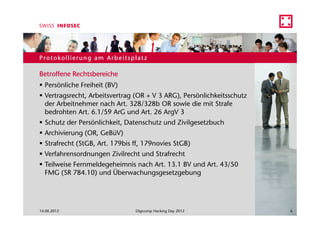

Das Dokument behandelt die rechtlichen Aspekte der Mitarbeitendenüberwachung im Kontext des Datenschutzes und der Protokollierung in IT-Systemen. Es beschreibt die Anforderungen, die Arbeitgeber erfüllen müssen, um die Privatsphäre der Mitarbeiter zu schützen und gleichzeitig ihre Interessen an der Überwachung und Sicherheit der Unternehmensressourcen zu wahren. Der Text betont die Notwendigkeit von Transparenz, Einwilligung und angemessener Handhabung personenbezogener Daten, um rechtliche Konsequenzen zu vermeiden.