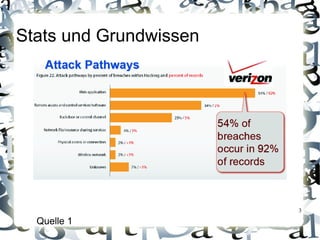

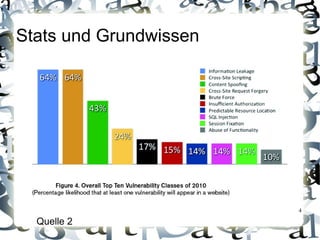

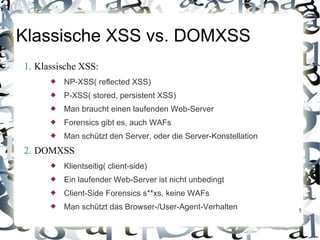

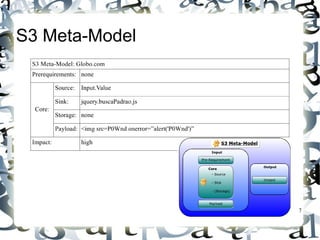

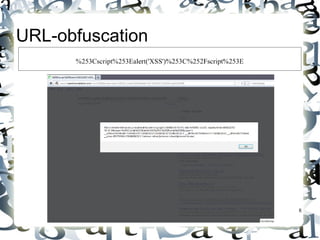

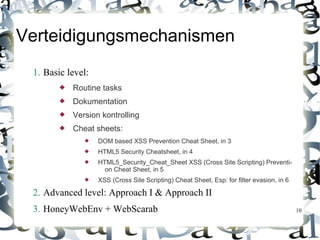

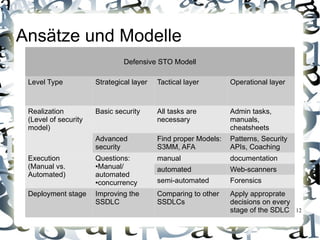

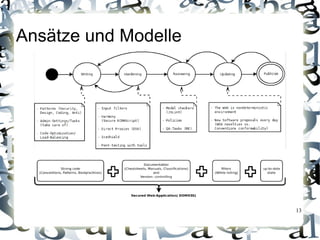

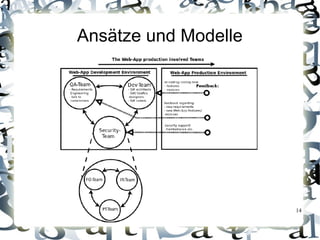

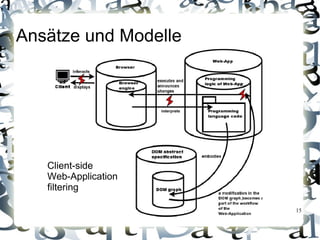

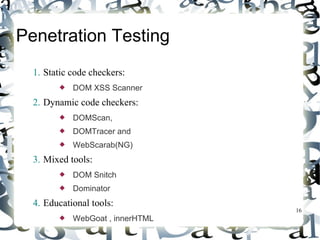

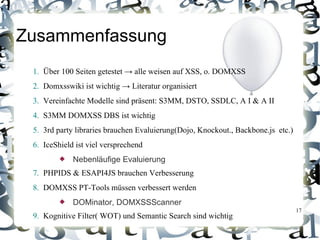

Das Dokument behandelt verschiedene Aspekte von DOM-basierten XSS (Cross-Site Scripting) im Vergleich zu klassischen XSS, führt technische Hintergründe sowie Verteidigungsmechanismen auf und bietet zahlreiche Ansätze für die Durchführung von Penetrationstests. Zudem werden wichtige Tools und Modelle vorgestellt, um Sicherheitsmaßnahmen zu evaluieren und zu verbessern. Abschließend wird die Notwendigkeit einer genauen Überprüfung von Third-Party-Bibliotheken und der Verbesserung bestehender Sicherheitswerkzeuge hervorgehoben.