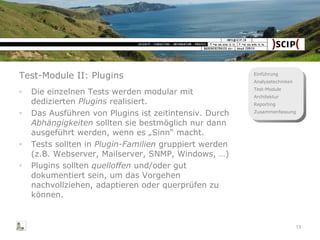

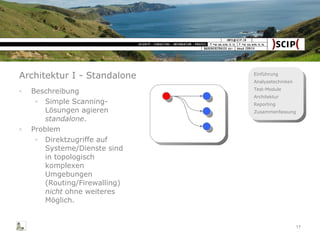

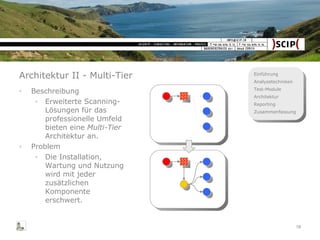

Security Scanner dienen der automatisierten Identifikation von Schwachstellen in Systemen mit verschiedenen Analysemethoden wie Scanning und Exploiting. Das Design umfasst modulare Test-Plugins, eine Datenbank für die Verwaltung von Schwachstellen und Reporting-Mechanismen zur Analyse der Ergebnisse. Die Architektur sollte flexibel sein, um in komplexe Netzwerke integriert zu werden und eine effektive Nutzung zu gewährleisten.