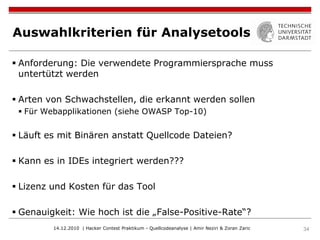

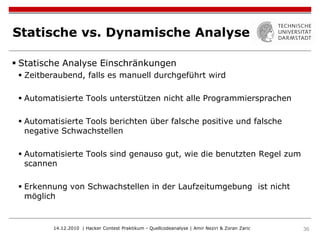

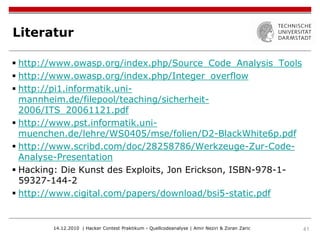

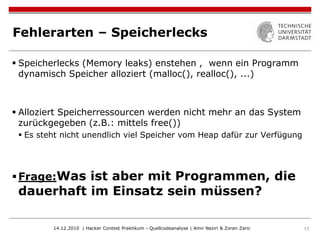

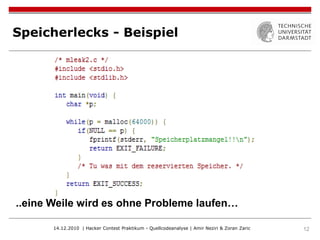

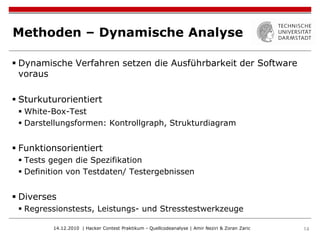

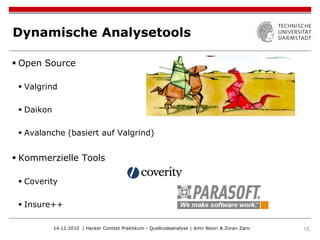

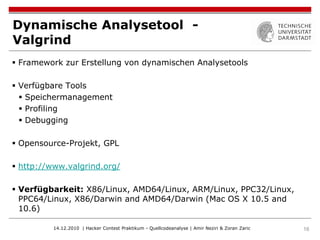

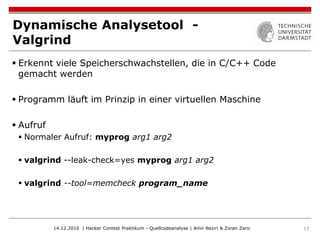

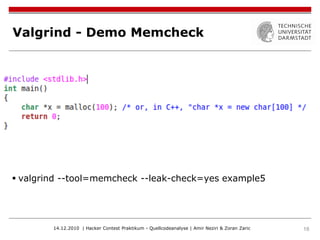

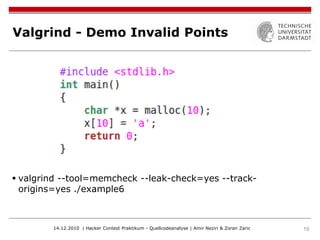

Das Dokument behandelt die Analyse von Quellcode im Rahmen eines Praktikums, welches Methoden zur Fehlerdetektion wie dynamische, formale und statische Analyse vorstellt. Es werden häufige Fehlerarten wie Buffer Overflows und Speicherlecks erläutert, einschließlich spezifischer Beispiele und der zugehörigen Analysetools. Die Vor- und Nachteile von statischer und dynamischer Analyse werden diskutiert, um die Effizienz der Fehlererkennung zu optimieren.

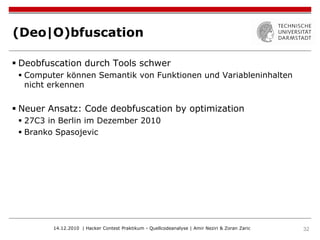

![(Deo|O)bfuscation

Beispiel JavaScript Obfuscation

document.body.write("Hello World!");

document['body']['write']("Hello World");

var b = 'body', w = 'write', olleh = "Hello", dlorw = "World";

document[b][w](olleh + ' ' + dlorw);

14.12.2010 | Hacker Contest Praktikum - Quellcodeanalyse | Amir Neziri & Zoran Zaric 31](https://image.slidesharecdn.com/quellcodeanalysev23-110620163031-phpapp01/85/Quellcode-Analyse-31-320.jpg)