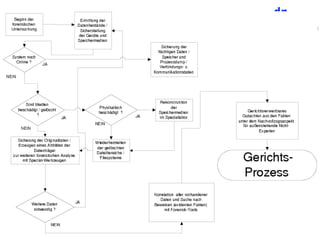

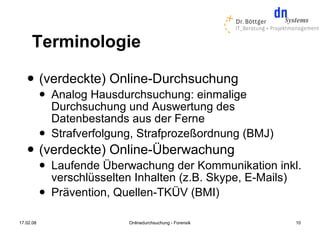

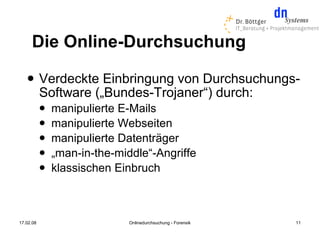

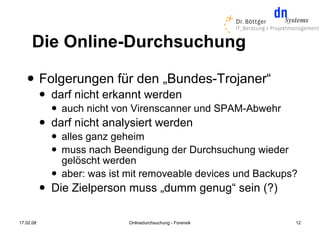

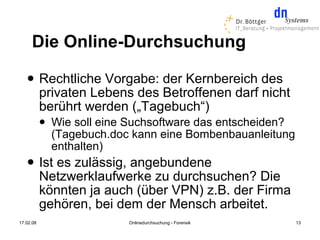

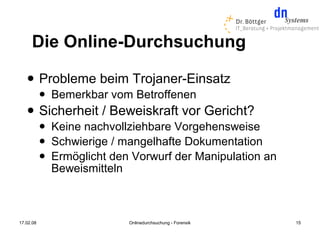

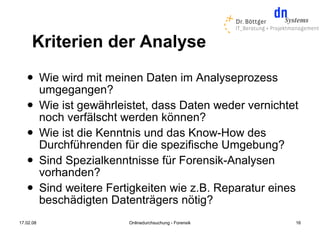

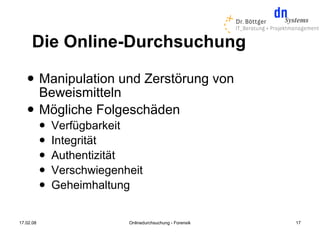

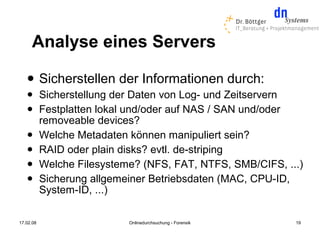

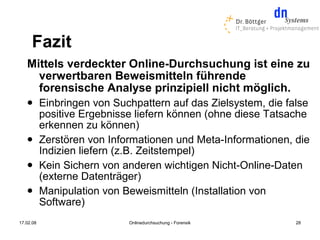

Die Präsentation von Dr. Christian Böttger behandelt die Herausforderungen und rechtlichen Aspekte der verdeckten Online-Durchsuchung aus der Sicht der IT-Forensik, mit einem Fokus auf die Beweissicherung und die Gefahren der Manipulation von Beweismitteln. Sie thematisiert die technischen Risiken, die durch den Einsatz von Überwachungssoftware, wie dem 'Bundes-Trojaner', entstehen, sowie die Unmöglichkeit, durch Online-Durchsuchungen verwertbare Beweismittel zu erhalten. Abschließend wird betont, dass eine fundierte forensische Analyse nicht durch verdeckte Online-Durchsuchungen durchgeführt werden kann, da diese zu falschen Ergebnissen und Verlust wichtiger Daten führen können.