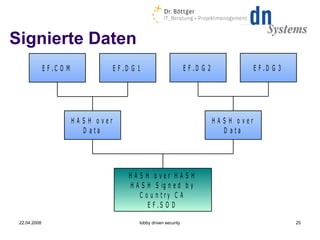

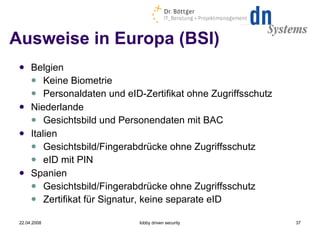

Das Dokument behandelt die Sicherheitsaspekte des elektronischen Reisepasses sowie der Technologien wie RFID und die damit verbundenen Risiken, insbesondere in Bezug auf Datenmanipulation und Identitätsfälschung. Der Sprecher kritisiert die durch Lobbyarbeit beeinflussten Standards und die Komplexität der Sicherheitssysteme, die sich aus politischen Kompromissen ergeben haben. Zudem wird das Potenzial des elektronischen Personalausweises für eine sichere Online-Identifikation sowie die Herausforderungen bei dessen Implementierung und den Datenschutz betrachtet.

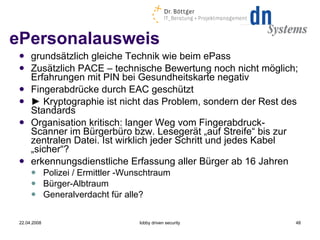

![Thank You DN-Systems International Limited P.O. Box 285 282 Dubai · U.A.E. Phone: +971-50-2861299 Mail: info@dn-systems.com Dr. Christian Böttger Bentestraße 10 31311 Uetze Phone: +49.5173.9249744 Mail: [email_address] http://www.boettger-consulting.de/ DN-Systems GmbH Hornemannstr. 11-13 31137 Hildesheim, Germany Phone: +49-5121-28989-0 Mail: [email_address] http://www.dn-systems.de/](https://image.slidesharecdn.com/elektronischerpersonalausweis-12853300995828-phpapp01/85/Elektronischer-Personalausweis-50-320.jpg)