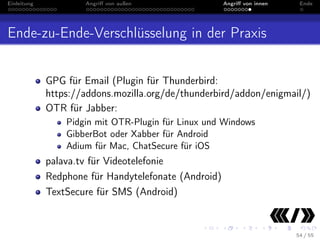

Das Dokument behandelt verschiedene Aspekte des Schutzes vor digitaler Überwachung, insbesondere durch die NSA und andere Geheimdienste. Es werden Techniken und Werkzeuge zur Sicherung von Computern und Smartphones sowie zur Anonymisierung im Internet vorgestellt, darunter die Nutzung von Open-Source-Software und Verschlüsselung. Der Fokus liegt auf den Maßnahmen, die Benutzer ergreifen können, um ihre Daten und Kommunikationsinhalte zu schützen.