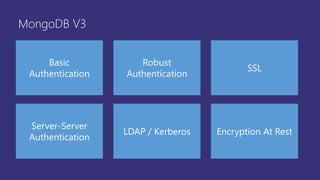

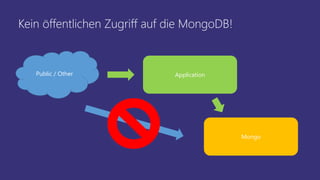

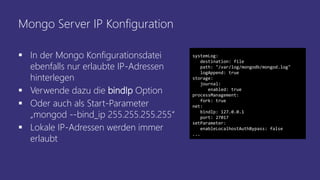

Das Dokument bietet umfassende Sicherheitstipps für MongoDB, um Hackerangriffe zu verhindern, einschließlich der Aktivierung von Basis-Authentifizierung und der Verwendung robuster Authentifizierungsmaßnahmen. Es werden spezifische Anleitungen zum Einrichten von Benutzern, der Einschränkung von Netzwerkzugriffen und der Implementierung von Verschlüsselung und Backups gegeben. Zudem wird auf die Notwendigkeit hingewiesen, MongoDB regelmäßig zu aktualisieren und Sicherheitsüberprüfungen durchzuführen.

![Setup-Script zur Authentifizierung

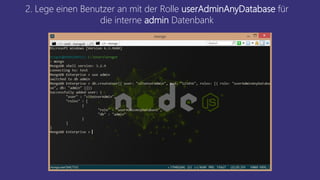

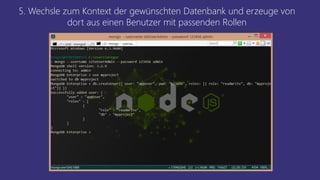

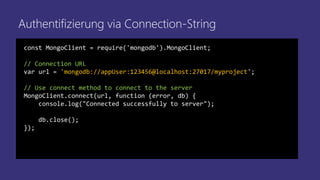

var db = connect('localhost:27017/admin');

print('Create siteUserAdmin...');

var siteUserAdmin = {

user: 'siteUserAdmin',

pwd: '123456',

roles: [

{

role: 'userAdminAnyDatabase',

db: 'admin'

}

]

};

db.createUser(siteUserAdmin);

print('Switch to myproject db...');

db = db.getSiblingDB('myproject');

print('Create appUser...');

var appUser = {

user: 'appUser',

pwd: '123456',

roles: [

{

role: 'readWrite',

db: 'myproject'

}

]

};

db.createUser(appUser);

print('Finish! Your Database is ready...');](https://image.slidesharecdn.com/mongodbsecurity-tipps-170513133635/85/MongoDB-Security-Tipps-gegen-Hacker-39-320.jpg)