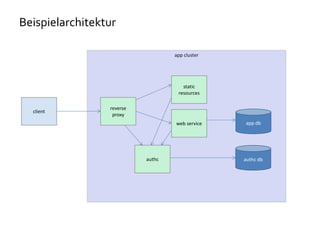

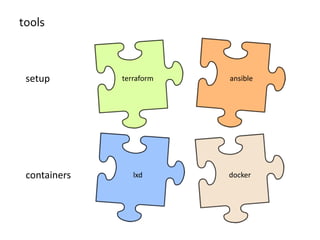

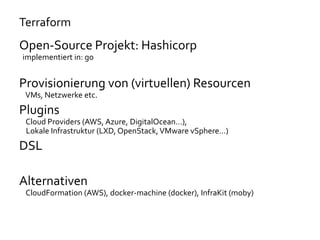

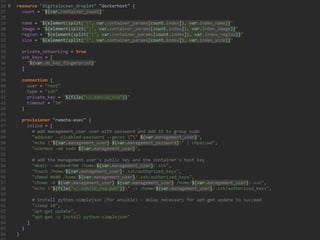

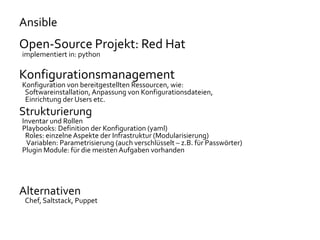

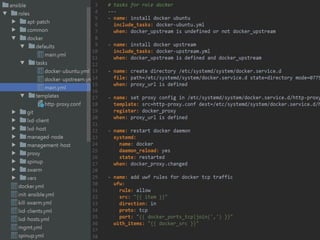

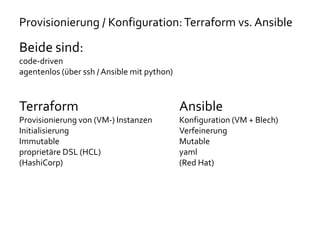

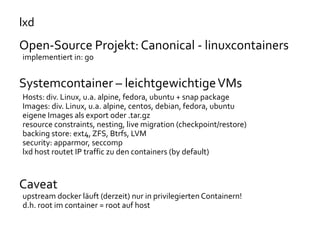

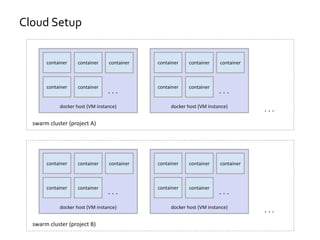

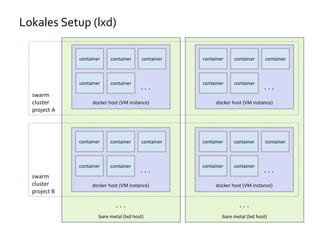

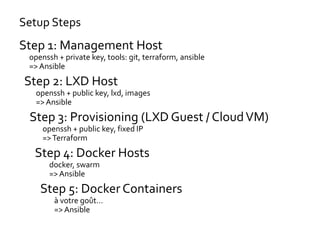

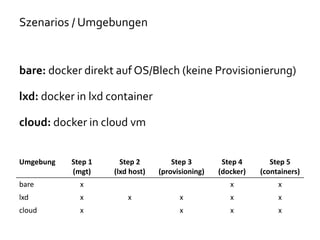

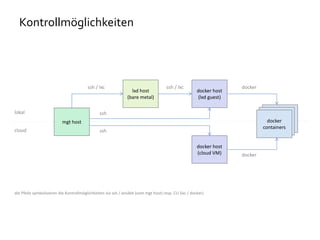

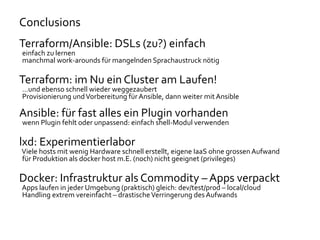

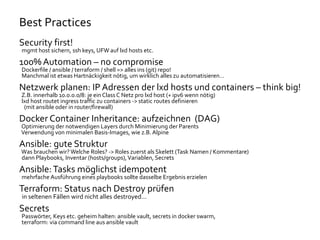

Der Vortrag behandelt die automatisierte Bereitstellung und Konfiguration von Docker-Hosts und -Containern unter Verwendung von Infrastruktur als Code (IaC) mit Tools wie Terraform und Ansible. Es wird gezeigt, wie diese Technologie sowohl auf physischer Hardware als auch in der Cloud angewendet werden kann, um einheitliche Entwicklungs- und Produktionsumgebungen zu schaffen. Ziel ist eine vollständige Automatisierung der Infrastrukturverwaltung und eine einfache Handhabung durch Versionierung im Git-Repository.