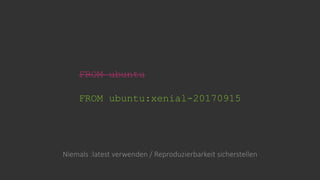

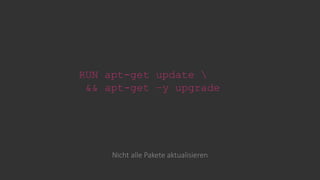

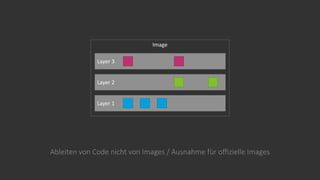

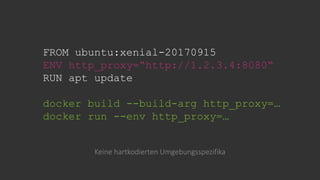

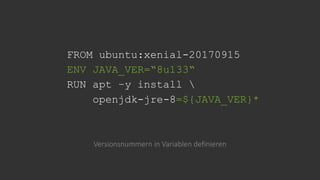

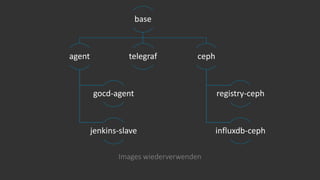

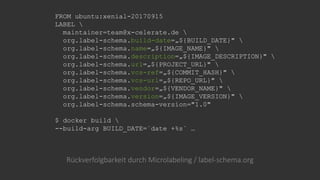

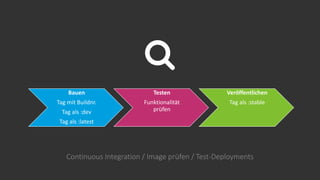

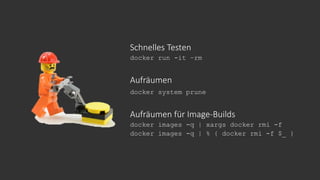

Das Dokument bietet Tipps und Best Practices zum Umgang mit Docker, einschließlich der Reproduzierbarkeit durch Automatisierung, der Verwendung von Dockerfiles und Docker-Compose sowie der Optimalnutzung von Images. Es behandelt spezifische Aspekte wie das Verhindern der Nutzung von 'latest', die Definition von Versionen in Variablen und die Implementierung von Microlabeling für bessere Rückverfolgbarkeit. Es werden auch Empfehlungen für Continuous Integration, Tests und das Aufräumen von Images gegeben.