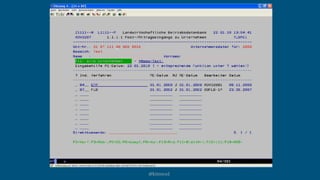

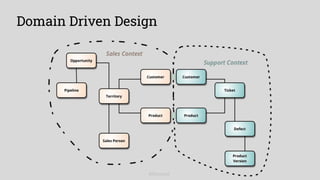

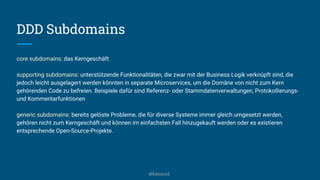

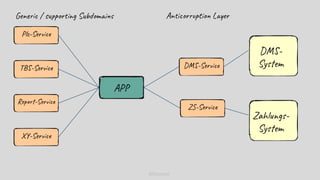

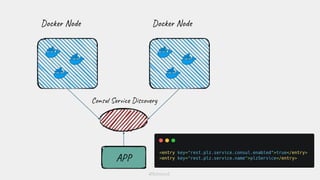

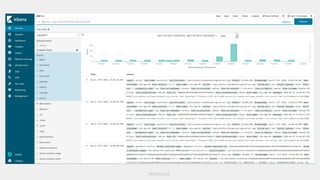

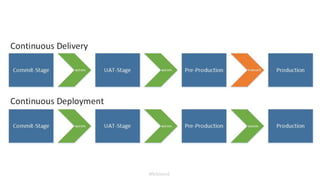

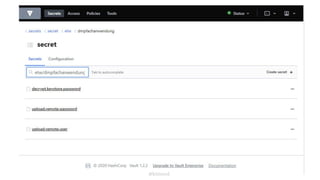

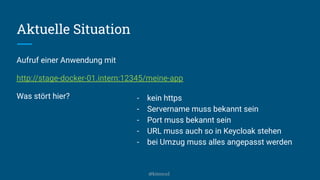

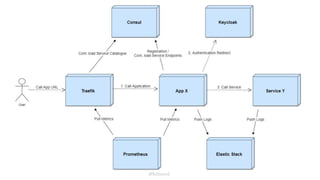

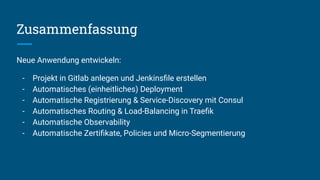

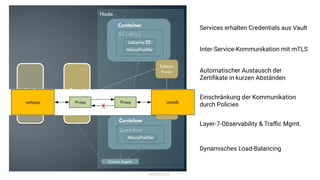

Das Dokument behandelt den Einsatz von Microservices und modernen Technologien in der Softwareentwicklung innerhalb einer Behörde mit ca. 600 Mitarbeitern, die etwa 60 Fachanwendungen betreut. Es wird hervorgehoben, dass der Übergang von legacy Systemen zu Microservices eine bessere Modularität und Wartbarkeit ermöglicht, während praktische Schritte zur Implementierung von Containern und Automatisierung vorgestellt werden. Der Autor betont, dass das Erlernen neuer Technologien schrittweise erfolgen sollte und gibt Anregungen zur Nutzung von Open-Source-Tools zur Unterstützung des Entwicklungsprozesses.