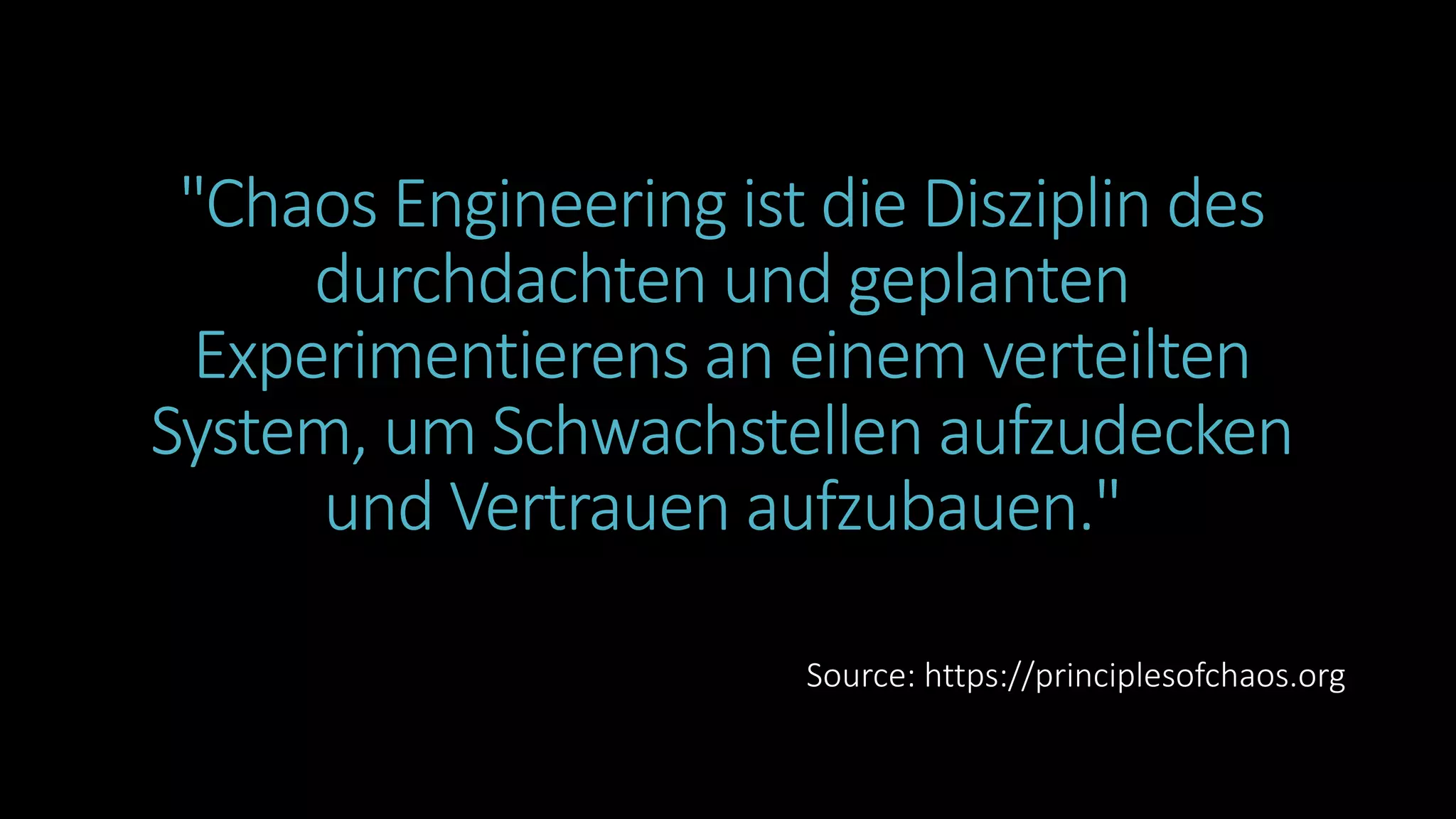

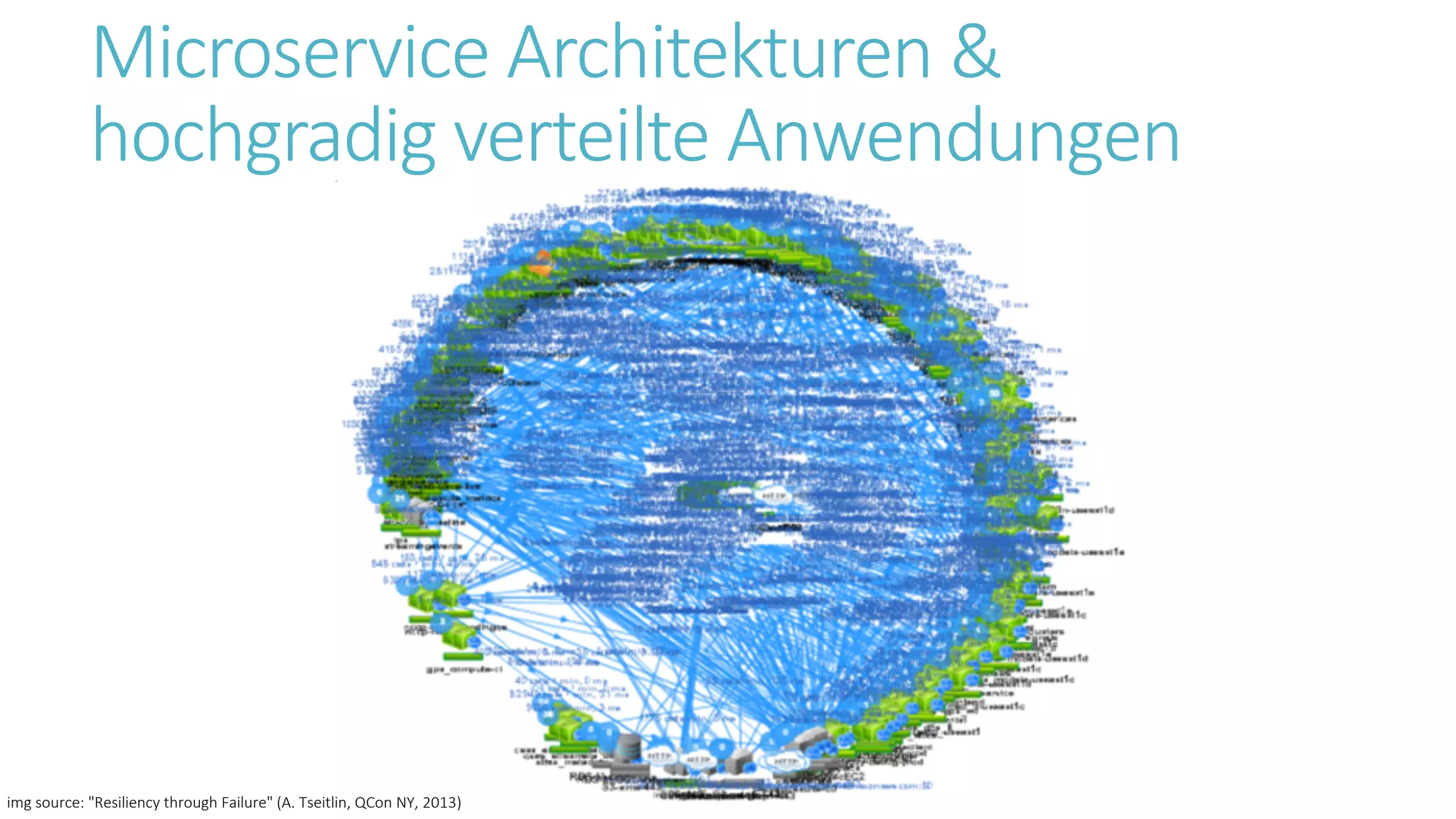

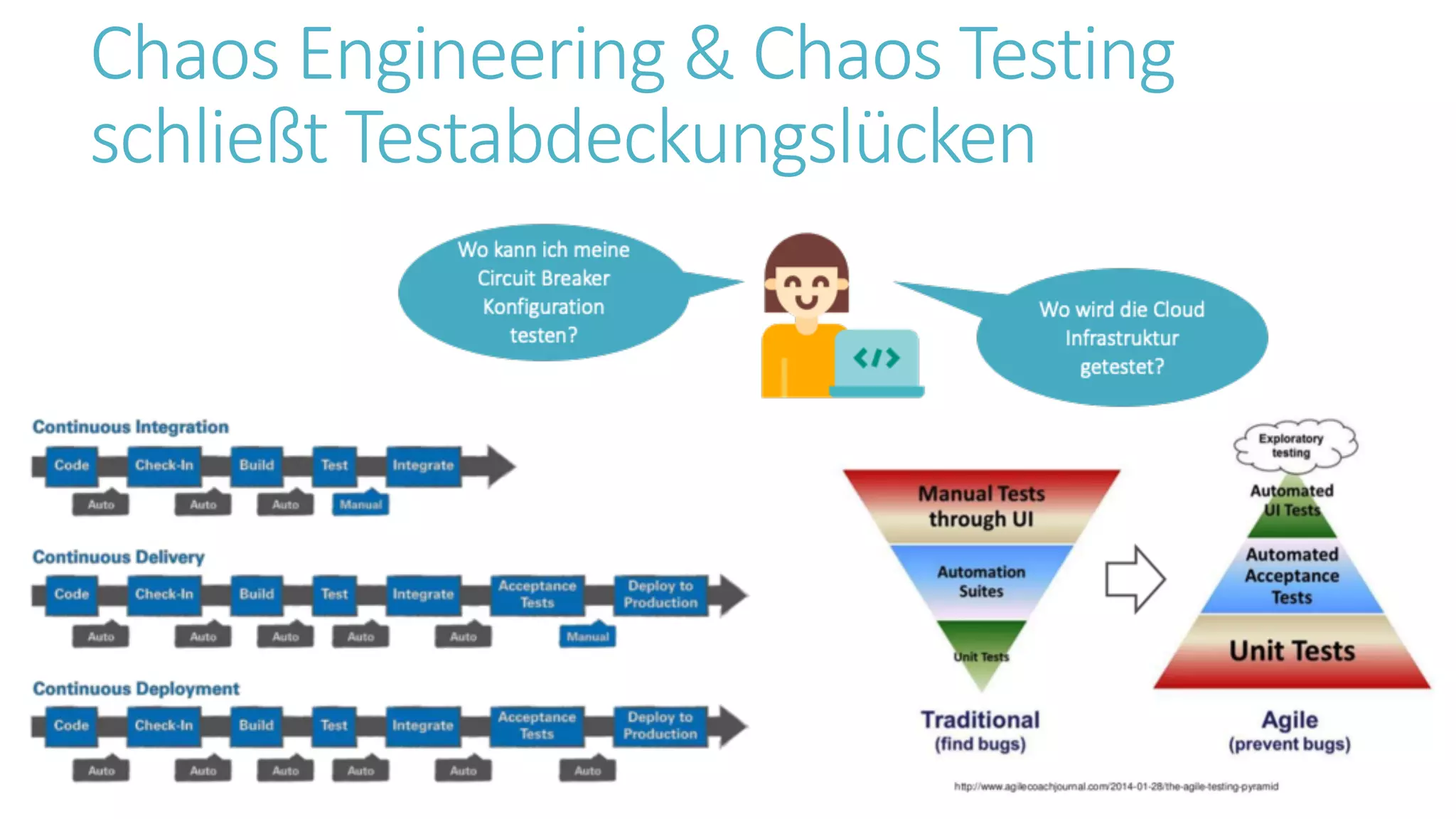

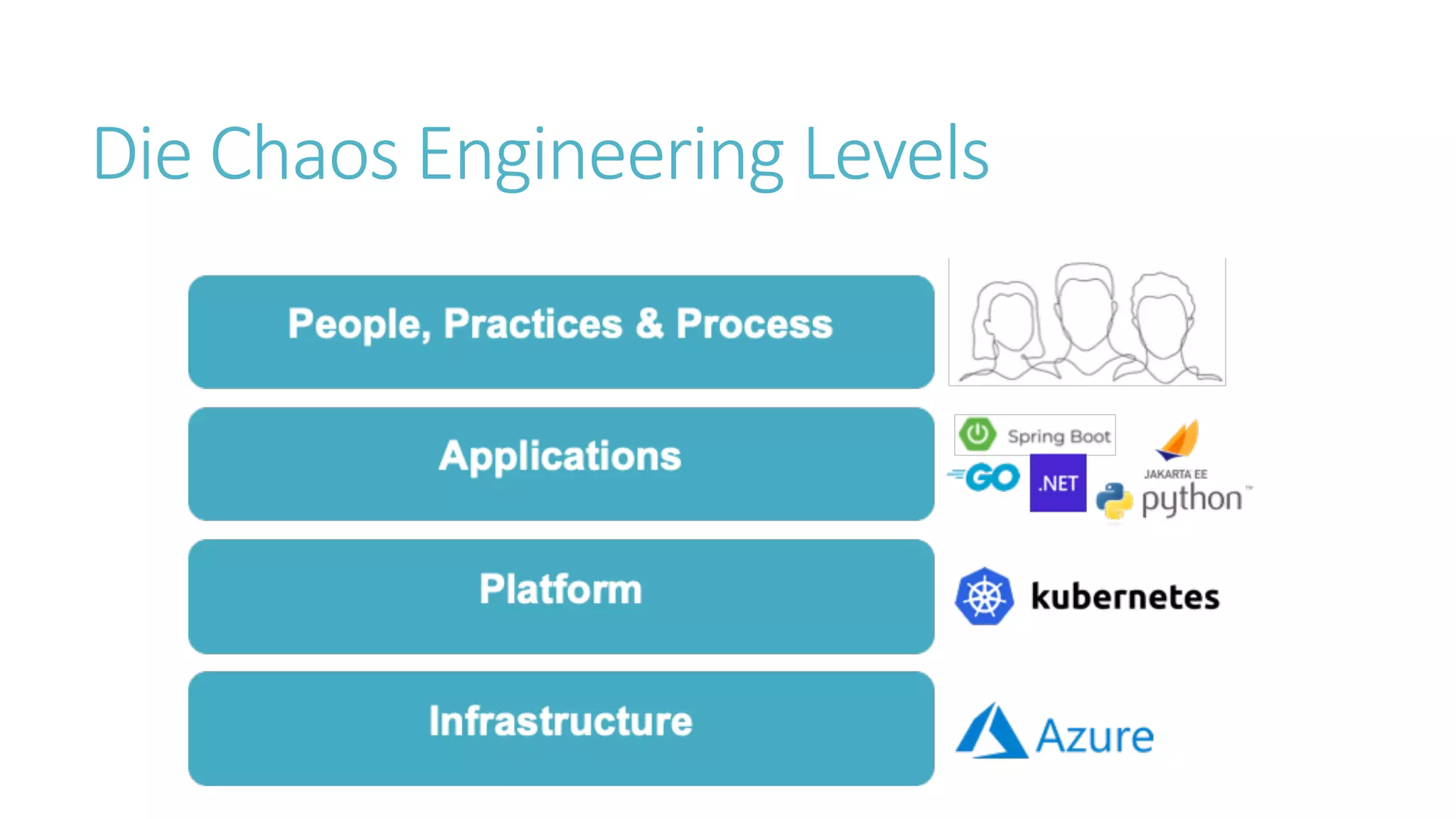

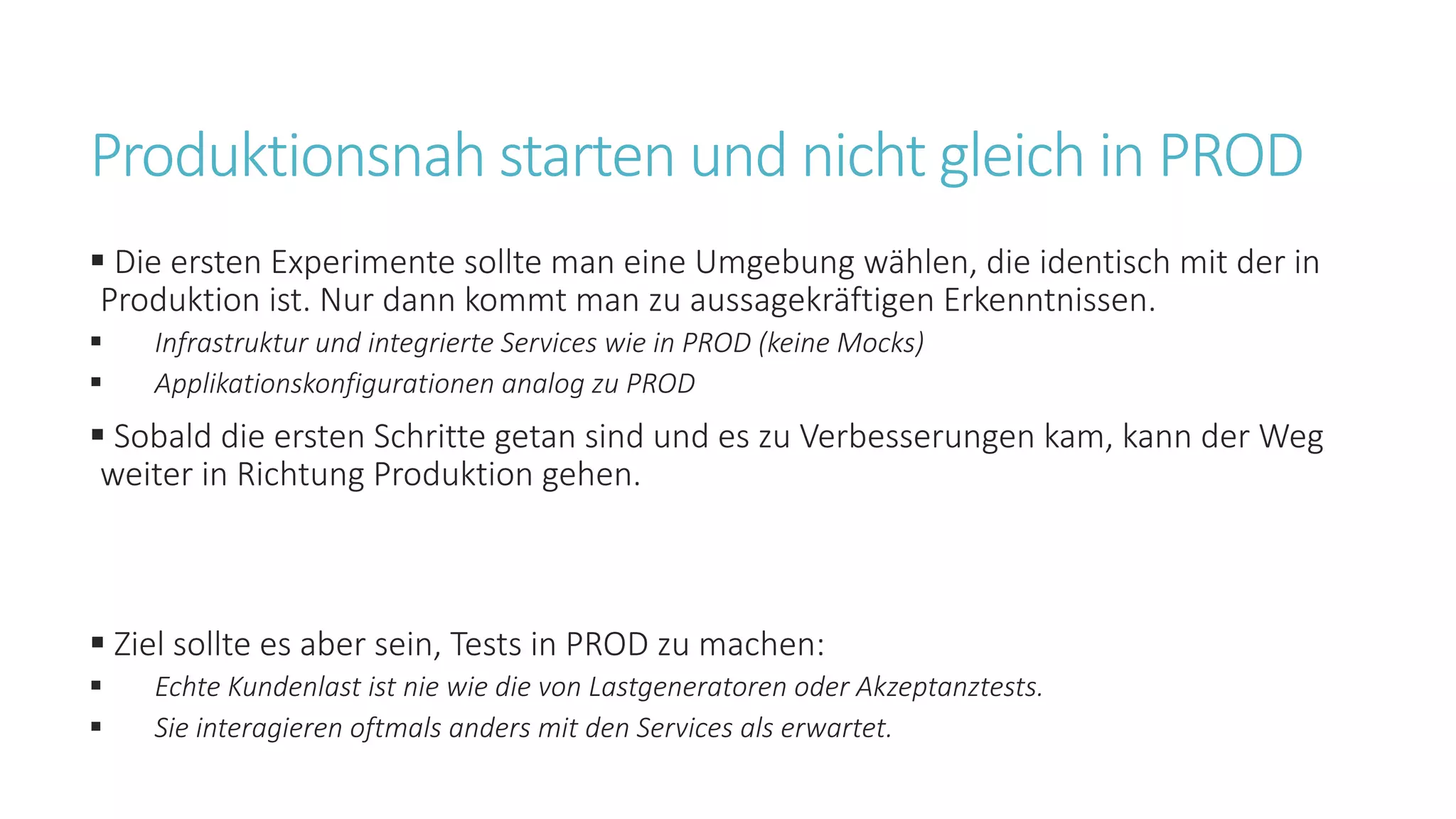

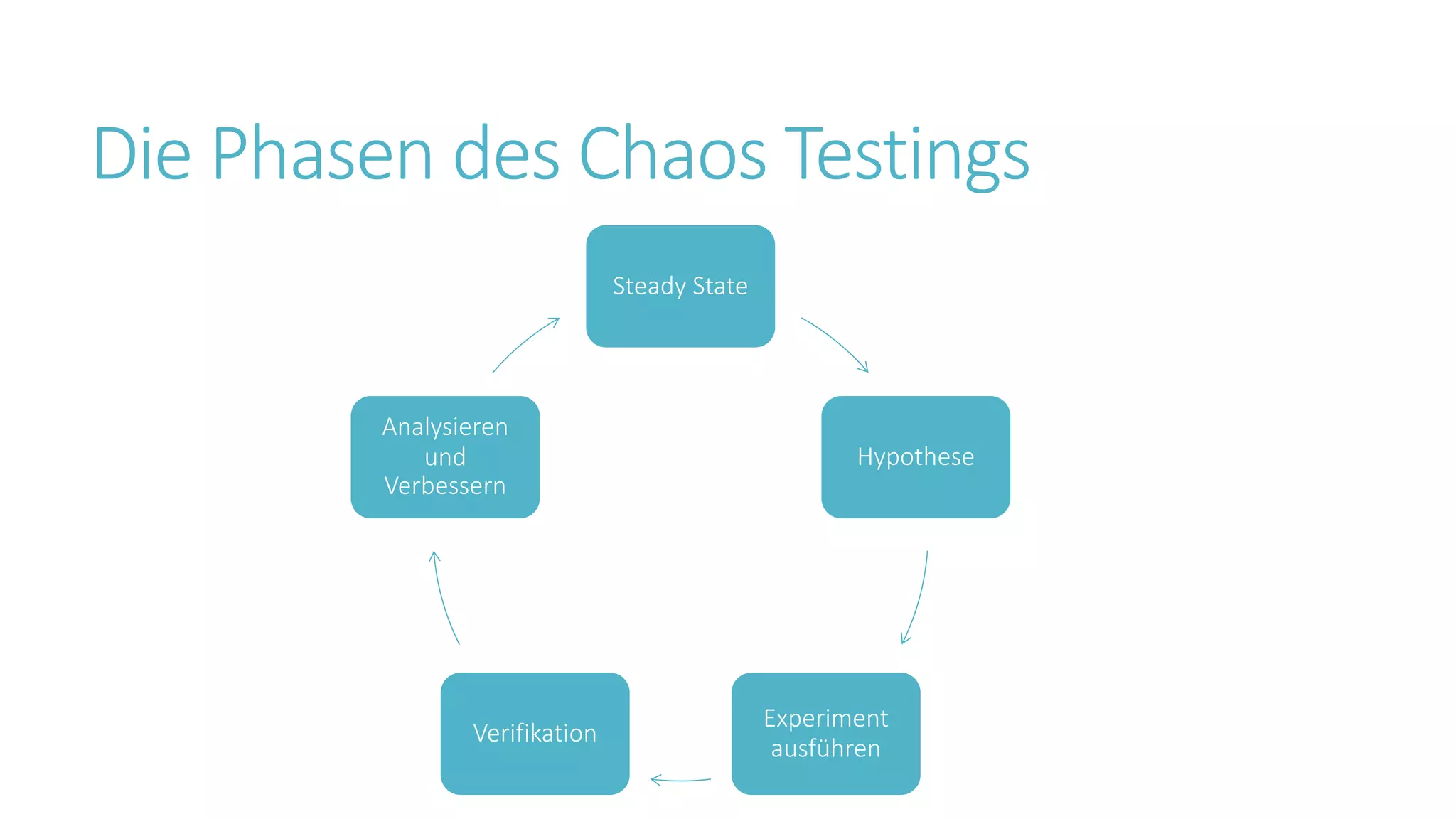

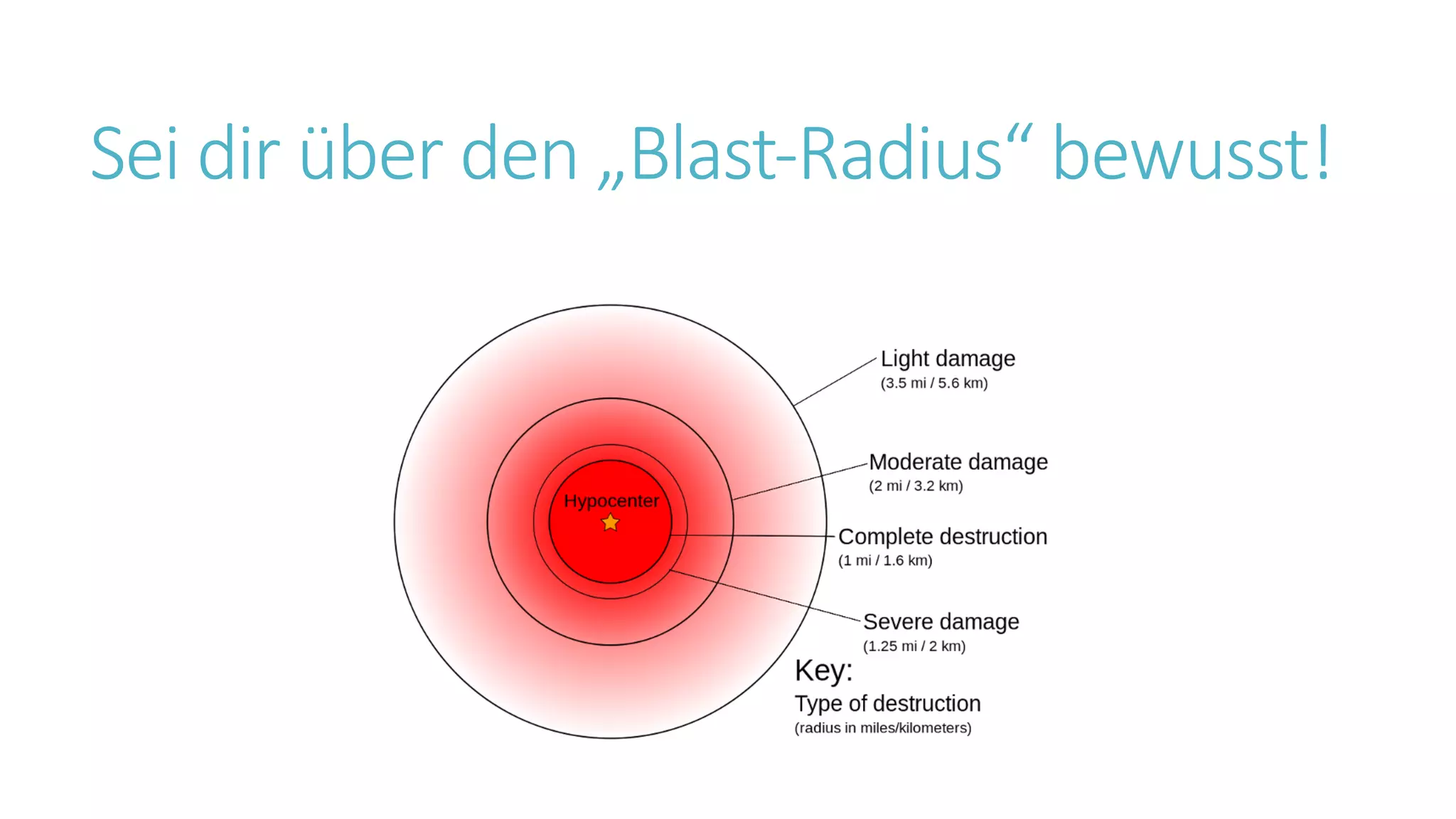

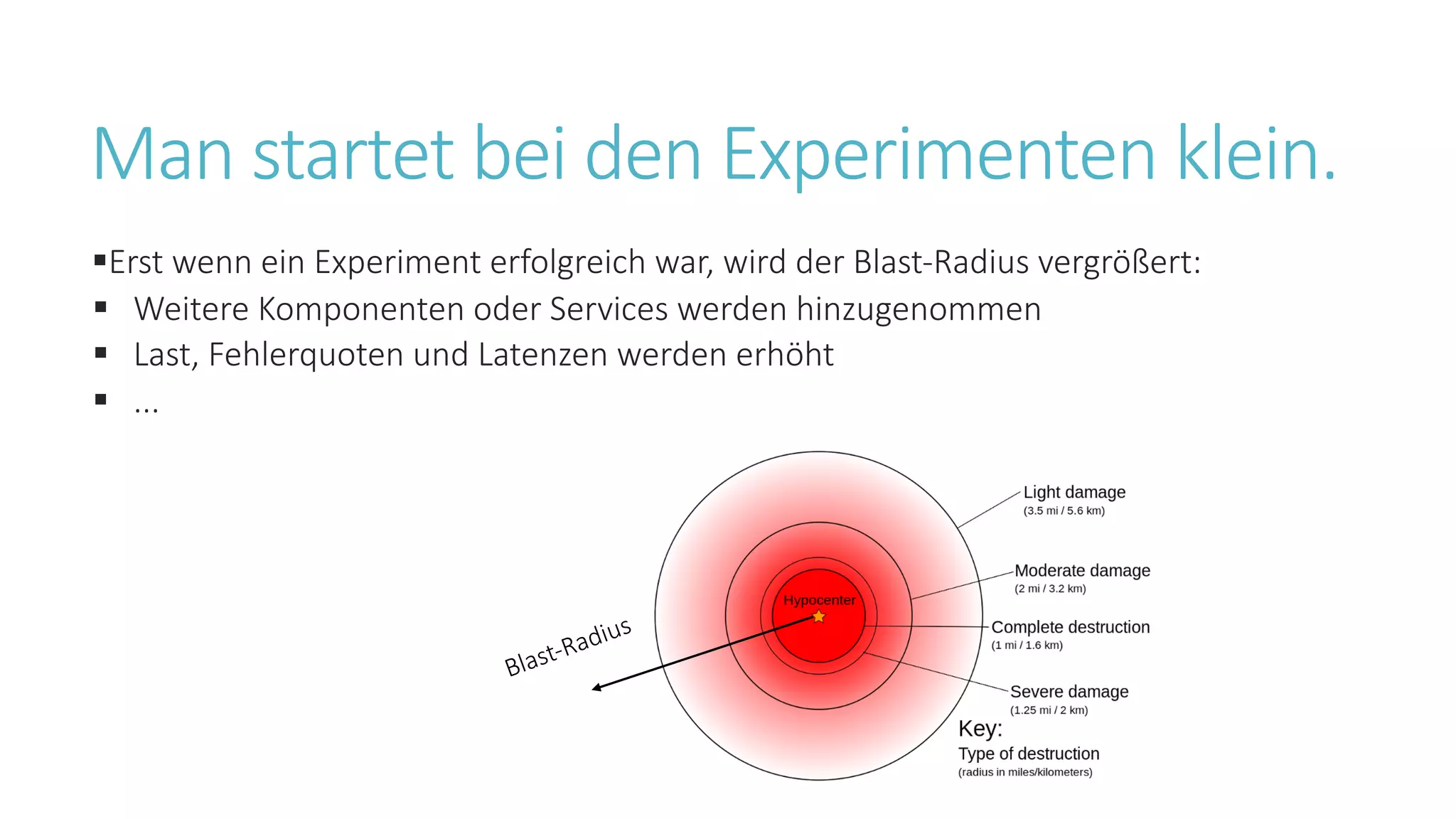

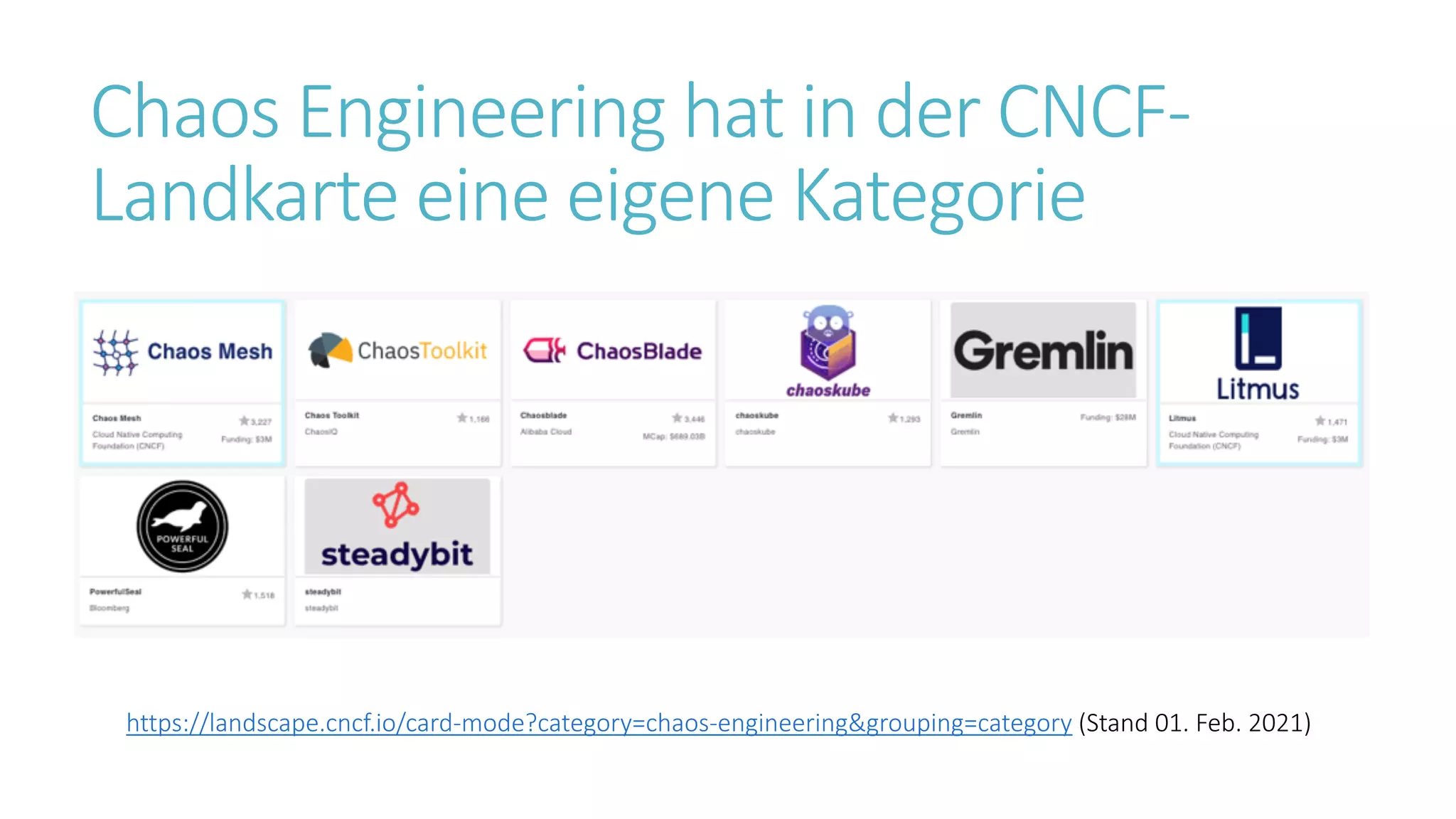

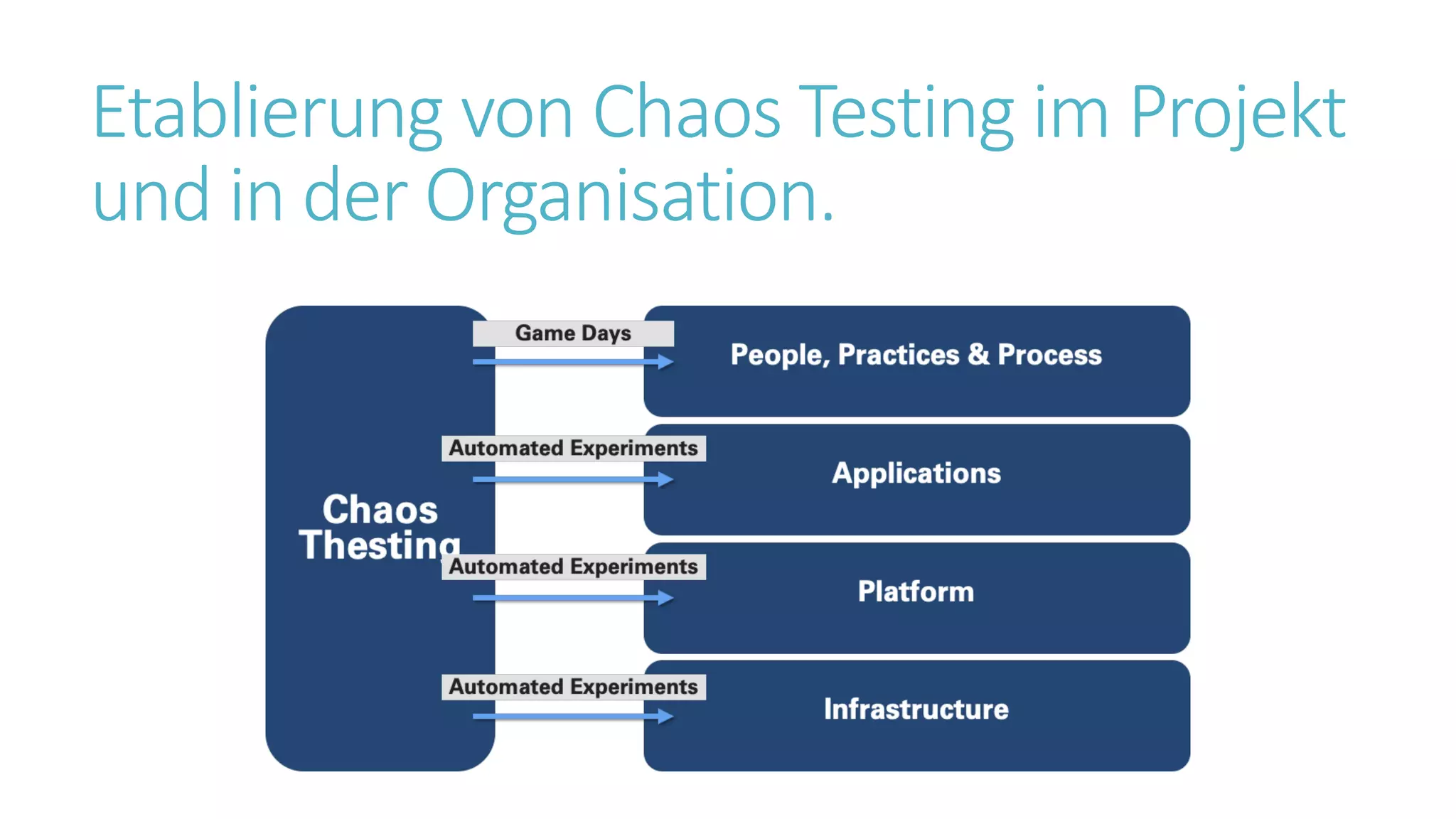

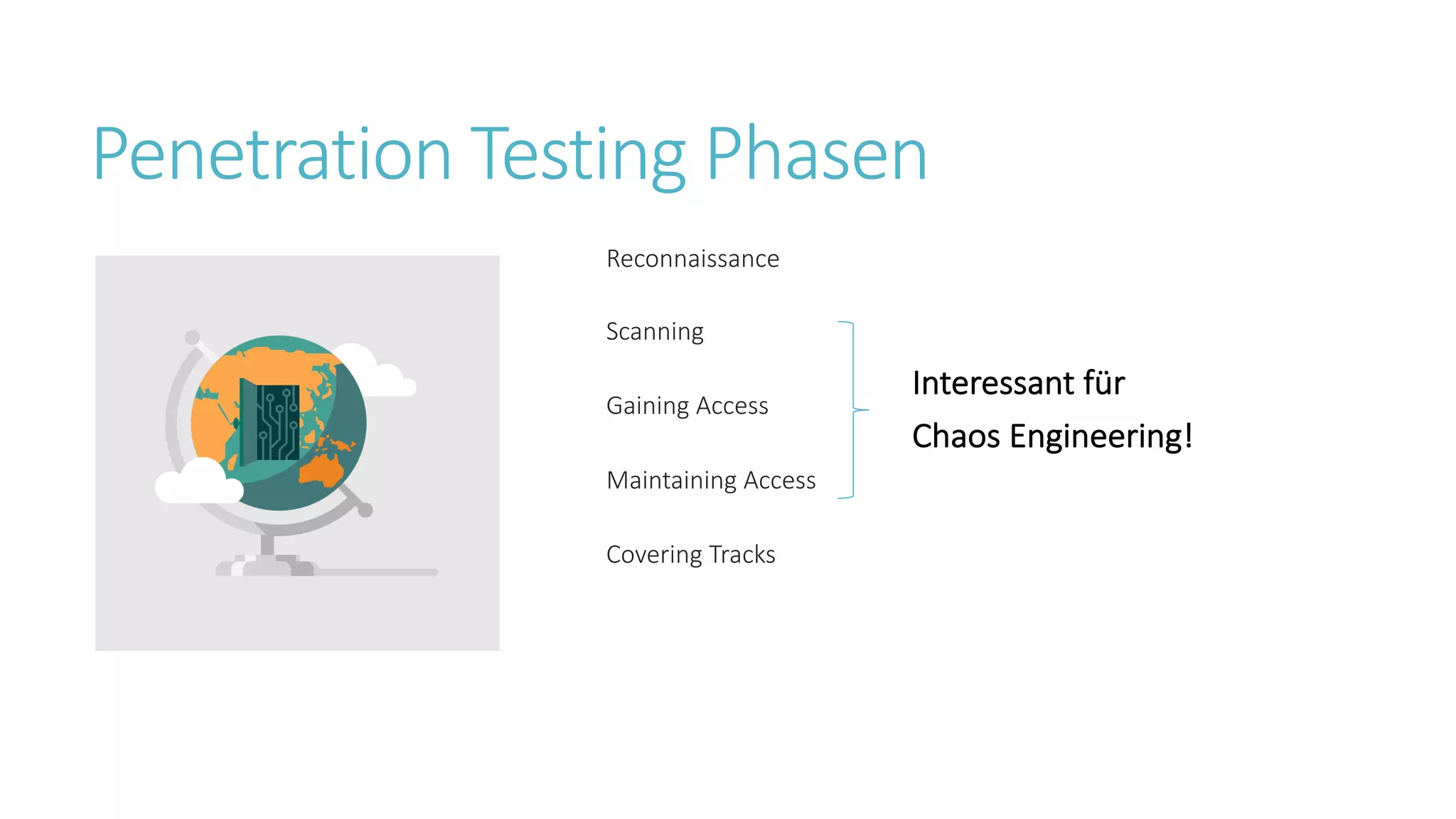

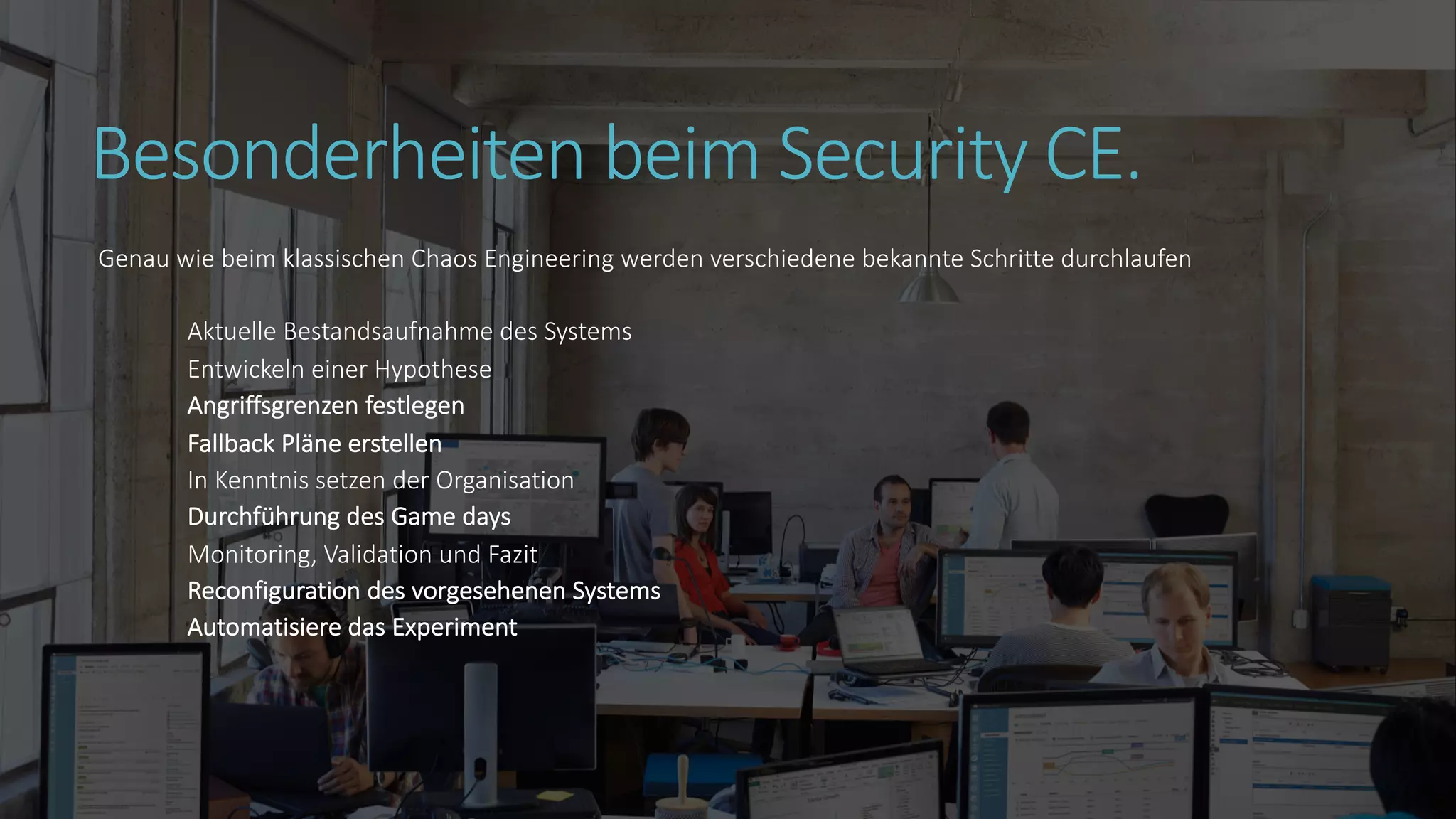

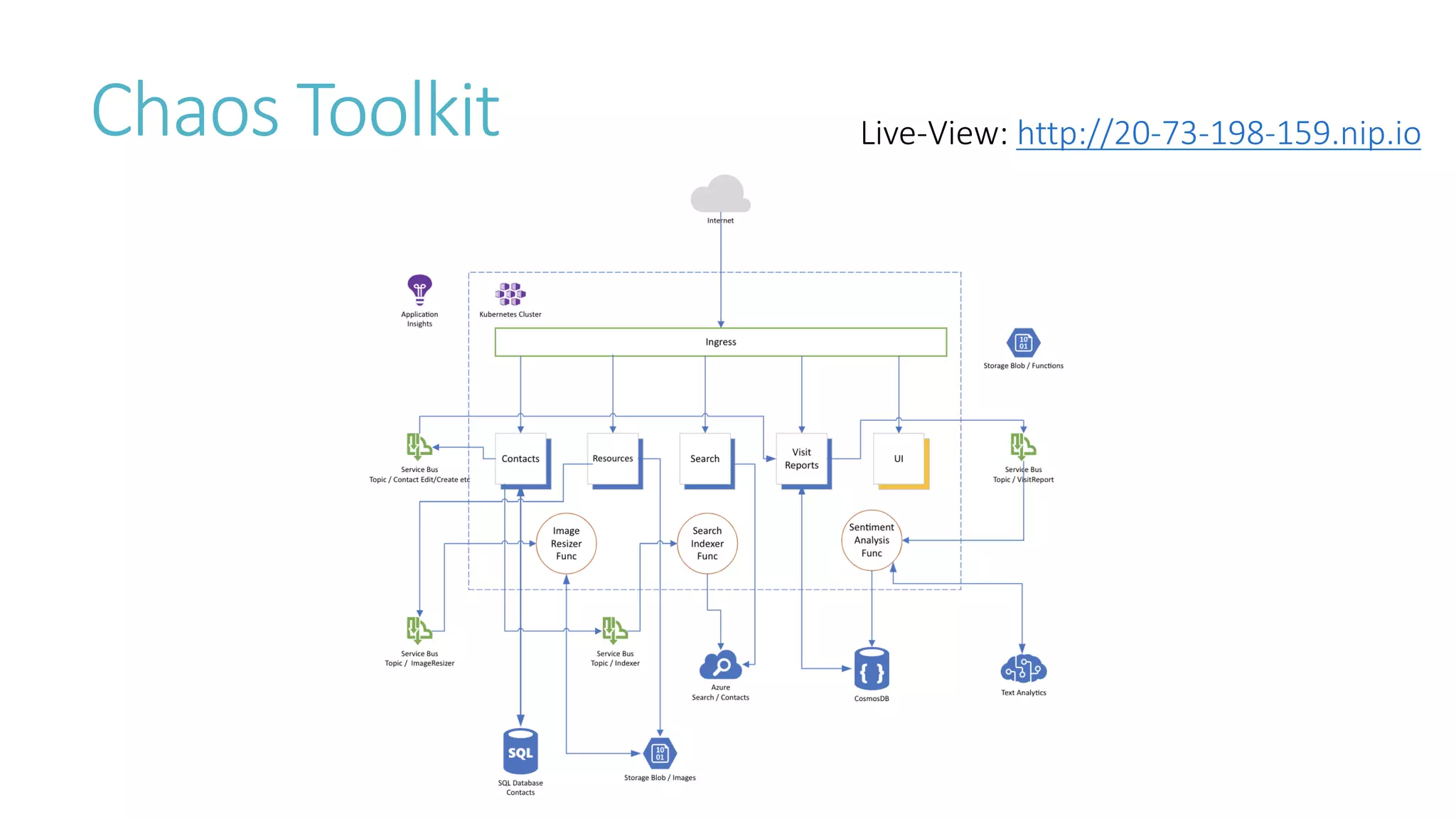

Chaos Engineering ist die Disziplin des geplanten Experimentierens an verteilten Systemen, um Schwachstellen aufzudecken und Vertrauen aufzubauen. Der Prozess umfasst das Einrichten der Umgebung, das Entwerfen und Durchführen von Experimenten sowie die Integration von Chaos Testing in die Organisation und Penetration Testing für Sicherheitsaspekte. Die Werkzeuge und Methoden im Chaos Engineering entwickeln sich kontinuierlich weiter, wobei die Durchführung regelmäßiger Gamedays für Teams empfohlen wird.