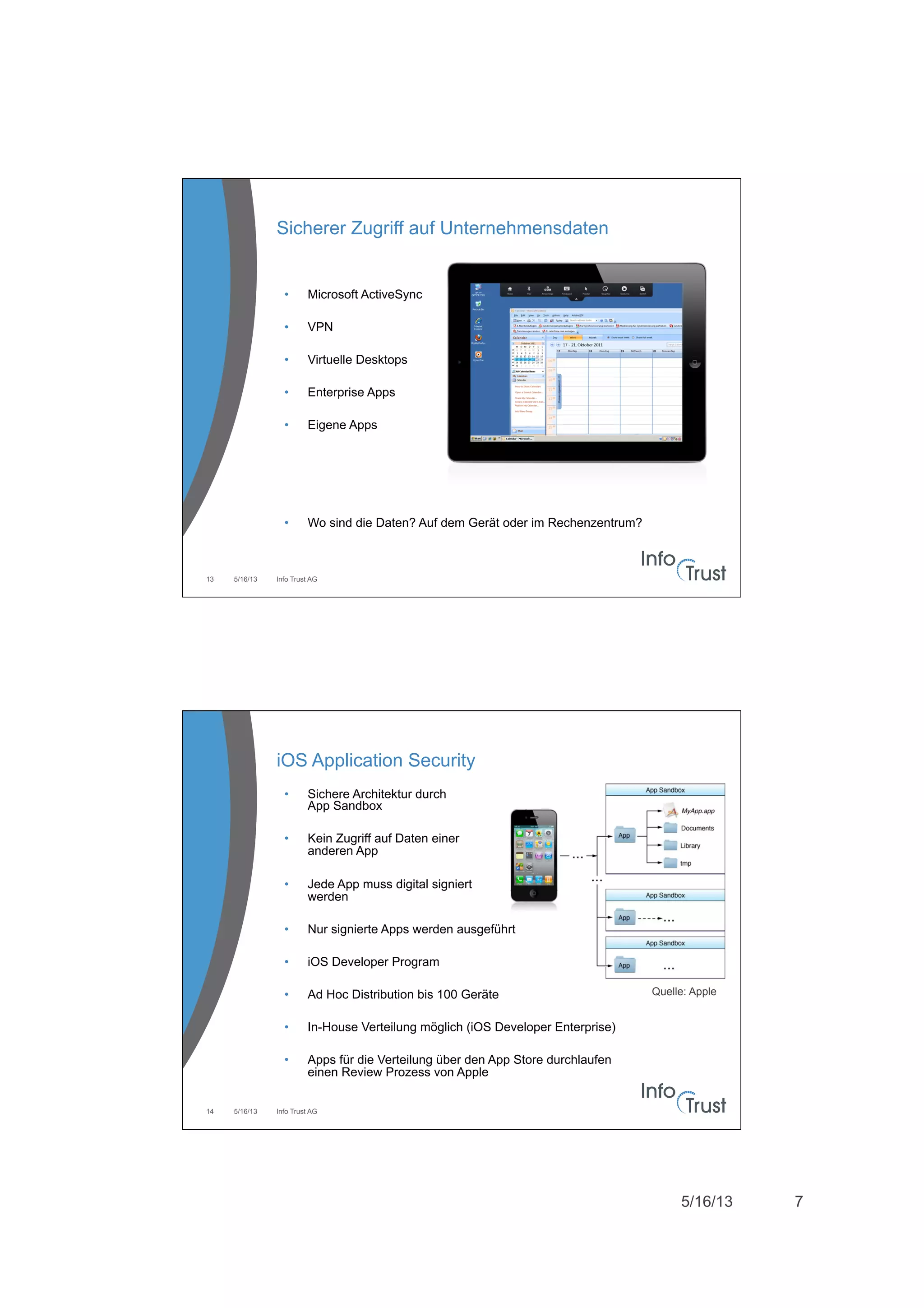

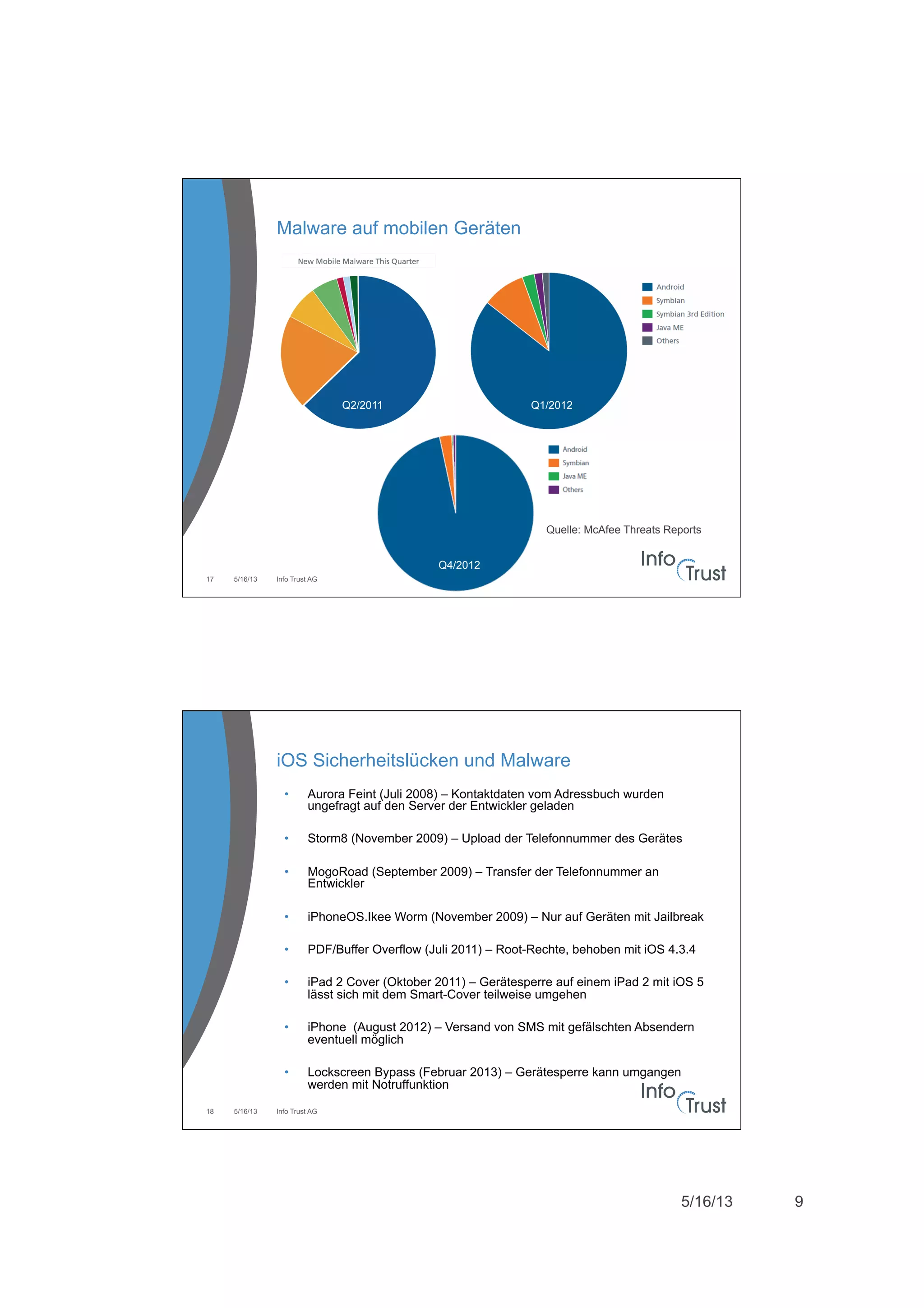

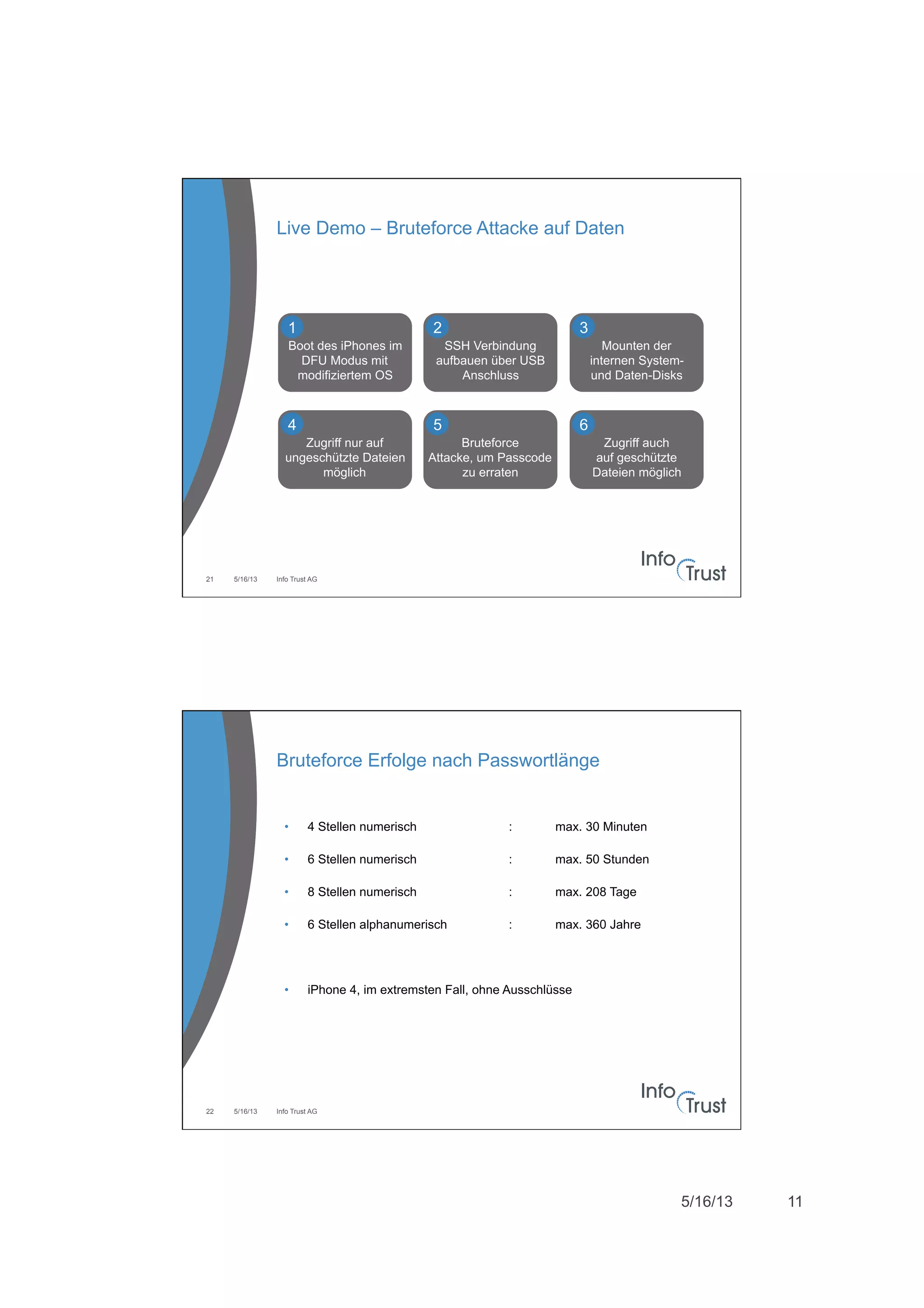

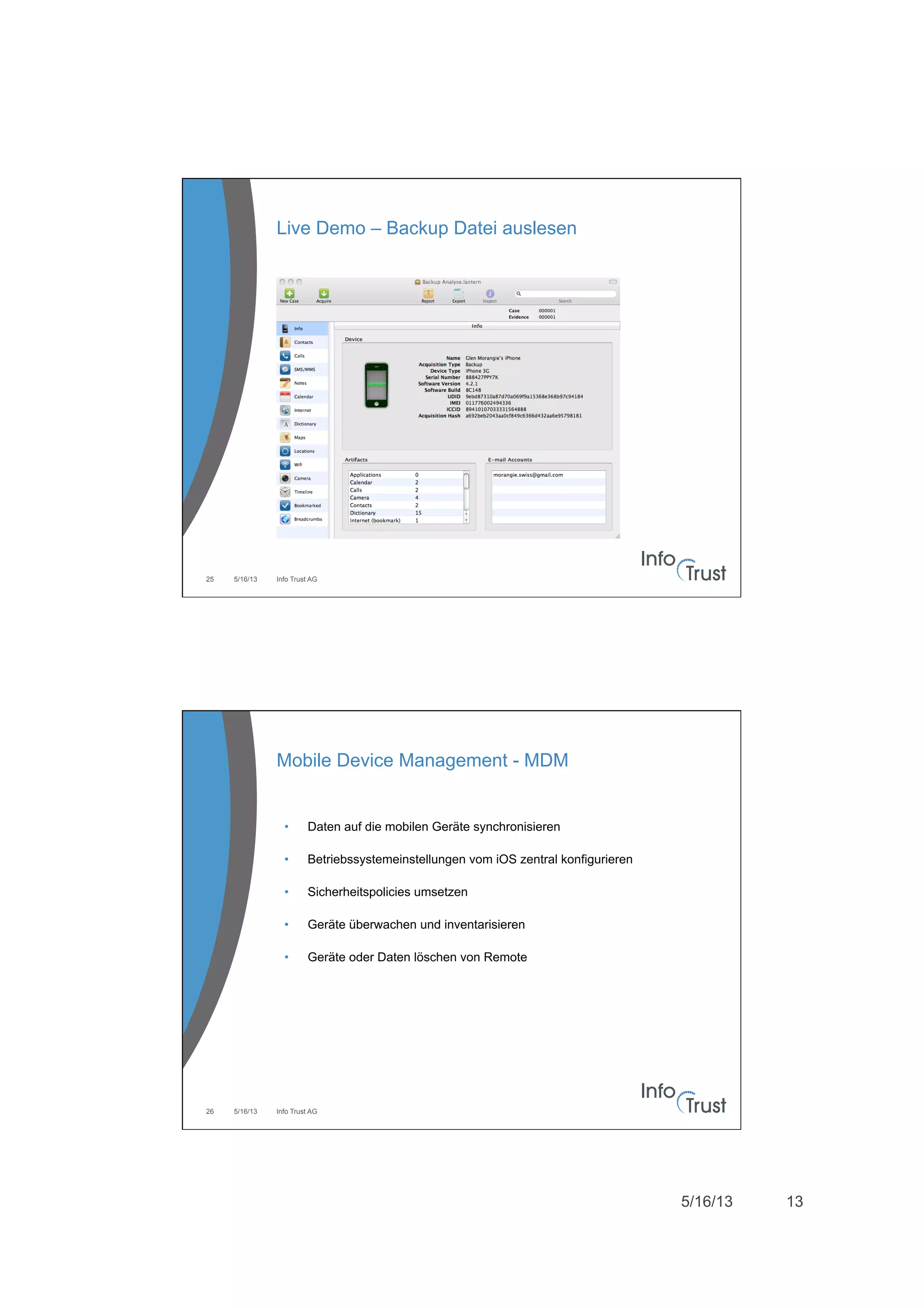

Das Dokument beschreibt die IT-Sicherheitsherausforderungen im Umgang mit mobilen Geräten und bietet einen Überblick über Sicherheitslösungen für iOS-Geräte. Es werden wichtige Punkte wie Device Management, Absicherung von Unternehmensdaten, Risiken durch Jailbreaks und Malware sowie Best Practices für die sichere Nutzung dargestellt. Eine Checkliste für den sicheren Businesseinsatz wird ebenfalls bereitgestellt.