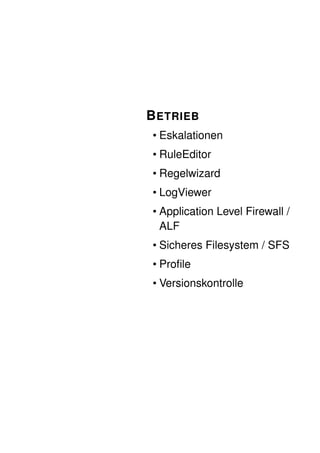

Das Installations- und Konfigurationshandbuch der genua mbH bietet umfassende Anleitungen zur Installation und Konfiguration der Software Anoubis auf verschiedenen Betriebssystemen, einschließlich Debian, Fedora, OpenSUSE, OpenBSD und Ubuntu. Es enthält auch Informationen zur Benutzeroberfläche, Betriebsabläufen, Logging und Fehlerbehandlungen sowie spezifische Anweisungen zur Regelkonfiguration und zu Werkzeugen innerhalb der Software. Das Dokument schließt mit einem Glossar und weiteren Anhängen ab, die zusätzliche Begriffe und Konzepte erläutern.

![14 2. Installation

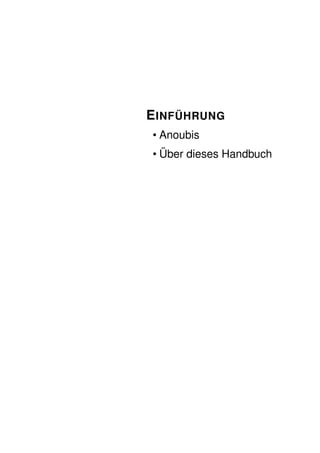

Cool! Let's get to it.

At any promp except password prompts you can escape to a shell by

typing '!'. Default answers are shown in []'s and are selected by

pressing RETURN. You can exit this program at any time by pressing

Control-C. But this can leave your system in an inconsistent state.

Choose your keyboard layout ('?' or 'L' for list) [default] de

kbd: keyboard mapping set to de

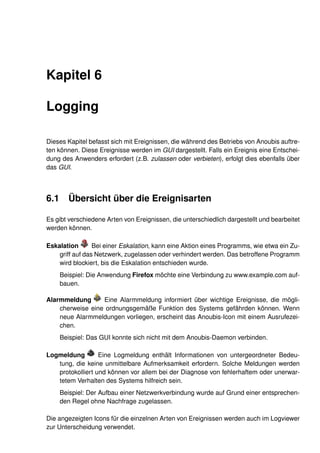

Anschließend erfolgt die Konfiguration des Netzwerks.

System hostname? (short form, e.g. 'foo') anoubis

Available network interfaces are: fxp0 x10.

Which one do you wish to configure? (or 'done') [x10] <Enter>

IPv4 address for x10? (or 'dhcp' or 'none') [dhcp] <Enter>

Issuing hostname-associated DHCP request for x10.

DHCPDISCOVER on fxp0 to 255.255.255.255 port 67 interval 2

DHCPOFFER from 192.168.1.257 (00:30:48:8c:50:21)

DHCPREQUEST on x10 to 255.255.255.255 port 67

DHCPACK from 192.1668.1.254 (00:30:48:8c:50:21)

bound to 69.241.244.76 -- renewal in 1800 seconds.

IPv6 address for x10? (or 'rtsol' or 'none') [none] <Enter>

Available network interfaces are: fxp0 x10.

Which one do you wish to configure? (or 'done') [done] <Enter>

Using DNS domainname example.com

Using DNS nameserver at 68.87.77.130 68.87.72.130

Do you want to do any manual network configuration? [no] <Enter>

Im nächsten Schritt wird das Passwort für den Nutzer root festgelegt.

Password for root account? (will not echo) pAssWOrd

Password for root account? (again) pAssWOrd

Start sshd(8) by default? [yes] <Enter>

Start ntpd(8) by default? [no] <Enter>

Do you expect to run the X Window System? [yes] <Enter>

Do you want the X Window System to be started by xdm(1)? [no] <Enter>

Change the default console to com0? [no] <Enter>

Setup a user? (enter a lower-case loginname, or 'no') [no] <Enter>

Since you setup a user, disable sshd(8) logins to root? [yes] <Enter>

Im folgenden Schritt wird die Partitionierung der Festplatte vorgenommen.

Available disks are: wd0

Which one is the root disk? (or 'done') [wd0] <Enter>

Offset: 1312752 Signature: 0xAA55

Starting Ending LBA Info:

#: id C H S - C H S [ start: size ]

-------------------------------------------------------------------------------

*0: 0B 0 1 1 - 195 254 63 [ 63: 3148677 ] WinXP FAT-32

1: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused

2: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused

3: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused

Offset: 1012095 Signature: 0xAA55

Starting Ending LBA Info:

#: id C H S - C H S [ start: size ]

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-24-320.jpg)

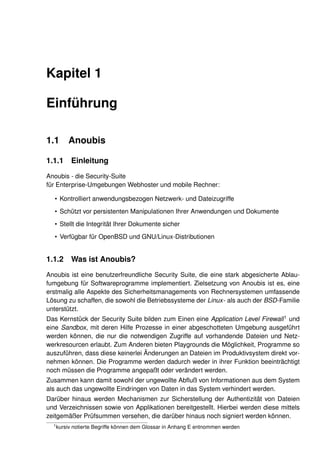

![2.5. OpenBSD 15

-------------------------------------------------------------------------------

0: 0B 0 1 1 - 195 254 63 [ 63: 3148677 ] OpenBSD

1: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused.....

2: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused.....

3: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused...

Offset: 12739545 Signature: 0xAA55

Starting Ending LBA Info:

#: id C H S - C H S [ start: size ]

-------------------------------------------------------------------------------

0: 0B 0 1 1 - 195 254 63 [ 63: 3148677 ] Linux

1: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused.....

2: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused.....

3: 00 0 0 0 - 0 0 0 [ 0: 0 ] unused...

Use (W)hole disk, use the (O)penBSD area, or (E)dit the MBR? [OpenBSD] O

The auto-allocated layout for wd0 is:

# size offset fstype [fsize bsize cpg]

a: 984.5M 1012158 4.2BSD 2048 16384 1 # /

b: 256.0M 3028435 swap

c: 76319.1M 0 unused

d: 3072.0M 3552726 4.2BSD 2048 16384 1 # /usr

e: 1413.8M 9844182 4.2BSD 2048 16384 1 # /home

e: 494.2M 63 ext2fs

j: 70096.1M 12739608 unknown

Use (A)uto layout, (E)dit auto layout, or create (C)ustom layout? [a] A

/dev/rwd0a: 984.5MB in 2016280 sectors of 512 bytes

5 cylinder groups of 202.47MB, 12958 blocks, 25984 inodes each

/dev/rwd0e: 1413.8MB in 2895360 sectors of 512 bytes

7 cylinder groups of 202.47MB, 12958 blocks, 25984 inodes each

/dev/rwd0d: 3072.0MB in 6291456 sectors of 512 bytes

16 cylinder groups of 202.47MB, 12958 blocks, 25984 inodes each

/dev/wd0a on /mnt type ffs (rw, asynchronous, local)

/dev/wd0e on /mnt/home type ffs (rw, asynchronous, local, nodev, nosuid)

/dev/wd0d on /mnt/usr type ffs (rw, asynchronous, local, nodev)

Let's install the sets!

Location of sets? (cd disk ftp http or 'done') [cd] <Enter>

Available CD-ROMs are: cd0.

Which one contains the install media? (or 'done') [cd0] <Enter>

Pathname to the sets? (or 'done') [4.6/i386] <Enter>

Select sets by entering a set name, a file name pattern or 'all'. De-select

sets by prepending a '-' to the set name, file name pattern or 'all'. Selected

sets are labeled '[x]'.

[X] bsd [X] etc46.tgz [X] game46.tgz [X] xserv46.tgz

[X] bsd.rd [X] misc46.tgz [X] xbase46.tgz [ ] site46.tgz

[X] bsd.mp [X] comp46.tgz [X] xetc46.tgz

[X] base46.tgz [X] man46.tgz [X] xshare46.tgz

Set name(s)? (or 'abort' or 'done') [done] all

[X] bsd [X] etc46.tgz [X] game46.tgz [X] xserv46.tgz

[X] bsd.rd [X] misc46.tgz [X] xbase46.tgz [X] site46.tgz

[X] bsd.mp [X] comp46.tgz [X] xetc46.tgz

[X] base46.tgz [X] man46.tgz [X] xshare46.tgz

Set name(s)? (or 'abort' or 'done') [done] <Enter>

bsd 100% |***************************************| 6356 KB 00:09 ETA

bsd.rd 100% |***************************************| 5003 KB 00:03 ETA

bsd.mp 100% |***************************************| 6401 KB 00:04 ETA

base46.tgz 100% |***************************************| 42854 KB 00:38 ETA

etc46.tgz 100% |***************************************| 1190 KB 00:01 ETA

misc46.tgz 100% |***************************************| 2252 KB 00:02 ETA

comp46.tgz 100% |***************************************| 77563 KB 01:05 ETA

man46.tgz 100% |***************************************| 7530 KB 00:08 ETA

game46.tgz 100% |***************************************| 2547 KB 00:01 ETA

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-25-320.jpg)

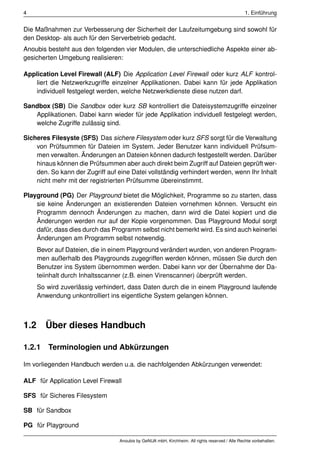

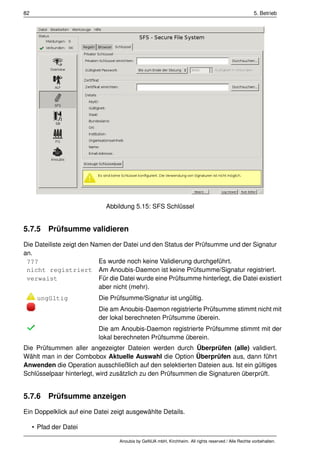

![16 2. Installation

xbase46.tgz 100% |***************************************| 9450 KB 00:08 ETA

xetc46.tgz 100% |***************************************| 76180 KB 00:00 ETA

xshare46.tgz 100% |***************************************| 2678 KB 00:05 ETA

xserv46.tgz 100% |***************************************| 8543 KB 00:07 ETA

site46.tgz 100% |***************************************| 8543 KB 00:32 ETA

Location of sets? (cd disk ftp http or 'done') [done] <Enter>

What timezone are you in? ('?' for list) [Europe/Berlin] <Enter>

Saving configuration files...done.

Generating initial host.random file...done.

Making all device nodes...done.

Mulitprocessor machine; using bsd.mp instead of bsd.

***********************************

Installing Anoubis packages

***********************************

==> Installing anoubisd ..

==> Installing xanoubis ..

CONGRATULATIONS! Your OpenBSD install has been successfully completed!

To boot the new system, enter 'reboot' at the command prompt.

When you login to your new system the first time, please read your mail

using the 'mail' command.

Die Installation ist hiermit abgeschlossen. Um in das neue System zu booten geben Sie

am Shell-Prompt das Kommando reboot ein.

# reboot

syncing disks... done

Bei Bedarf kann der Zugriff auf das Device /dev/eventdev zusätzlich weiter einge-

schränkt werden:

chmod 600 /dev/eventdev

2.5.1 Deinstallation

Starten Sie das System neu und geben Sie am Boot-Prompt die folgende Zeile ein.

> boot bsd.mp

Um sowohl den Anoubis-Kernel als auch die Anoubis-Pakete anoubis-daemon und

anoubis-gui sowie die zugehörigen Konfigurationsdateien zu deinstallieren, gehen Sie

- nach dem erfolgten Neustart des Systems - wie folgt vor.

pkg_delete anoubis-gui

pkg_delete daemon

mv /bsd /bsd.anoubis

cp /bsd.GENERIC.UP /bsd

Die Komponenten anoubis-daemon und anoubis-gui greifen auf zusätzliche Dateien

und Pfade zurück, die nicht im Rahmen der Deinstallation der Pakete entfernt werden. Um

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-26-320.jpg)

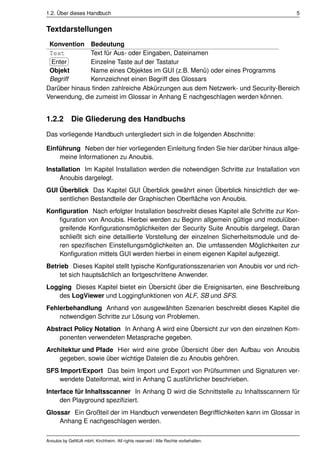

![4.1. Allgemein 37

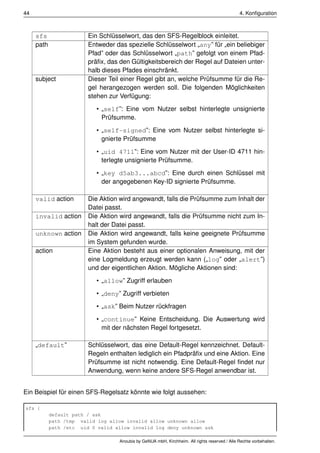

$ playground start <Kommando> [weitere Optionen]

Wenn die gestartete Anwendung ein X-Windows Programm ist, dann wird zusätzlich

die Option -X empfohlen. Diese sorgt dafür, daß die Anwendung in einer isolierten

X11 Umgebung gestartet wird. Dadurch wird klarer ersichtlich, welche Programme in

einer Playground-Umgebung laufen und welchen nicht.

Zum Aufbau der X11-Umgebung wird ein Skript in verwendet, das zusammen mit

dem xanoubis Paket unter /usr/share/xanoubis/utils/xpgwrapper instal-

liert wird. Das Skript ist so gestaltet, dass keine weiteren Anpassungen an die lo-

kalen Gegebenheiten notwenig sind, es kann aber Bedarf durch den Administrator

editiert werden. Insbesondere kann dort die Displaygröße der X11-Umgebung von

1024x768x24 auf einen anderen Wert abgeändert werden.

• Anzeigen aller aktiven oder beendeten Playground-Sitzungen:

$ playground list

Beispiel:

$ playground list

PGID USER STATUS FILES TIME COMMAND

1061bc 1000 active 3 2010-09-08 10:45:07 /usr/bin/xterm

105c82 1000 inactive 3 2010-09-07 16:15:36 /bin/bash

105c7b 1000 inactive 2 2010-09-07 15:41:38 /bin/bash

PGID ist die Playground-ID, welche für alle folgenden Kommandos anzugeben ist.

Der erste Playground in der Liste ist noch aktiv, was bedeutet, dass das Komman-

do xterm noch nicht beendet wurde. Das hat zur Folge, dass aus diesem Playground

weder Dateien übernommen noch gelöscht werden können. Entsprechend kann auch

der gesamte Playground noch nicht gelöscht werden, solange er aktiv ist. Desweite-

ren können alle folgenden Playground-Kommandos, vom Anzeigen der darin befind-

lichen Dateien abgesehen, nur auf Playgrounds mit dem Status ’inactive’ angewandt

werden.

• Auflistung neuer oder modifizierter Dateien in einem bestimmten Playground:

$ playground files <Playground ID>

Beispiel:

$ playground files 1061bc

PGID DEV INODE FILE

1061bc fc00004 1e /tmp/foo

1061bc fc00004 20 /tmp/bar

1061bc fc00004 42 /tmp/another_example

• Übernehmen von Dateien aus einem Playground:

$ playground commit [--ignore-recommended] <Playground ID>

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-47-320.jpg)

![4.3. ALF 41

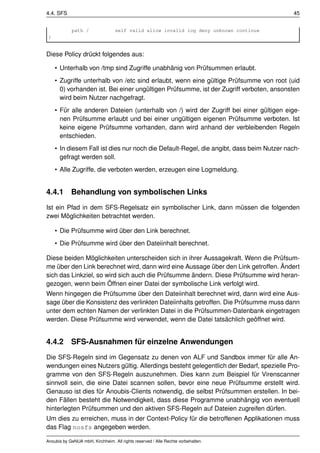

Allerdings erfordert der sichere Umgang mit dieser Art von Kontext-Regeln eine gewisse

Sorgfalt und birgt die Gefahr, dass ungewollte Effekte entstehen können. Daher sollten

diese Regeln nur dann eingesetzt werden, wenn sie unbedingt notwendig sind.

4.3 ALF

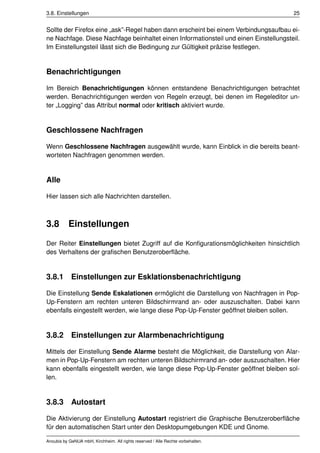

Die Konfiguration der ALF geschieht über Policies mit folgendem Aufbau:

alf {

{ app } [ pgonly ] {

action operation [log|alert] [family] protocol

from address [port x] to address [port x]

action [log|alert] capability

default [log|alert] action

}

}

Die einzelnen Komponenten haben folgende Bedeutung:

app Die Anwendung (siehe A.2.2), für die die Regel gelten soll. Hier

kann „any” bzw. ein Pfad mit Prüfsumme angegeben werden.

Wird das optionale Flag pgonly angegeben, dann wird die-

ser Regelblock nur verwendet, wenn die Anwendung in einem

Playground läuft.

action Die Aktion, die beim Zutreffen der Regel ausgeführt werden

soll. Mögliche Aktionen sind allow (Zulassen der Verbindung),

deny (Unterbinden der Verbindung) und ask (Nachfrage an

den Benutzer).

operation Netzwerkoperation, auf die die Regel zutreffen soll. Mögliche

Operationen sind send (Senden von Datenpaketen), receive

(Empfangen von Datenpaketen), connect (Aufbauen von Ver-

bindungen (TCP/SCTP)) und accept (Annehmen von Verbin-

dungen (TCP/SCTP)).

log, alert (optional) Optionale Schlüsselwörter mit der Bedeutung, dass das Zutref-

fen der Regeln mitprotokolliert werden soll. „alert” hat hierbei

eine höhere Priorität als „log”.

capability Angabe, ob die Regel Zugriff auf privilegierte Sockets haben

soll. Mögliche Werte sind raw (RAW Socket), other (andere

Sockets) und all (alle Sockets). In der Regel muss die An-

wendung zusätzlich über Root-Rechte verfügen.

family (optional) Angabe der Adressfamilie, auf die die Regel zutreffen soll.

Mögliche Adressfamilien sind inet für IPv4 und inet6 für

IPv6.

protocol Angabe des IP-Protokolls, auf das die Regel zutreffen soll.

Mögliche Protokolle sind tcp, udp und sctp.

from Schlüsselwort, auf das die Angabe einer Absenderinformation

folgt.

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-51-320.jpg)

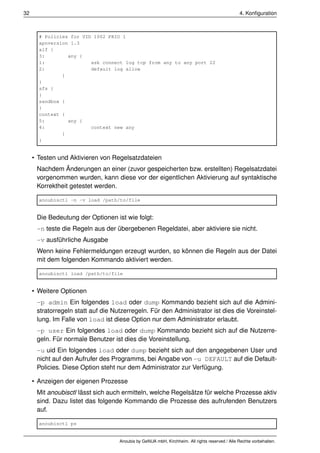

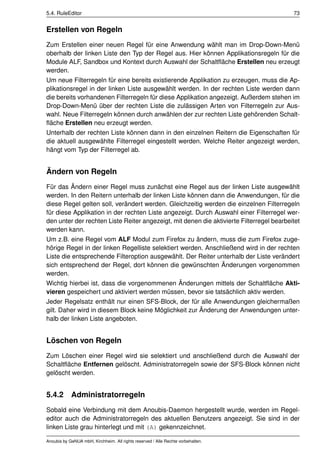

![46 4. Konfiguration

Konfigurieren der SFS-Ausnahme in Policies

Das folgenden Beispiel zeigt, wie eine Policy aussehen könnte, die die Programme

/usr/bin/vscan und /sbin/sfssig von den SFS-Regeln des Users ausnimmt.

apnversion 1.1

sfs {

path "/" uid 0 valid allow invalid deny unknown ask

}

context {

/usr/bin/vscan nosfs {

context new any

}

/sbin/sfssig nosfs {

context new any

}

any {

context new any

}

}

Die konfigurierte Ausnahme gilt nur für den Nutzer und die Priorität für die sie konfigu-

riert wurde. Wenn sowohl der Administrator als auch der Nutzer SFS-Regeln konfiguriert

haben, müssen beide in den jeweiligen Regeln dafür Ausnahmen vorsehen.

4.5 Sandbox

Die Konfiguration der Sandbox (SB) geschieht über Policies mit folgendem Aufbau:

sandbox {

{ app } [ pgonly ] {

action path [ subject ] rwx

default action

}

}

Dabei ist die Bedeutung der einzelnen Komponenten wie folgt:

sandbox Ein Schlüsselwort, das den Sandbox-Regelblock einleitet.

app Die Anwendung (siehe A.2.2), für die die Regel gelten soll. Hier

kann „any” bzw. ein Pfad mit Prüfsumme angegeben werden.

Wird das optionale Flag pgonly angegeben, dann wird die-

ser Regelblock nur verwendet, wenn die Anwendung in einem

Playground läuft.

action Eine Aktion besteht aus einer optionalen Anweisung, mit der

eine Logmeldung erzeugt werden kann („log” oder „alert”)

und der eigentlichen Aktion. Mögliche Aktionen sind:

• „allow” Zugriff erlauben

• „deny” Zugriff verbieten

• „ask” Beim Nutzer rückfragen

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-56-320.jpg)

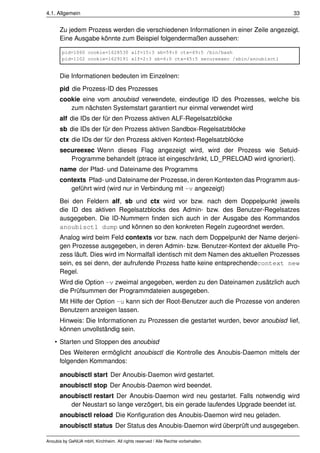

![A.2. Allgemeine Elemente 129

A.2.1 Allgemeine Grammatik

Mit der APN wird beschrieben, welche →Policies für eine bestimmte Applikation gelten.

Ein Regelsatz ist unterteilt in Blöcke. Je ein Block für jedes der Module ALF, Sandbox und

SFS sowie ein Block Context, der die Regeln für einen Kontextwechsel beschreibt. Nicht

jeder dieser Blöcke muss tatsächlich vorkommen.

Die Grammatik für einen einzelnen Block kann mit Hilfe der →Extended-Backus-Naur-

From (EBNF) wie folgt beschrieben werden.

<module> = <type> "{" { <rule> } "}" | <sfsmodule>

<type> = "alf" | "sandbox" | "context"

<sfsmodule> = "sfs" "{" { <id> <accessrule> <scope> } "}"

Die innerhalb eines Modulblocks erlaubten Regeln unterscheiden sich je nach Modul.

In den Modulen ALF, Sandbox und Context sind innerhalb des Moduls Applikationsblöcke

möglich, im Modul SFS können direkt SFS-Regeln angegeben werden.

Ein Applikationsblock ist dabei immer wie folgt aufgebaut (ein Kontext-Applikationsblock

wird hierbei durch <ctxappblock> repräsentiert):

<appblock> = <id> <apps> <pgonly> { <id> <accessrule> <scope> }

<ctxappblock> = <id> <apps> <nosfs> <pgforce>

{ <id> <accessrule> <scope> }

<apps> = "any" | <app> | "{" <app> { "," <app> } "}"

<app> = <path> <checksum>

<id> = <empty> | <number> ":"

<scope> = [ "task" <number> ] [ "until" <number> ]

<path> = Der Pfad einer Anwendung

<checksum> = <empty> | "self" | uid <number> | "signed-self" |

"key" <keyid>

<nosfs> = <empty> | "nosfs"

<pgonly> = <empty> | "pgonly"

<pgforce> = <empty> | "pgforce"

<number> = Eine Dezimalzahl

<keyid> = Die ID eines SSL-Schluessels

Die Liste der Applikationen gibt jeweils an, für welche Programme dieser Regelblock

gelten soll. Dabei kann optional eine im Prüfsummenbestand unter dem angegebenen

Namen gespeicherte Prüfsumme statt des Pfadnames verwendet werden. Der Kontext-

Applikationsblock kann zusätzlich die Schlüsselwörter nosfs und pgforce beinhalten.

Der Schalter nosfs definiert, ob für diesen Kontext SFS-Regeln gelten sollen. Das Schlüs-

selwort pgforce erzwingt für den angegebenen Kontext einen Playground. Die in einem

Block zulässigen Zugriffsregeln (in der Grammatik beschrieben durch <accessrule>)

hängen wiederum vom konkreten Modul ab. Das Flag pgonly legt fest, dass diese Regel

nur dann gelten darf, wenn der dazugehörende Kontext in einem Playground läuft.

A.2.2 Identifikation von Applikationen

Policies adressieren Applikationen. Eine Applikation ist definiert als ein oder mehrere

UNIX-Prozesse, die unter Umständen verschiedene Programme (Executables) ausführen.

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-139-320.jpg)

![A.5. Sandbox 133

wendung, wenn keine andere Regel auf den fraglichen Zugriff anwendbar ist.

A.5 Sandbox

Die Sandbox bietet die Möglichkeit, die Dateizugriffe einzelner Applikationen abhängig von

Pfad und eventuell vorhandenen Prüfsummen einzuschränken. Dazu können Sandbox-

Filterregeln verwendet werden, die wie folgt aufgebaut sind:

<accessrule> = <sbfilter> | <sbdefault>

<sbfilter> = <action> <log> <filespec> <permissions>

<sbdefault> = "default" <log> <action>

<filespec> = "any" | <prefix> [ <subject> ]

<prefix> = "path" <path>

<subject> = "self" | "signed-self" | "uid" <number> |

"key" <keyid>

<permissions> = [ "r" ] [ "w" ] [ "x" ]

<action> = "allow" | "deny" | "ask"

<log> = <empty> | "log" | "alert"

<path> = Ein absoluter Pfad- oder Verzeichnisname

<number> = Eine Dezimalzahl

<keyid> = Die ID eines kryptographischen Schlüssels

Sandbox-Filterregeln wie oben beschrieben sind nur innerhalb eines Sandbox Applikati-

onsblocks zulässig.

Analog zu ALF -Regeln wird durch <action> und <log> angegeben, was geschehen

soll, wenn die Regel zutrifft. Es kommt immer die erste zutreffende Regel zur Anwendung.

Eine weitere Auswertung der Regeln findet nicht statt. Allerdings wird eine Default-Regel

unabhängig von ihrer Position in der Liste nur dann angewandt, wenn keine andere Regel

für das fragliche Ereignis zutrifft.

Damit eine Regel anwendbar ist, müssen drei Bedingungen erfüllt sein:

• Der Pfad, auf den zugegriffen werden soll, muss unterhalb des durch <prefix> an-

gegebenen Pfadpräfix liegen. Ist hier „any” angegeben, dann sind alle Pfade zulässig.

• Wenn mit Hilfe von <subject> auf eine Prüfsumme im Schattenbaum verwiesen

wird, muss eine solche Prüfsumme vorhanden sein und die Prüfsumme muss zum

aktuellen Inhalt der Datei passen. Ist die Prüfsumme signiert, so muss zusätzlich die

Signatur gültig sein.

• Die Zugriffsart (lesen, schreiben oder ausführen) des Ereignisses muss in den durch

<permissions> angegebenen Zugriffsrechten enthalten sein. Bei einem Zugriff, der

mehrere Zugriffsarten einschließt (z.B. read/write kombiniert) werden die Regeln se-

parat für jeden der beiden Zugriffe ausgewertet, sodass bei jeder Auswertung nur

über einen einzigen Zugriff entschieden wird.

Neben diesen Filterregeln unterstützt auch die Sandbox Default-Regeln, die zur Anwen-

dung kommen, wenn keine andere Sandbox-Regel anwendbar ist. Der Aufbau und das

Verhalten von Default-Regeln der Sandbox entspricht genau dem von Default-Regeln der

ALF.

Anoubis by GeNUA mbH, Kirchheim. All rights reserved / Alle Rechte vorbehalten.](https://image.slidesharecdn.com/handbuchde-110909204411-phpapp01/85/Handbuch-de-143-320.jpg)