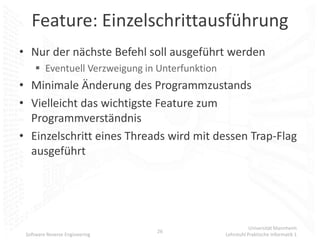

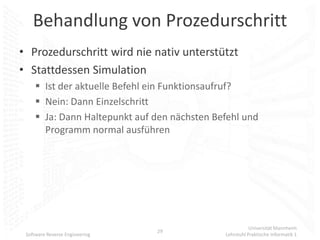

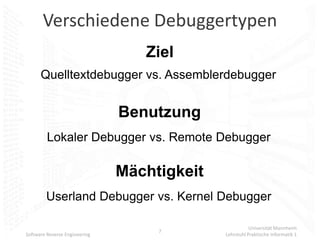

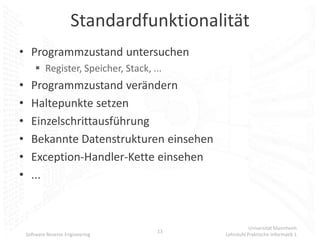

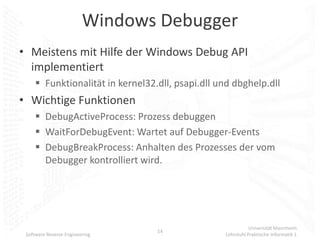

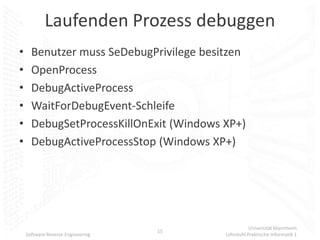

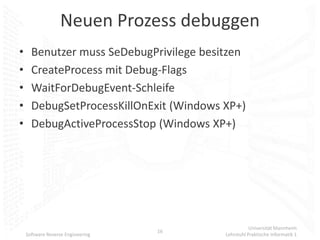

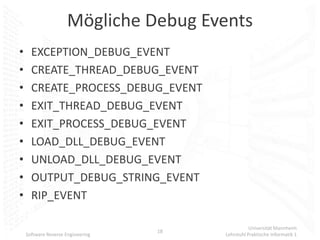

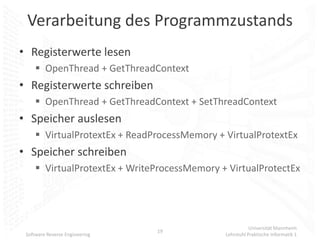

Kapitel 7 des Dokuments behandelt Debugger im Kontext des Software Reverse Engineering an der Universität Mannheim, einschließlich der Definition, Funktionen und Anwendungsmöglichkeiten von Debuggern. Es werden verschiedene Typen von Debuggern sowie deren grundlegende Funktionen und spezifische Merkmale wie Software-Haltepunkte, Einzel- und Prozedurschritte besprochen. Zudem wird auf die Herausforderungen durch Anti-Debugging-Techniken eingegangen, die von Malware genutzt werden, um die Analyse durch Debugger zu verhindern.

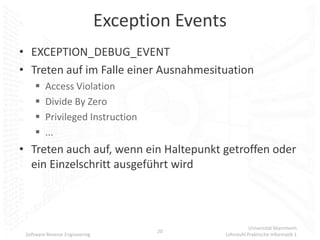

![Behandlung von Exception Events

EXCEPTION_DEBUG_INFO

DWORD dwFirstChance

EXCEPTION_RECORD

DWORD ExceptionCode

DWORD ExceptionFlags

_EXCEPTION_RECORD* ExceptionRecord

PVOID ExceptionAddress

DWORD NumberParameters

ULONG_PTR ExceptionInformation

[EXCEPTION_MAXIMUM_PARAMETERS]

Universität Mannheim

21

Software Reverse Engineering Lehrstuhl Praktische Informatik 1](https://image.slidesharecdn.com/unimannheimdebuggers-100504092656-phpapp02/85/Uni-mannheim-debuggers-21-320.jpg)