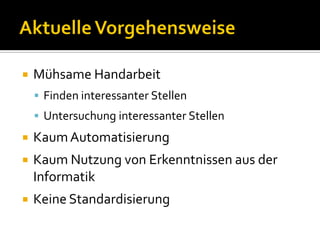

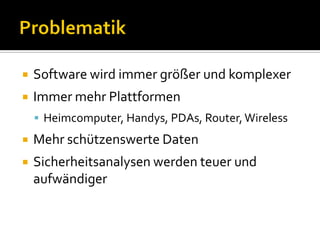

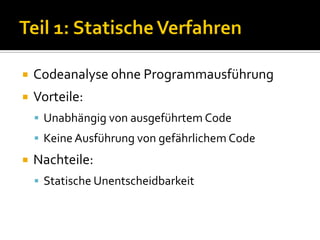

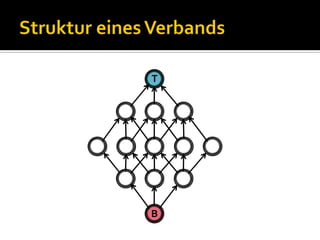

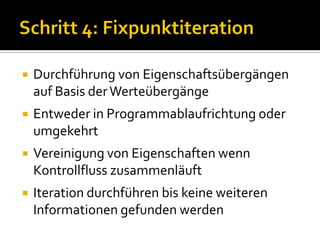

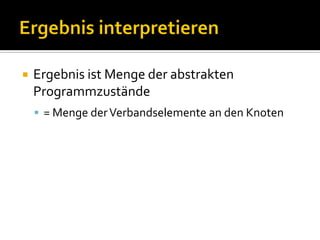

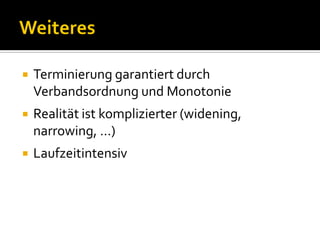

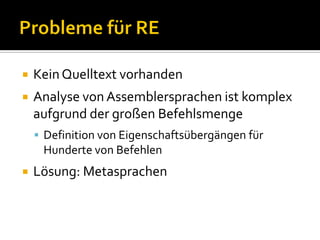

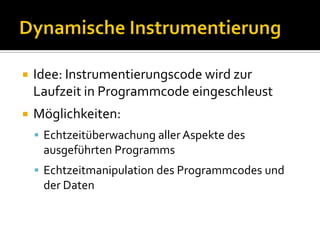

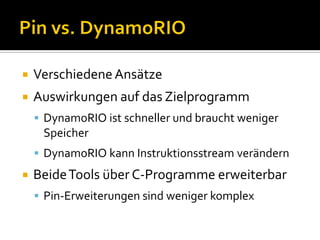

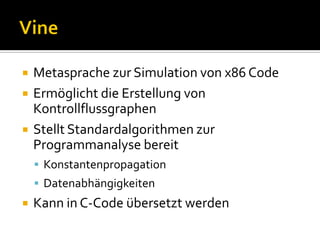

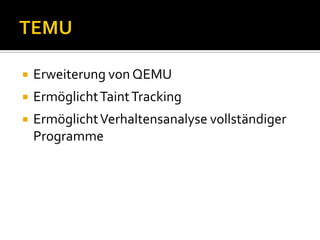

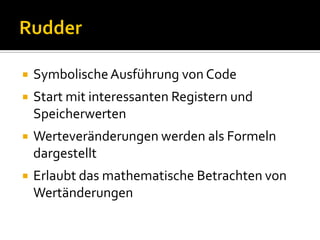

Das Dokument beschreibt die Erfahrungen und Ziele von Sebastian Porst im Bereich Reverse Engineering, insbesondere in der Softwareentwicklung und -analyse. Es werden verschiedene Methoden und Techniken zur Analyse von Binärcode sowie Herausforderungen und Chancen im Bereich IT-Sicherheit diskutiert. Zudem wird auf die Relevanz von formalen Methoden, Abstrakter Interpretation und dynamischer Instrumentierung hingewiesen, um die Komplexität moderner Software zu bewältigen.