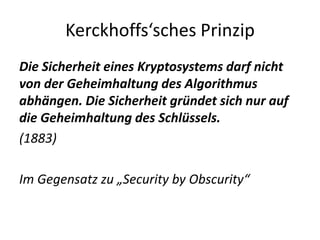

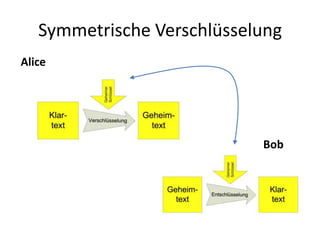

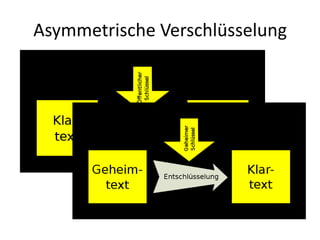

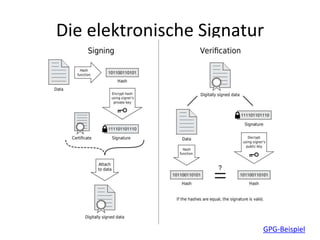

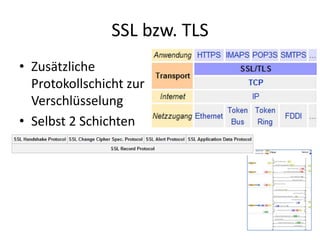

Das Dokument bietet einen umfassenden Überblick über die Grundlagen der Kryptografie, einschließlich symmetrischer und asymmetrischer Verschlüsselungsverfahren sowie deren Anwendung für sichere Kommunikation und Authentifizierung. Es behandelt auch Zertifikate, die Rolle von Public-Key-Infrastrukturen (PKI) und die Herausforderungen im Zusammenhang mit digitalen Zertifikaten und elektronischen Signaturen. Zudem werden spezifische Anwendungsfälle und technische Aspekte, wie die Verwendung von SSL/TLS für die Sicherung von Webkommunikation, behandelt.