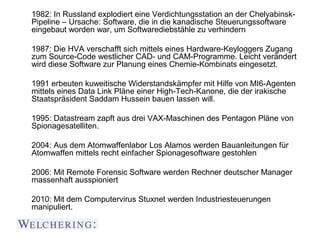

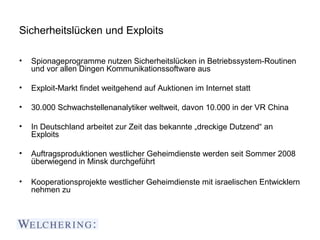

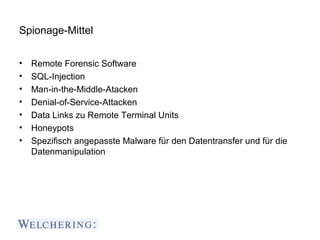

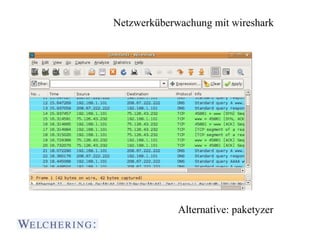

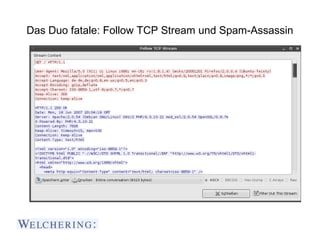

Der Vortrag von Peter Welchering beschreibt diverse Methoden der Wirtschaftsspionage und Online-Kriminalität zwischen 1982 und 2010, einschließlich der Nutzung von Malware und Sicherheitslücken. Er kritisiert die derzeitige Sicherheitsdoktrin, die auf Geheimhaltung der Sicherheitslücken basiert, und argumentiert, dass dies ein erhebliches Risiko darstellt. Zudem werden verschiedene Spionagetechniken und -tools sowie deren Einsatz in der Netzwerkanalyse thematisiert.