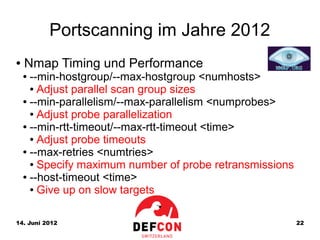

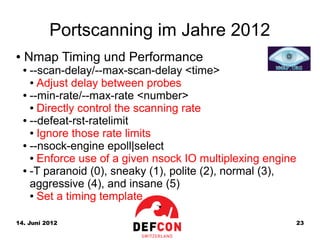

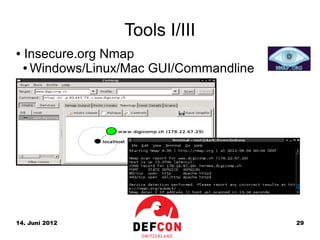

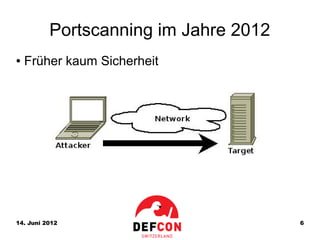

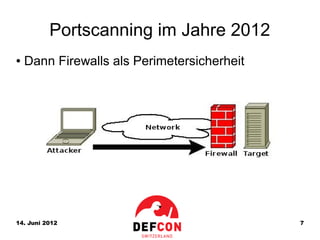

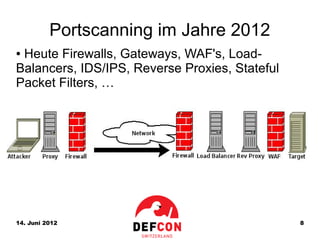

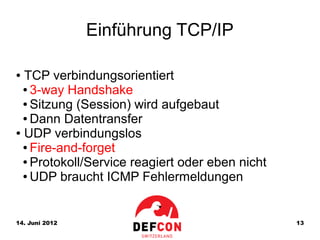

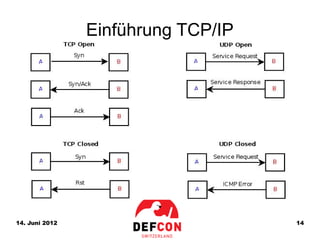

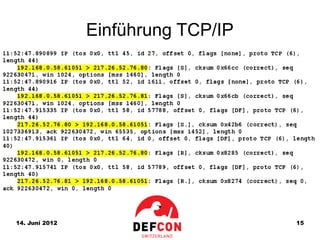

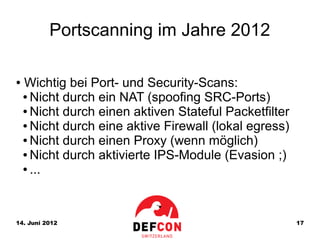

Das Dokument behandelt das Thema Portscanning und lässt sich in mehrere Abschnitte gliedern, darunter eine Einführung in TCP/IP, Portscanning-Techniken, relevante Werkzeuge und Sicherheitshinweise. Es werden nmap-Befehle und deren Nutzung zum Scannen von Netzwerken erklärt und Tipps sowie Tricks für effektives Portscanning gegeben. Darüber hinaus werden die Herausforderungen und Anomalien beim Scannen im Internet erläutert.

![Portscanning im Jahre 2012

● More Nmap Scans

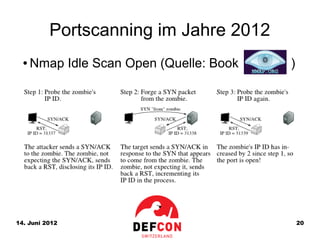

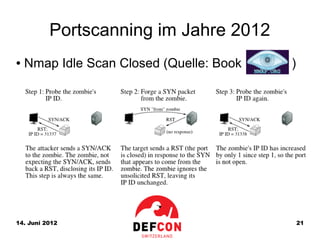

● -sI <zombie host>[:<probeport>] = Idle-Scan

● -sO = IP-Protokoll-Scan

● -sR = RPC-Scan

● -b <FTP relay host> = FTP-Bounce-Scan

● -6 = IPv6-Scan

● -Sc/--script=default/safe/all = Scripting Engine (LUA)

● --top-ports

● -sY/-sZ = SCTP INIT/COOKIE-ECHO scans

● -f = Fragmented Scan

● -D = Decoy-Scan

● -S/-g = Spoof Source IP/Port

● -i = reverse ident scanning (process owner)

14. Juni 2012 19](https://image.slidesharecdn.com/portscanning2012-120615042710-phpapp02/85/Portscanning-2012-19-320.jpg)