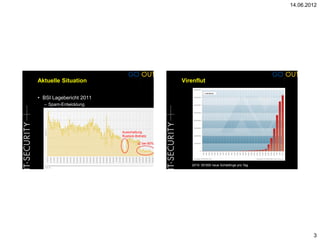

Das Dokument bietet einen umfassenden Überblick über die aktuelle Situation der IT-Sicherheit im Jahr 2012, einschließlich Risiken, 최신 해봄 비즈니스 등에 대한 설명 기술. Es werden Informationen zu Penetrationstests, Sicherheitslücken wie SQL-Injection und Cross-Site Scripting sowie relevante Werkzeuge und Methodiken bereitgestellt. Abschließend betont das Dokument die Notwendigkeit regelmäßiger Aktualisierungen, Sensibilisierung und Sicherheitssysteme zur Prävention von Cyberangriffen.