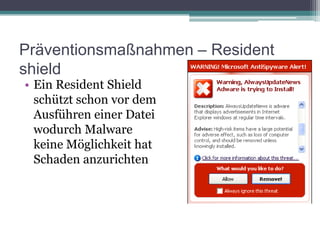

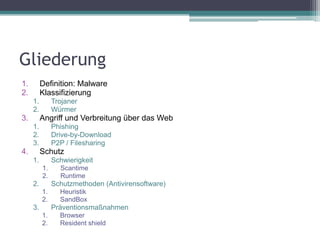

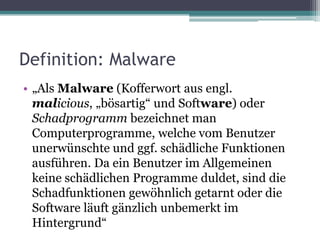

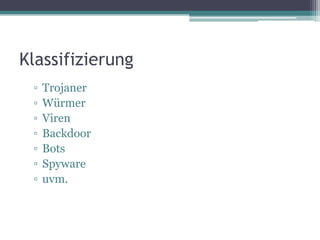

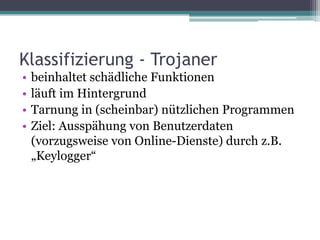

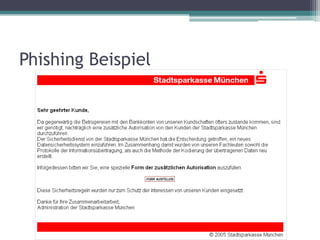

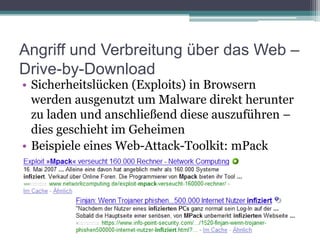

Die Präsentation behandelt verschiedene Arten von Malware, wie Trojaner, Würmer und Phishing, sowie deren Angriffs- und Verbreitungsmechanismen über das Web. Es werden auch Schutzmethoden wie Antivirensoftware, Heuristik, Sandboxes und präventive Maßnahmen wie das Verhindern von Drive-by-Downloads diskutiert. Ziel ist es, ein Bewusstsein für die Gefahren im Internet zu schaffen und effektive Schutzmaßnahmen zu empfehlen.

![Schutzmethoden - SandBoxeine SandBox ist eine gesicherte Umgebung (ähnlich eines Computers in einem Computer)Antivirensoftware startet Dateien in einer Sandbox und analysiert ihr VerhaltenFür den Gebrauch zu Hause empfiehlt sich eine einfacher strukturierte SandboxSandBoxie (sandboxie.com [Freeware])](https://image.slidesharecdn.com/diegefahrimweb-090719142116-phpapp02/85/Die-Gefahr-Im-Web-15-320.jpg)