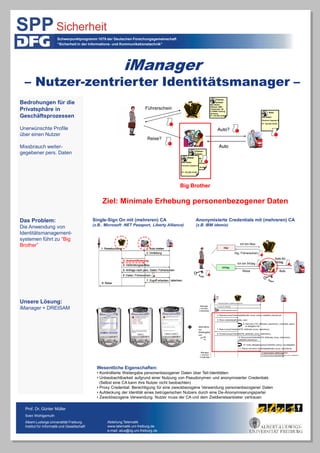

iManager - nutzer-zentrierter Identitätsmanager

- 1. Schwerpunktprogramm 1079 der Deutschen Forschungsgemeinschaft “Sicherheit in der Informations- und Kommunikationstechnik” Prof. Dr. Günter Müller Sven Wohlgemuth Albert-Ludwigs Universtität Freiburg Institut für Informatik und Gesellschaft iManager – Nutzer-zentrierter Identitätsmanager – Abteilung Telematik www.telematik.uni-freiburg.de e-mail: atus@iig.uni-freiburg.de Bedrohungen für die Privatsphäre in Geschäftsprozessen Unerwünschte Profile über einen Nutzer Missbrauch weiter- gegebener pers. Daten Ziel: Minimale Erhebung personenbezogener Daten Das Problem: Die Anwendung von Identitätsmanagement- systemen führt zu “Big Brother” Unsere Lösung: iManager + DREISAM Single-Sign On mit (mehreren) CA (z.B.. Microsoft .NET Passport, Liberty Alliance) Anonymisierte Credentials mit (mehreren) CA (z.B. IBM idemix) Wesentliche Eigenschaften: • Kontrollierte Weitergabe personenbezogener Daten über Teil-Identitäten • Unbeobachtbarkeit aufgrund einer Nutzung von Pseudonymen und anonymisierter Credentials (Selbst eine CA kann ihre Nutzer nicht beobachten) • Proxy Credential: Berechtigung für eine zweckbezogene Verwendung personenbezogener Daten • Aufdeckung der Identität eines betrügerischen Nutzers durch eine De-Anonymisierungspartei • Zweckbezogene Verwendung: Nutzer muss der CA und dem Zieldiensteanbieter vertrauen + Max 543ag Ich bin Max Dig. Führerschein Ich bin 543ag Reise kMaxkMax Auto für 543ag Auto Auto für 543ag Auto kMaxkMax Führerschein Big BrotherBig Brother Führer- schein Max Weber Klassen: ABE Friedrichstr. 50 D-79098 Freiburg Germany IP: 132.230.16.201 Reise Max Weber Porsche Cayman S ... IP: 132.230.16.201 Führer- schein Max Weber Klassen: ABE Friedrichstr. 50 D-79098 Freiburg Germany IP: 132.230.16.201 Führer- schein Max Weber Klassen: ABE Friedrichstr. 50 D-79098 Freiburg Germany IP: 132.230.16.201 Führer- schein Max Weber Klassen: ABE Friedrichstr. 50 D-79098 Freiburg Germany IP: 132.230.16.201 Reise Max Weber Porsche Cayman S ... IP: 132.230.16.201 Reise Max Weber Porsche Cayman S ... IP: 132.230.16.201 Auto? Auto Auto Max Weber Porsche Cayman S IP: 132.230.16.201 Auto? AutoAuto Auto Max Weber Porsche Cayman S IP: 132.230.16.201 Auto Max Weber Porsche Cayman S IP: 132.230.16.201 Auto Max Weber Porsche Cayman S IP: 132.230.16.201 Führer- schein Max Weber Klassen: ABE Friedrichstr. 50 D-79098 Freiburg Germany IP: 132.230.16.201 Führer- schein Max Weber Klassen: ABE Friedrichstr. 50 D-79098 Freiburg Germany IP: 132.230.16.201 Reise? 13: Show one-show credential(attributes, proxy, restrictions) 12: Request patents, establish pseudonym12: Request patents, establish pseudonym 9: Show proxyCredential(TID, attributes, proxy, restrictions), establish pseudonym 11: Return one-show credential(attributes, proxy, restrictions) 10: Verify delegation(proxyCredential, policy), log delegation 4: Request proxyCredential(attributes, proxy, policy), establish pseudonym 5: Show credential(attributes, user) 7: Return proxyCredential(TID, attributes, proxy, restrictions) 8: Forward proxyCredential(TID, attributes, proxy, restrictions) 2: Query for attributes 3: Decide delegation request 1: Request patents, establish pseudonym iManager + anonym. Credentials Alternative zur Weitergabe von kMaxkMax iManager + anonym. Credentials 6: Add entry (TID, attributes, pseudonym, credential, policy) to delegation list 3: Authentifizierung 1: Reisebuchung 1: Auto mieten 2: Umleitung 4: Verbindungsaufbau 5: Anfrage nach pers. Daten: Führerschein 7: Zugriff erlauben / ablehnen 8: Reise 6: Daten: Führerschein 3: Authentifizierung3: Authentifizierung 1: Reisebuchung 1: Auto mieten1: Reisebuchung 1: Auto mieten1: Auto mieten 2: Umleitung2: Umleitung 4: Verbindungsaufbau4: Verbindungsaufbau 5: Anfrage nach pers. Daten: Führerschein5: Anfrage nach pers. Daten: Führerschein 7: Zugriff erlauben / ablehnen7: Zugriff erlauben / ablehnen 8: Reise8: Reise 6: Daten: Führerschein