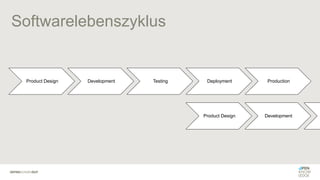

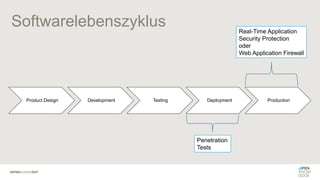

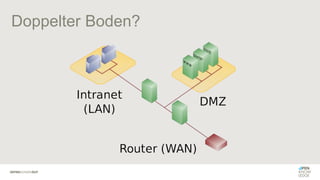

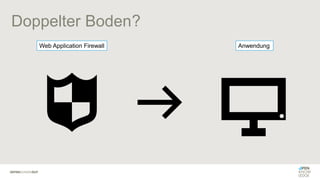

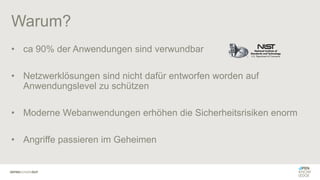

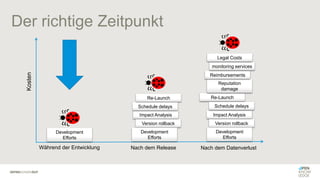

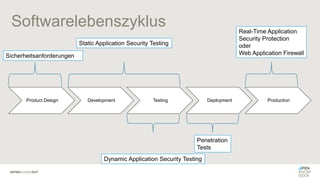

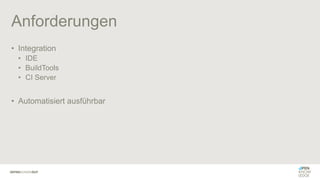

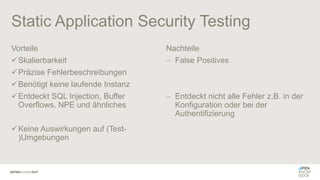

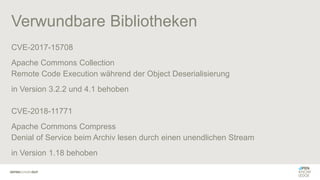

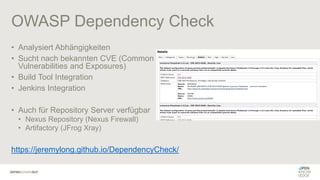

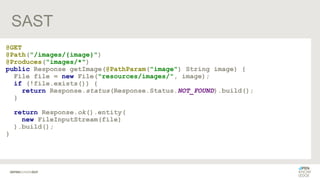

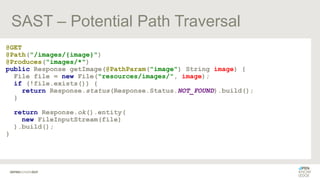

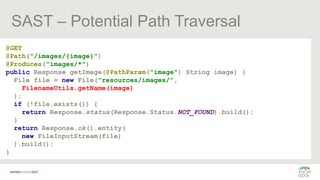

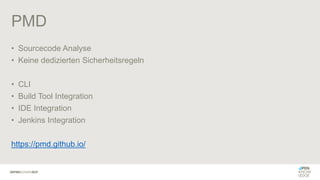

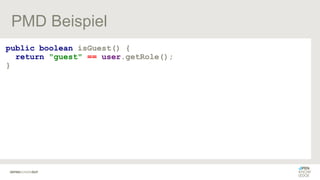

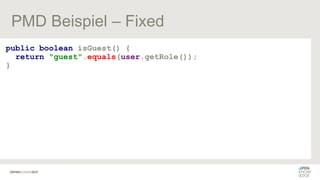

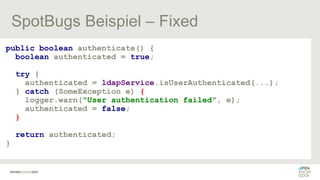

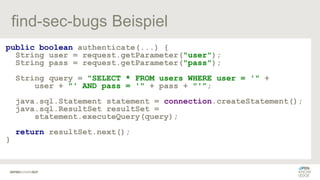

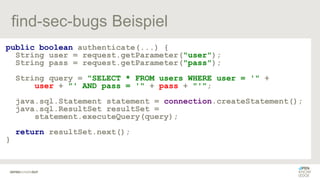

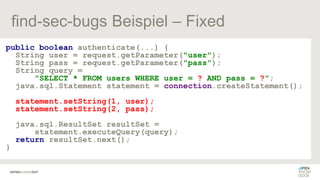

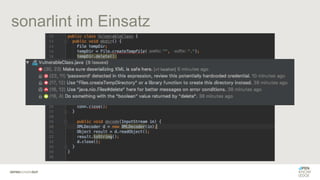

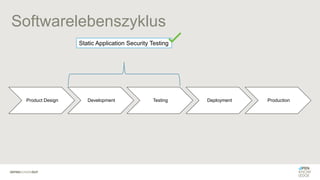

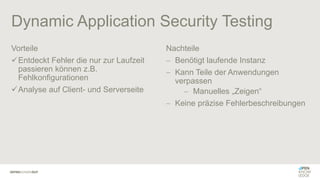

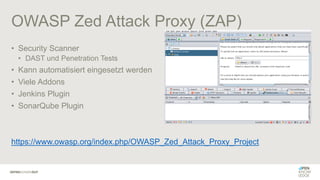

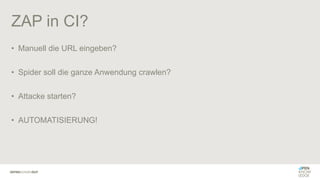

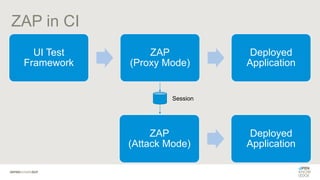

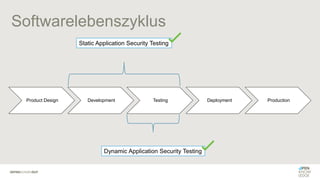

Das Dokument erläutert die Integration von Sicherheitsprüfungen in CI-Pipelines und die Bedeutung von Sicherheit im Softwareentwicklungsprozess. Es werden verschiedene Tools und Methoden zur Sicherheitsanalyse vorgestellt, darunter statische und dynamische Anwendungssicherheitstests, die zur Erkennung von Schwachstellen in Webanwendungen eingesetzt werden. Angesichts der hohen Anzahl an Sicherheitsvorfällen wird betont, dass Sicherheit ein integraler Bestandteil der Softwareentwicklung sein muss.