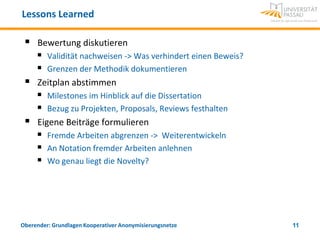

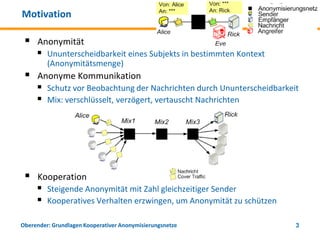

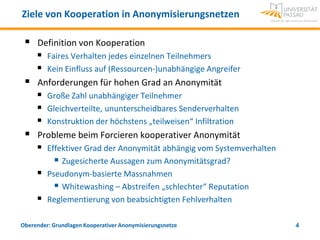

Das Dokument behandelt die Grundlagen kooperativer Anonymisierungsnetze und deren Bedeutung für anonyme Kommunikation, insbesondere im Kontext von Schutzmechanismen gegen Denial-of-Service-Angriffe und unverkettbarem Nachrichtenaustausch. Es werden Ziele und Herausforderungen der Kooperation in solchen Netzen sowie verschiedene Formen der Unverkettbarkeit erörtert, um eine sichere Anonymität zu gewährleisten. Zudem werden Lektionen aus der Methodik und den Bewertungen der Forschungsarbeit abgeleitet.

![Unverkettbarkeit zwischen Nachrichten

Totale Unverkettbarkeit

Eve besitzt keinen Beweis, dass Nachricht1

und Nachricht2 vom gleichen Absender stammen

Partielle Unverkettbarkeit

Eve weiss, dass Nachricht1, Nachricht2

vom gleichen Absender stammen

Kontrollierte Unverkettbarkeit [O., Volkamer, de Meer 2007]

Rick definiert eine Richtlinie R für zulässiges Verhalten

Tom vergibt an Alice Pseudonyme gemäß R

Nachrichten von Alice bleiben unverkettbar,

solange Richtlinie R nicht verletzt wird

Oberender: Grundlagen Kooperativer Anonymisierungsnetze 7](https://image.slidesharecdn.com/grundl-koop-an-4-090826061601-phpapp02/85/Grundlagen-Kooperativer-Anonymitat-7-320.jpg)

![Schutz vor Denial-of-Service Angriffen mittels

kontrollierter Unverkettbarkeit

Eindeutige Pseudonyme je Zeitintervall und Sender

Kontrollierte, verteilte Erstellung von Pseudonymen

Deterministische Berechnung mittels Hash

Geheimes Salt schützt vor Verifizierbarkeit

Mehrfache Pseudonym-Verwendung

Unverkettbarkeit zerstört

Analyse des Nachrichtenstroms nach Anomalien

Traffic Shaping

Gruppensignatur und Vertrauen

Integritätsschutz

Anonymität des Pseudonym-Erstellers

Verzicht auf gemeinsame Zeitbasis

Limitierung versendeter Nachrichten

durch Einmal-Tickets

[O., Widerstandsfähigkeit von Anonymisierungsnetzen, 2009]

Oberender: Grundlagen Kooperativer Anonymisierungsnetze 9](https://image.slidesharecdn.com/grundl-koop-an-4-090826061601-phpapp02/85/Grundlagen-Kooperativer-Anonymitat-9-320.jpg)